Uma nova técnica de contrabando de SMTP teria o potencial de ignorar os protocolos de segurança existentes. Também pode permitir que invasores enviem e-mails falsificados de endereços aparentemente legítimos. Isso pode dar nova vida ao spam de e-mail, apesar de sua eficiência não ter diminuído ao longo da última vez.

O que é contrabando de SMTP?

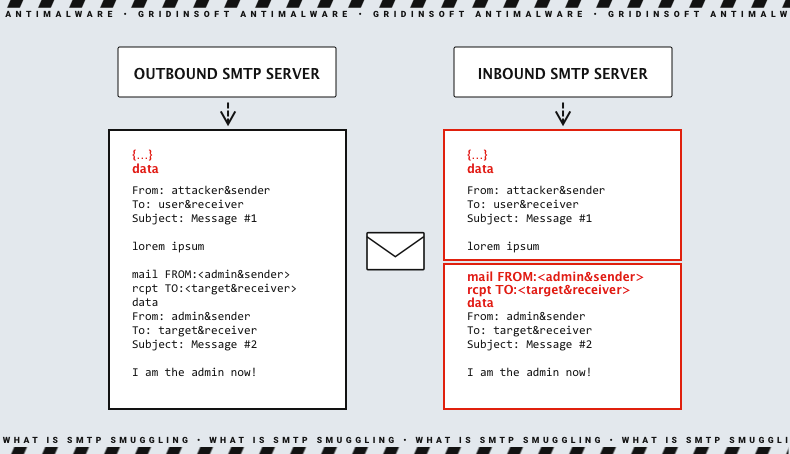

O contrabando de SMTP é um técnica de exploração para iniciantes que manipula o SMTP, um protocolo usado globalmente para envio de e-mails desde o início da Internet. Esta técnica aproveita as diferenças em como os servidores SMTP de saída e de entrada interpretam a sequência de fim de dados. Ele permite que os invasores insira comandos SMTP arbitrários e potencialmente enviar e-mails separados.

O cerne do contrabando de SMTP está nas discrepâncias entre como diferentes servidores lidam com a sequência de fim de dados (<CR><LF>.<CR><LF>). Ao explorar essas diferenças, os invasores podem romper com os dados da mensagem padrão, contrabando de comandos não autorizados. Esta técnica requer que o servidor de entrada aceite vários comandos SMTP em lote, um recurso comumente suportado pela maioria dos servidores hoje.

Pesquisa aprofundada sobre esta vulnerabilidade revelou que servidores SMTP de provedores de e-mail proeminentes como a Microsoft, GMX, e Cisco são suscetível a esta exploração. Embora a Microsoft e a GMX tenham resolvido esses problemas, A Cisco categorizou as descobertas como um recurso e não como uma vulnerabilidade, optando por não alterar a configuração padrão. Consequentemente, O contrabando de SMTP permanece possível em instâncias do Cisco Secure Email nas configurações padrão. Subseqüentemente, a vulnerabilidade também foi identified in Microsoft’s Outlook Servidor SMTP, expandindo ainda mais o cenário de ameaças.

Qual é o perigo da vulnerabilidade SMTP?

As implicações do contrabando de SMTP são abrangentes e alarmantes. Os invasores podem usar esse método para enviar e-mails falsos que pareçam ser de fontes confiáveis, contornando assim as verificações destinadas a autenticar as mensagens recebidas, como correio identificado por DomainKeys (DKIM), Autenticação de mensagens baseada em domínio, Relatórios e Conformidade (DMARC), e Estrutura de Política do Remetente (FPS).

Em palavras simples, usando esse truque, fraudes poderão chegar aos e-mails corporativos que não foram receber qualquer spam antes. Claro, as empresas que optaram por este método de segurança provavelmente estão cientes dos perigos e possuem outros métodos de proteção em execução. Mas o próprio fato de eles estarem expostos, também, cria um risco muito maior de ataques cibernéticos.

Mitigando os efeitos da vulnerabilidade

Para mitigar os riscos representados pelo contrabando de SMTP, especialistas recomendam várias práticas recomendadas. Para usuários Cisco, alterando as configurações de “Limpar” para “Permitir” é aconselhado a evite receber e-mails falsificados com verificações DMARC válidas. Adicionalmente, todos os provedores e usuários de serviços de e-mail devem permanecer vigilantes, atualizando regularmente seus sistemas e manter-se informado sobre os últimos desenvolvimentos de segurança.

Monitore regularmente atividades incomuns no servidor e revise os registros de segurança para detectar possíveis violações. Eduque os usuários sobre phishing e incentivar o ceticismo em relação a e-mails de remetentes desconhecidos. Finalmente, considere consultar profissionais de segurança cibernética para medidas de proteção avançadas adaptadas à sua infraestrutura específica.