Um infame ransomware STOP/Djvu adotou uma nova tática de propagação. De acordo com o relatório de Laboratórios de ameaças da Avast, um grupo de inteligência de malware, distribuidores de ransomware optaram pelo Discord como um lugar para espalhar seu malware.

STOP/Djvu se espalha no Discord, apresenta RedStealer

De acordo com as últimas notificações, O ransomware STOP/Djvu está se espalhando através das mensagens de spam maliciosas no Discord. Usuários que fingem enviar algo útil e desejam compartilhar um arquivo 7zip com malware. Está cifrado, mas a senha é muito simples – 1234. Essa é uma ação bastante típica quando os usuários compartilham algo nas redes sociais. No entanto, dentro deste pacote, existe um arquivo executável do malware Djvu – provavelmente o .Variantes vveo e .vvew. O cenário de ameaças afeta usuários da Argentina, Vietnã, Peru, e Brasil.

Nova campanha espalhada no Discord, distribuindo ransomware STOP e ladrão RedLine. O arquivo é compartilhado como um anexo 7zip criptografado. O malware é ainda protegido pelo AceCrypter e possui um recurso incorporado (inválido) Certificado AVG.

— Laboratórios de ameaças da Avast (@AvastThreatLabs) Agosto 2, 2022

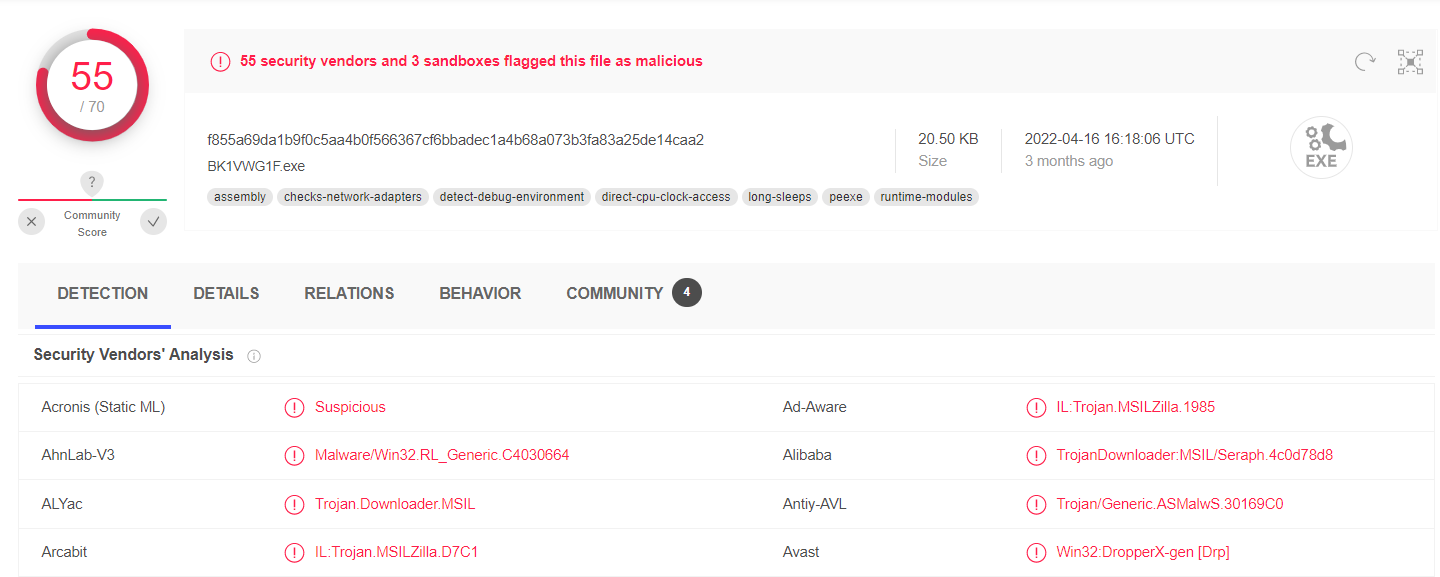

O arquivo exato também está disfarçado – para acalmar a vigilância e evitar a detecção de algumas ferramentas antimalware básicas. Tem um certificado AVG inválido incorporado e proteção AceCrypter, tornando possível passar nos check-ups baseados em certificados. Essa tática é bastante nova para o ransomware STOP/Djvu. Mais cedo, eles estavam mascarando seu malware por meio de um reempacotamento específico que exigia assinaturas especiais de banco de dados para neutralizar. O certificado é apenas um recurso experimental ou uma nova abordagem – só bandidos sabem?

O modelo de espalhamento também merece uma nota separada. Antes, a gangue Djvu estava supostamente criando sites falsos de um dia com download torrent de conteúdo popular. Filmes populares, seriados, e novos jogos sempre têm um disfarce adequado. No entanto, é um caso comum para o grupo que aplica um esquema de Ransomware como serviço. Uma equipe de distribuição pode testar esta abordagem de disseminação.

Ransomware STOP/Djvu vem com ladrão RedLine

De novo, o spyware complementar não é novidade para o ransomware Djvu. Versões anteriores deste malware carregavam o lendário Spyware Azorult, que apareceu em 2016. Desde a sua adoção em 2020, O grupo STOP/Djvu agarrou furtivamente as credenciais das vítimas para vendê-las mais tarde na Darknet. RedLine é mais jovem – está ativo desde 2020 – e possui vários recursos exclusivos que possivelmente o tornam mais desejável para os desenvolvedores. De novo, se tal mudança é temporal ou não, não está claro – Azorult e RedLine têm funcionalidades semelhantes. A pior parte é que as vítimas ainda devem alterar todas as suas senhas após o ataque. De outra forma, eles podem descobrir suas contas em redes sociais como parte de uma botnet.

O que é ransomware STOP/Djvu?

Vale a pena dizer algumas palavras sobre esta família de ransomware. Depois de aparecer em 2017, este ransomware rapidamente ganhou uma grande fatia da arena de ransomware. Destina-se a utilizadores individuais e pede $450-$900 para descriptografia de arquivo. Este ransomware usa uma cifra AES-256 no modo CFB e o algoritmo RSA. Existem várias soluções possíveis para descriptografar os arquivos após o ataque de ransomware STOP/Djvu, mas a maioria depende da exploração das chaves offline. As situações em que seus arquivos são criptografados com chaves online são provavelmente insolúveis – a menos que você pague o resgate ou faça backup dos seus arquivos. Também existe a possibilidade de recuperar seus arquivos após a dissolução da gangue – mas tal ocasião tem uma possibilidade muito baixa. A gangue STOP/Djvu está em execução há muito tempo para deixar de existir; no pior cenário, isso apenas diminuirá sua atividade.