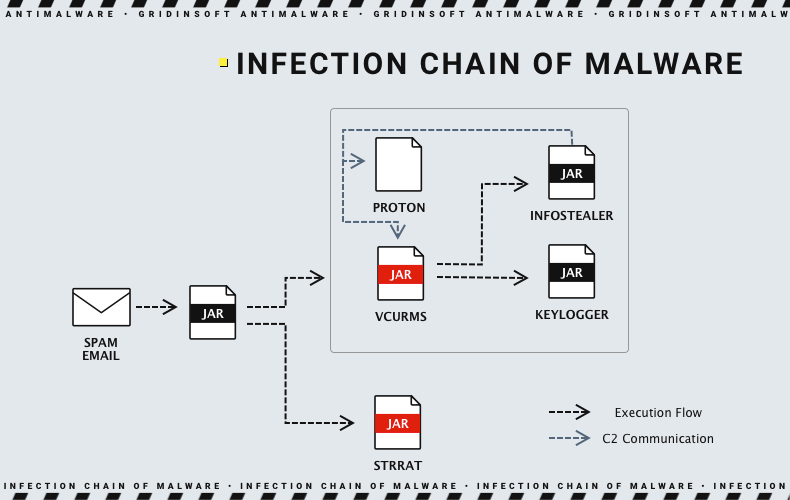

Recentemente foi descoberta uma nova campanha de phishing que usa o GitHub para entregar Trojans de acesso remoto (RATO) STRRAT e Vcurms através de um downloader Java malicioso. Os especialistas do ANY.RUN detectaram a propagação ativa desses programas maliciosos e alertaram os usuários contra ameaças potenciais.

Breve sobre STRRAT e Vcurms

STRRAT é um RAT baseado em Java, notório por sua capacidade de roubar informações. É usado principalmente para coletar credenciais de navegadores e clientes de e-mail, registrar pressionamentos de teclas, e fornecer acesso backdoor a sistemas infectados. Igual a outros trojans de acesso remoto, STRRAT também depende da furtividade de suas operações e evasão de detecção.

Vcurms, é outro RAT baseado em Java, mas com táticas operacionais distintas. Ele se comunica com seu servidor de comando e controle por meio de um endereço de e-mail Proton Mail e executa comandos recebidos por meio de linhas de assunto de e-mail específicas.. Este malware carrega a funcionalidade do infostealer, capaz de extrair dados de various applications like Discord e vapor. Além disso, pode obter credenciais, biscoitos, e preenchimento automático de dados de vários navegadores da web. Ele compartilha semelhanças com outro malware known as Rude Stealer.

Visão geral do ataque

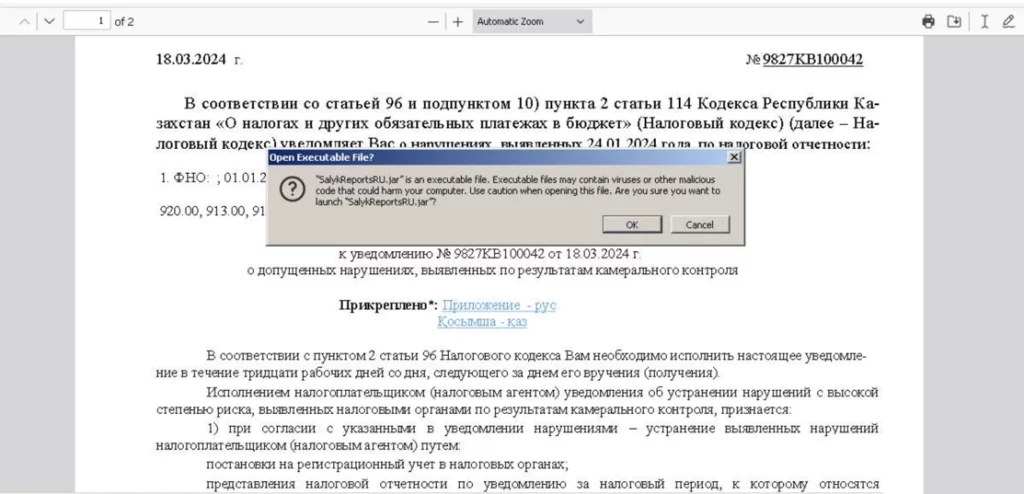

Pesquisadores do ANY.RUN dizem o ataque começa com um e-mail de phishing que convence os destinatários a clicar em um botão para verificar as informações de pagamento. Esta ação leva ao download de um arquivo JAR malicioso disfarçado de recibo de pagamento. O arquivo baixado então lança dois arquivos JAR adicionais que ativam os cavalos de Troia Vcurms e STRRAT.

Ambas as amostras de malware tentam permanecer furtivas, usando técnicas de detecção e evasão de análise. Os pesquisadores os descobriram usando esses truques específicos:

- Usando serviços e ferramentas legítimos – quando os invasores podem usar plataformas de nuvem legítimas, como AWS e GitHub, para armazenar ou distribuir malware. Esse truque também complica a filtragem de solicitações de rede de origem maliciosa.

- Ofuscação de código – em que o código-fonte de um programa é convertido em um formato que dificulta a leitura. Isso é usado para ocultar funções maliciosas de scanners e analistas antivírus. (Por falar nisso, o primeiro arquivo JAR recebido por e-mail é ofuscado e baixa malware usando um comando do PowerShell).

- Embalagem – onde o código malicioso é compactado ou “embalado” junto com algum tipo de mecanismo de descompactação. Isso dificulta a análise do código sem executar o malware.

Esta não é a primeira vez que agentes de malware abusam do GitHub ou de outras plataformas de desenvolvedores. Infelizmente, não há muitas opções para mitigar isso de forma proativa: é fácil mascarar o código e fazê-lo parecer inocente. Os administradores do GitLab reagiram às reclamações dos usuários e removeram o repositório malicioso, mas isso não garante que não haverá um retorno.

Análise de ataque sandbox

A campanha de phishing começa espalhando o carregador inicial por meio de e-mails de phishing. O objetivo desses e-mails é convencer o usuário a baixar e execute um arquivo JAR malicioso. Este arquivo atua como um carregador primário que inicia uma série de ações maliciosas na máquina infectada.

Carregador primário

Uma vez lançado, o carregador principal baixa um arquivo malicioso secundário do repositório mencionado no GitHub. O arquivo é iniciado usando um comando apontando para a execução do arquivo Java:

"C:\Program Files\Java\jre1.8.0_271\bin\javaw.exe" -jar "C:\Users\admin\AppData\Local\Temp\64e8cb522a3a4664791c27512d94a911bc2fbcbae09b625976ff8ac6809819d3.jar"

Persistência e disfarce

Então, O malware cria uma cópia de si mesmo no diretório AppDataRoaming e registra uma tarefa no agendador do Windows para reiniciar automaticamente a cada 30 minutos. Interessantemente suficiente, malware tenta imitar o aplicativo Skype, a julgar pelo nome da tarefa que ele cria. Isso garante a permanência do malware no sistema.

cmd /c schtasks /create /sc minute /mo 30 /tn Skype /tr "C:\Users\admin\AppData\Roaming\64e8cb522a3a4664791c27512d94a911bc2fbcbae09b625976ff8ac6809819d3.jar"

Coletando informações sobre o sistema

Próximo, o malware coleta informações sobre o sistema, incluindo uma lista de discos e a presença de programas de segurança instalados, usando os seguintes comandos:

cmd.exe /c "wmic /node:. /namespace:'\\root\cimv2' path win32_logicaldisk get volumeserialnumber /format:list"

cmd.exe /c "wmic /node:localhost /namespace:'\\root\securitycenter2' path antivirusproduct get displayname /format:list"

Um dos programas de malware, neste caso Vcurms, usa o comando PowerShell para despejar as senhas mantidas no Windows, em vez de na ferramenta de terceiros. Obviamente, ele coleta dados de navegadores, também, mas de uma maneira diferente – acessando seus dados diretamente.

powershell.exe "[void][Windows.Security.Credentials.PasswordVault,Windows.Security.Credentials,ContentType=WindowsRuntime] $vault = New-Object Windows.Security.Credentials.PasswordVault $vault.RetrieveAll() | % { $_.RetrievePassword();$_ }"

Presumo que este comando esteja relacionado ao Vcurms, pois STRRAT não exibir funcionalidade de roubo de senha.

Fortalecendo a segurança cibernética

Este caso mostra vigilância e cooperação em matéria de cibersegurança. Este ataque de phishing mostrou que mesmo plataformas confiáveis como o GitHub podem ser usadas como uma ferramenta para espalhar malware. Os especialistas em segurança cibernética oferecem as seguintes dicas para se proteger contra tais ameaças:

- Primeiramente, sempre verifique o remetente e evite abrir anexos ou clicar em links de e-mails que pareçam suspeitos ou inesperados. Se um e-mail solicitar que você confirme detalhes de pagamento ou informações pessoais, é melhor entre em contato diretamente com o remetente por outro canal.

- Então, enable spam filters no seu e-mail para reduzir o número de phishing e e-mails indesejados chegando à sua caixa de entrada.

- Certifique-se de que seu software antivírus e todos os sistemas estejam atualizado para as versões mais recentes. Atualizações regulares ajudam a proteger contra ameaças e vulnerabilidades conhecidas.

- Também, regularmente monitorar sistemas em busca de atividades suspeitas e responder rapidamente a incidentes de segurança cibernética. Use ferramentas analíticas e de detecção inteligente.

- E por ultimo, faça backup de dados importantes regularmente e guarde-o em um local seguro. Isso o ajudará a recuperar informações no caso de um ataque bem-sucedido.