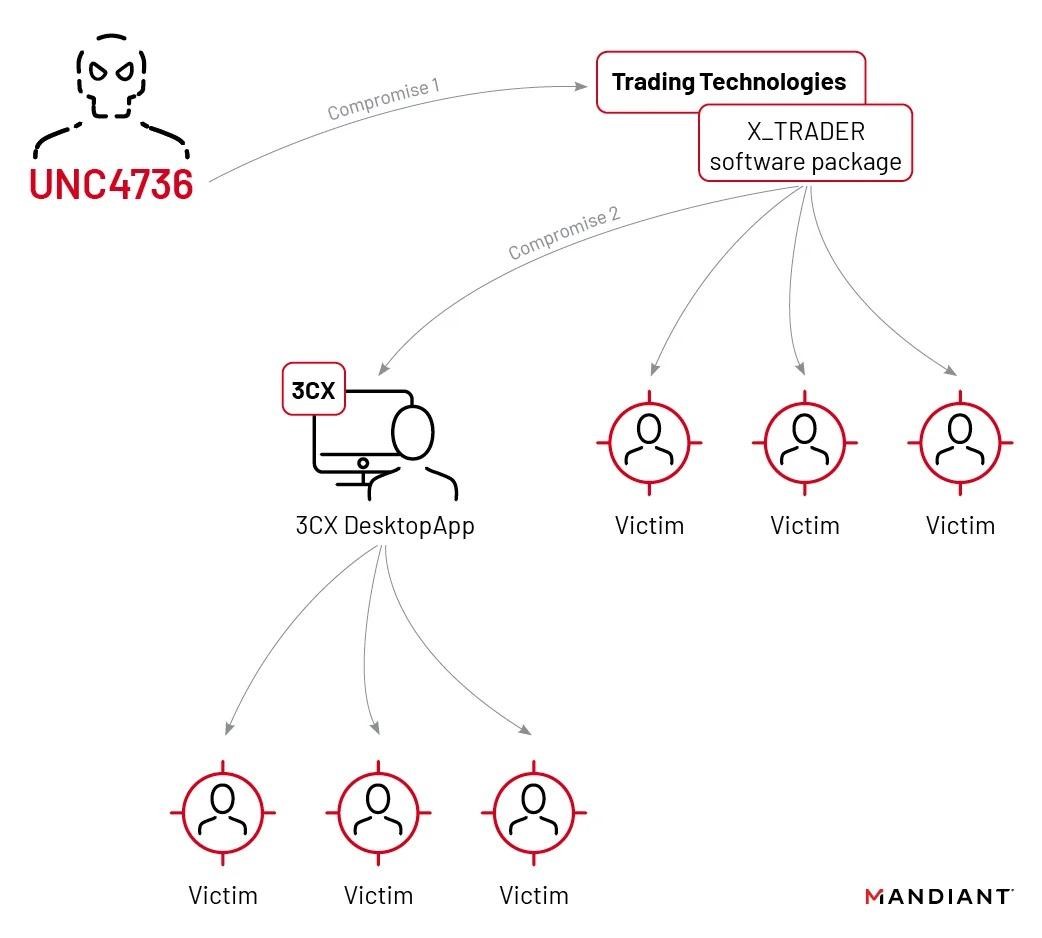

Uma investigação sobre um ataque à cadeia de suprimentos que atingiu a 3CX no mês passado descobriu que o incidente foi causado por outro comprometimento da cadeia de suprimentos.

Primeiro, os atacantes visados Tecnologias de negociação, que automatiza a negociação de ações, e distribuiu versões trojanizadas de seu software.

Deixe-me lembrá-lo que o FBI alertou sobre o aumento de ataques às cadeias de abastecimento, e a mídia, por exemplo, escreveu que todo o país de O Vietnã sofreu um ataque complexo à cadeia de suprimentos.

3Experiência do cliente é uma desenvolvedora de soluções VoIP cujo Sistema Telefônico 3CX é usado por mais de 600,000 empresas em todo o mundo, Com mais de 12,000,000 usuários diários. A lista de clientes da empresa inclui gigantes como Expresso americano, Coca Cola, McDonald’s, BMW, Honda, Ar francês, Serviço Nacional de Saúde, Toyota, Mercedes-Benz, IKEA e Holliday Inn.

Deixe-me lembrá-lo disso o ataque ao 3CX ocorreu no final de março 2023. Um cliente de desktop baseado em Electron, 3CXDesktopApp, foi comprometido e usado para distribuir malware aos clientes da empresa.

Infelizmente, os representantes da 3CX levaram mais de uma semana para responder a vários relatos de clientes de que seu software repentinamente se tornou um malware, embora especialistas de várias grandes empresas de segurança da informação tenham relatado isso de uma só vez, Incluindo CrowdStrike, ESET, Redes Palo Alto, SentinelaOne e Sonic Wall.

Quando o fato do compromisso já havia se tornado óbvio, o chefe da 3CX disse que o arquivo binário ffmpeg usado pelo cliente desktop 3CX poderia servir como vetor de penetração inicial. No entanto, FFmpeg negou essas acusações.

Como resultado, 3CX aconselhou seus clientes para remover o cliente de desktop malicioso de todos os dispositivos Windows e macOS e mudar imediatamente para o aplicativo Web Client, um aplicativo da web progressivo (PWA) que fornece funcionalidade semelhante.

Como ficou conhecido agora, o ataque ao 3CX ocorreu como resultado do comprometimento de outra cadeia de suprimentos. Mandiant especialistas, que ajudou a 3CX a investigar o incidente, disse isso Tudo comecou quando um trojanizado X_Trader o instalador da Trading Technologies foi baixado e instalado no computador pessoal de um funcionário da 3CX.

Isso levou à implantação de um sistema modular SINAL GUIA backdoor projetado para executar shellcode, injetar o módulo de comunicação no Chrome, Raposa de fogo, e processos de borda, e então se autodestruir.

Como resultado, o grupo, que os pesquisadores rastreiam sob o identificador UNC4736, roubou credenciais corporativas do dispositivo do funcionário e as usou para viajar pela rede 3CX, eventualmente comprometendo os ambientes de construção para Windows e macOS.

Aquilo é, o compromisso inicial do site Trading Technologies ocorreu há mais de um ano: a versão maliciosa do X_Trader, equipado com a porta traseira VEILEDSIGNAL, estava disponível para download no início de 2022, e o hack em si aconteceu no final de 2021. Ao mesmo tempo, não está totalmente claro onde exatamente o funcionário da 3CX encontrou a versão trojanizada do X_Trader em 2023.

De acordo com os especialistas, o grupo UNC4736 está associado aos motivados financeiramente Lázaro grupo de hackers da Coreia do Norte. Com base na duplicação de infraestrutura, os analistas também vincularam UNC4736 a dois outros APT43 clusters rastreados como UNC3782 e UNC4469.

Pior, Mandiant acredita que o incidente pode ter afetado uma série de organizações que simplesmente ainda não estão cientes do hack.