Two vulnerabilities in Adobe ColdFusion are exploited in real-world attacks, a Cibersegurança & Agência de segurança de infraestrutura (CISA) avisa. Ambas as questões estão relacionadas à possibilidade de execução arbitrária de código, causado pela má validação de dados desserializados. Adobe released patches for both of these vulnerabilities back in mid-July 2023, quando foram originalmente detectados. ColdFusion ACE… Continue a ler Duas vulnerabilidades do Adobe ColdFusion exploradas à solta

Etiqueta: Cybersecurity

Tortilha (pó) Descriptografador de ransomware disponível

Em janeiro 9, 2024, Avast and Cisco Talos announced the release of a free decryptor for one of the Babuk ransomware variants – Tortilla. Os analistas garantem que todas as vítimas do referido ator de ameaça podem usar o descriptografador para recuperar seus arquivos. Essa é a segunda cepa de ransomware a inserir o descriptografador… Continue a ler Tortilha (pó) Descriptografador de ransomware disponível

Membros do xDedic Marketplace detidos em operações internacionais

O infame mercado xDedic, known for its illicit trade in compromised computers and personal data, foi efetivamente desmantelado. 19 pessoas relacionadas ao mercado foram detidas. A operação global é o resultado do esforço conjunto das autoridades responsáveis pela aplicação da lei 11 países. xDedic’s Actors Face US Courts Although the actual seizure of xDedic happened almost… Continue a ler Membros do xDedic Marketplace detidos em operações internacionais

Contas verificadas do X/Twitter hackeadas para espalhar criptomoedas

The trend of hacking official accounts to promote cryptocurrency fraud is gaining momentum. Durante a semana passada, pesquisadores descobriram um número anormal de tais incidentes. X/Twitter Crypto Scams From Verified Accounts Today, estamos testemunhando uma tendência desagradável: hackers visam cada vez mais contas verificadas do Twitter. Para ser mais específico, isso se refere a indivíduos que são… Continue a ler Contas verificadas do X/Twitter hackeadas para espalhar criptomoedas

O contrabando de SMTP é uma nova ameaça à segurança de e-mail

A new SMTP Smuggling technique reportedly has the potential to bypass existing security protocols. Também pode permitir que invasores enviem e-mails falsificados de endereços aparentemente legítimos. Isso pode dar nova vida ao spam de e-mail, apesar de sua eficiência não ter diminuído ao longo da última vez. O que é contrabando de SMTP? SMTP smuggling is a novice exploitation technique… Continue a ler O contrabando de SMTP é uma nova ameaça à segurança de e-mail

Vulnerabilidades do Qualcomm RCE expõem milhões de usuários

Vulnerability in several Qualcomm chipsets allows for remote code execution during the phone call. Esta e outras vulnerabilidades foram descobertas no último boletim de segurança divulgado pela fabricante de chips. A parte otimista aqui é que a empresa descobriu as falhas há meio ano, and arranged the fixes with the OEMs. RCE Vulnerability In Qualcomm… Continue a ler Vulnerabilidades do Qualcomm RCE expõem milhões de usuários

Sete tipos comuns de malware – Análise & Descrição

No intrincado cenário da segurança cibernética, comprehending the various forms of malware is crucial. Este artigo oferece uma visão aprofundada dos tipos de malware mais difundidos, de carregadores a keyloggers. Exploraremos seus mecanismos, impactos, e como eles comprometem a segurança digital, providing you with the knowledge to better safeguard against these ever-evolving cyber threats. Let’s… Continue a ler Sete tipos comuns de malware – Análise & Descrição

Técnica de sequestro de pedido de pesquisa de DLL ignora proteção

Uma nova DLL (Biblioteca de links dinâmicos) Surgiu uma variante de sequestro de pedido de pesquisa. This method capitalizes on executables in the trusted WinSxS folder of Windows 10 e 11, permitindo que agentes de ameaças executem códigos maliciosos sem a necessidade de altos privilégios. Como funciona o sequestro de pedidos de pesquisa de DLL? Pesquisadores detectam uma nova variante de sequestro de ordem de pesquisa de DLL. It leverages… Continue a ler Técnica de sequestro de pedido de pesquisa de DLL ignora proteção

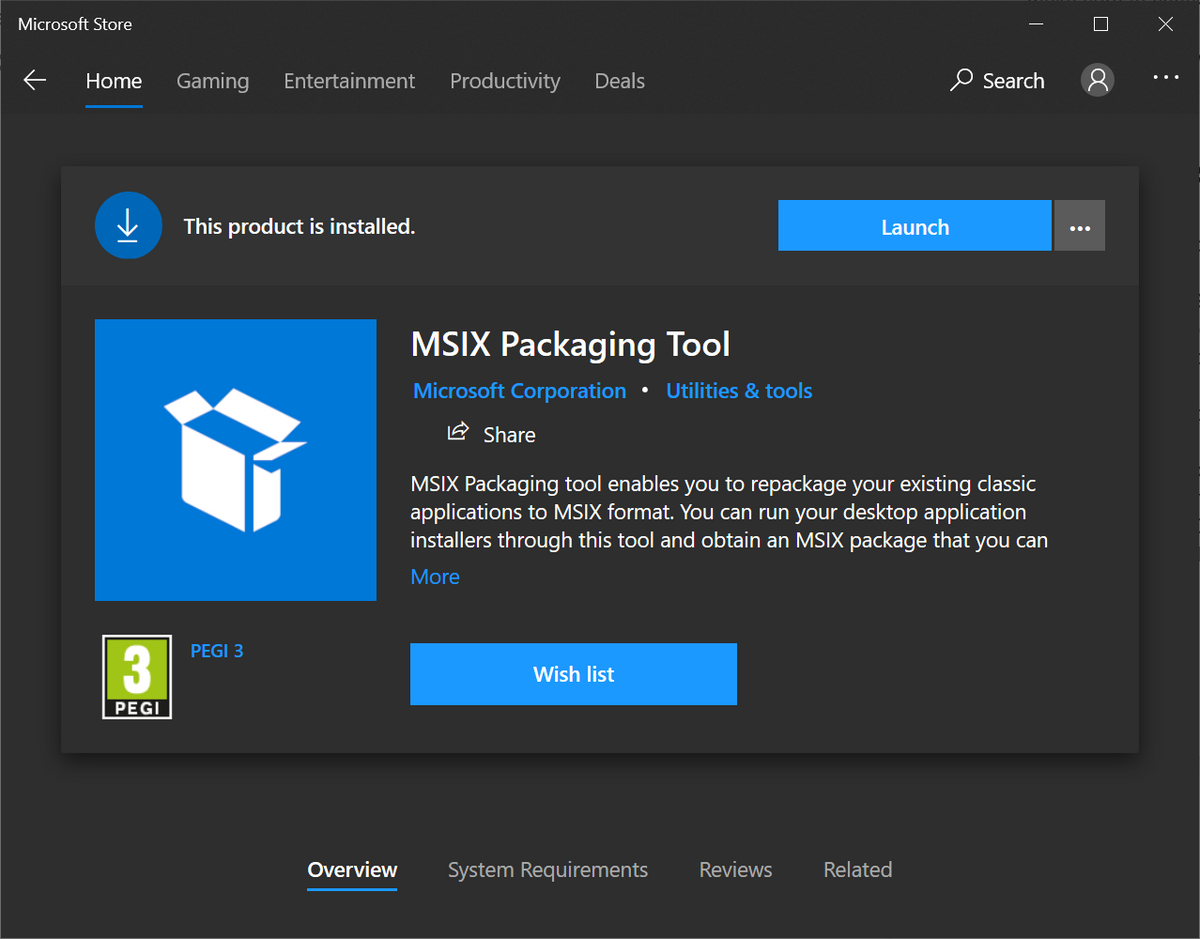

Microsoft desativa protocolo do instalador de aplicativos MSIX

Microsoft reportedly disabled MSIX installer protocol in Windows, devido à sua exploração em ataques cibernéticos do mundo real. Hackers encontraram uma maneira de usar indevidamente o protocolo para instalar software malicioso, ignorando a detecção de software anti-malware. MSIX Installer Protocol Exploited The emergence of a malware kit market, exploiting the MSIX file format and ms-app installer protocol is nothing new. No entanto,… Continue a ler Microsoft desativa protocolo do instalador de aplicativos MSIX

Trojan Xamalicious atinge mais de 327 mil dispositivos Android

Um novo backdoor para Android, apelidado de Xamalicious, foi descoberto pelos pesquisadores no limite de 2023. This malware exhibits potent capabilities to perform malicious actions on infected devices. O malware supostamente explora as permissões de acessibilidade do Android para obter acesso a várias fontes de dados do usuário. O que é malware Xamalicious? Como eu disse na introdução, Xamalicious is… Continue a ler Trojan Xamalicious atinge mais de 327 mil dispositivos Android