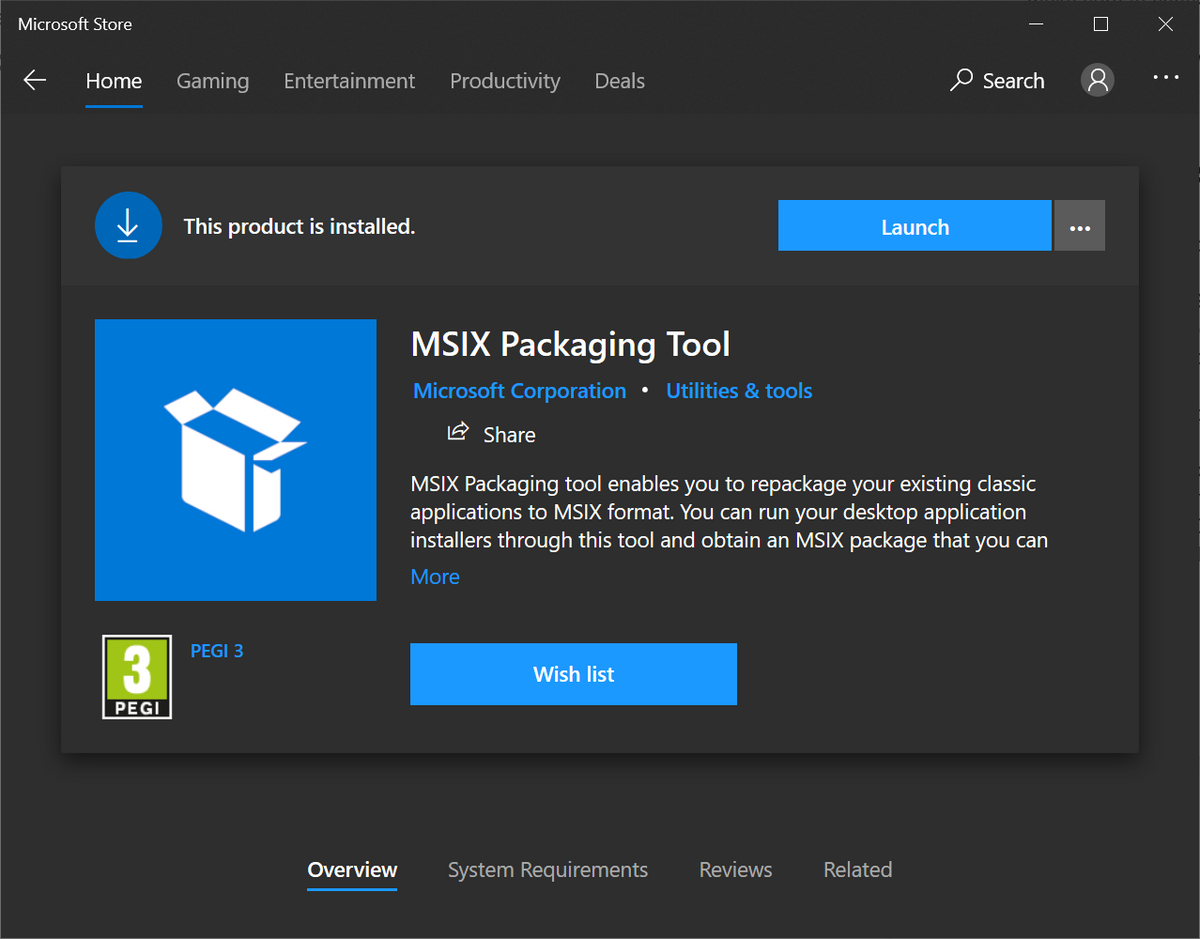

Microsoft reportedly disabled MSIX installer protocol in Windows, devido à sua exploração em ataques cibernéticos do mundo real. Hackers encontraram uma maneira de usar indevidamente o protocolo para instalar software malicioso, ignorando a detecção de software anti-malware. MSIX Installer Protocol Exploited The emergence of a malware kit market, exploiting the MSIX file format and ms-app installer protocol is nothing new. No entanto,… Continue a ler Microsoft desativa protocolo do instalador de aplicativos MSIX

Etiqueta: Microsoft

Ataques de ransomware Cactus – Alertas da Microsoft

Microsoft has raised the alarm about a growing wave of ransomware attacks utilizing malvertising tactics to spread Cactus ransomware. The sophisticated malware campaign hinges on deploying DanaBot as an initial access vector, orquestrado pelo operador de ransomware Storm-0216, também conhecido como Twisted Spider ou UNC2198. Cactus Ransomware Deployed by DanaBot Microsoft’s Threat Intelligence team has… Continue a ler Ataques de ransomware Cactus – Alertas da Microsoft

O que é o esquema de aviso de segurança da Microsoft?

Fraudsteds empregam massivamente a hospedagem do Microsoft Azure para iniciar páginas fraudulentas de segurança da Microsoft. Eles variam desde um aviso assustador que bloqueia a janela do seu navegador até páginas de phishing, indistinguível do real. Vamos ver os tipos mais comuns desses golpes e suas características. O que é o aviso de segurança do Windows Defender? Aviso falso de segurança do Windows Defender (Microsoft Security… Continue a ler O que é o esquema de aviso de segurança da Microsoft?

Ator de ameaças de Octo Tempest – A gangue do crime cibernético mais perigosa?

Oito Tempestades, um grupo de hackers com motivação financeira, foi rotulado “um dos grupos criminosos financeiros mais perigosos” da Microsoft. Conhecido como UNC3944 e 0ktapus, o grupo ganhou atenção por ataques cibernéticos ousados. O que é a gangue do crime cibernético Octo Tempest? A jornada de Octo Tempest no mundo do crime cibernético é intrigante. Only a few months… Continue a ler Ator de ameaças de Octo Tempest – A gangue do crime cibernético mais perigosa?

Call centers falsos de suporte técnico da Amazon e da Microsoft foram destruídos

Amazon e Microsoft estão fazendo parceria com CBI para reprimir vários golpes de call centers de suporte técnico em toda a Índia. Esses call centers têm como alvo clientes da Amazon e da Microsoft, duas das maiores empresas do setor de tecnologia, and have defrauded more than 2,000 Clientes Amazon e Microsoft, principalmente nos EUA. Fake Amazon and Microsoft… Continue a ler Call centers falsos de suporte técnico da Amazon e da Microsoft foram destruídos

Luca Stealer se espalha por meio de um site de phishing da Microsoft Crypto Wallet

Com o número cada vez maior de ameaças cibernéticas, hackers e especialistas em segurança cibernética estão tomando a iniciativa. Desta vez, os cibercriminosos foram à frente da curva. They created a phishing website to coincide with the news that Microsoft was developing a crypto wallet exclusively for its Edge browser. Tal esquema é usado para espalhar Luca Stealer. Microsoft… Continue a ler Luca Stealer se espalha por meio de um site de phishing da Microsoft Crypto Wallet

Microsoft “nOAuth” é vulnerável à falsificação simples de e-mail

Em junho, researchers revealed a vulnerability in Azure Active Directory and third-party apps called “nOAuth,” isso pode resultar em uma aquisição completa da conta. Esta é apenas uma das muitas vulnerabilidades em softwares e sistemas da Microsoft como o Active Directory que podem ser exploradas, colocando organizações em risco. Embora a Microsoft tenha respondido à vulnerabilidade, desenvolvedores… Continue a ler Microsoft “nOAuth” é vulnerável à falsificação simples de e-mail

Vulnerabilidade Microsoft CVE-2023-36884 explorada em estado selvagem

Em julho 11, 2023, A Microsoft publicou um artigo sobre como lidar com a vulnerabilidade CVE-2023-36884. This breach allowed for remote code execution in Office and Windows HTML. Microsoft has acknowledged a targeted attack that exploits a vulnerability using specifically designed Microsoft Office documents. The attacker can gain control of a victim’s computer by creating a malicious Office… Continue a ler Vulnerabilidade Microsoft CVE-2023-36884 explorada em estado selvagem

Pesquisadores encontraram fontes do BlackLotus UEFI Bootkit no GitHub

O código-fonte do bootkit BlackLotus UEFI, que foi anteriormente vendido na dark web por $5,000, foi descoberto por analistas da Binarly no GitHub. Os pesquisadores dizem que as fontes vazadas não estão totalmente completas e contêm principalmente um rootkit e um bootkit para contornar o Secure Boot.. O que é o bootkit BlackLotus? BlackLotus was first… Continue a ler Pesquisadores encontraram fontes do BlackLotus UEFI Bootkit no GitHub

Pesquisadores da Microsoft vinculam Clop Gang ao ataque de transferência MOVEit

A Microsoft vinculou a gangue de ransomware Clop a um ataque recente que usa uma vulnerabilidade de dia zero na plataforma MOVEit Transfer para roubar dados de organizações. A equipe Threat Intel da empresa nomeia a gangue de crimes cibernéticos Lace Tempest como a principal suspeita desses ataques. Quem são os hackers do Lace Tempest? Microsoft is attributing attacks that exploit the… Continue a ler Pesquisadores da Microsoft vinculam Clop Gang ao ataque de transferência MOVEit