A Trustwave criou uma ferramenta Snappy que tornará mais fácil determinar se a rede Wi-Fi é falsa ou fraudulenta. O utilitário verifica particularmente se a rede falsifica o endereço MAC e o SSID. A solução está disponível para download gratuito no repositório GitHub da empresa. Por anos, security experts have been warning about the… Continue a ler Ferramenta Snappy ajuda a evitar pontos de acesso Wi-Fi fraudulentos

Etiqueta: Wi-Fi

O que é um ataque gêmeo do mal? Como funciona?

Com que frequência nos conectamos a redes Wi-Fi gratuitas em locais públicos? Seja para postar stories no Instagram com uma xícara de café que acabamos de comprar ou para fazer edições em um projeto enquanto espera seu voo. Em tais casos, a ampla disponibilidade de Wi-Fi público é uma bênção. But this general use of… Continue a ler O que é um ataque gêmeo do mal? Como funciona?

Especialista hackeado 70% de redes Wi-Fi em Tel Aviv para pesquisa

O especialista da CyberArk, Ido Hoorvitch, foi hackeado 70% de redes Wi-Fi em sua terra natal, Tel Aviv, buscando provar que as redes domésticas são mal protegidas e facilmente comprometidas. Para conduzir o experimento, Horwich andou pela cidade com equipamento farejador e coletou dados de 5,000 hashes de rede. Próximo, he exploited a vulnerability to obtain the PMKID hash normally… Continue a ler Especialista hackeado 70% de redes Wi-Fi em Tel Aviv para pesquisa

Fabricantes lançam patches para problemas de Frag Attacks

Fabricantes de vários equipamentos habilitados para Wi-Fi e desenvolvedores de software para estes equipamentos lançam patches para problemas de Frag Attacks. Deixe-me lembrar que na semana passada foram divulgados os detalhes de doze vulnerabilidades, collectively called Frag Attacks (Ataques de fragmentação e agregação). These problems were discovered and described by the well-known information security expert Mathy Vanhoef. All Wi-Fi… Continue a ler Fabricantes lançam patches para problemas de Frag Attacks

Qualquer dispositivo habilitado para Wi-Fi é vulnerável a problemas de Frag Attacks

The well-known information security expert Mathy Vanhoef reported the discovery of a whole set of vulnerabilities named Frag Attacks (Ataques de fragmentação e agregação), que afetam todos os dispositivos com suporte Wi-Fi, liberado depois 1997 (computadores, smartphones e “inteligente” dispositivos). Deixe-me lembrá-lo de que anteriormente Vanhof descobriu vulnerabilidades perigosas como KRACK e Dragonblood, which significantly… Continue a ler Qualquer dispositivo habilitado para Wi-Fi é vulnerável a problemas de Frag Attacks

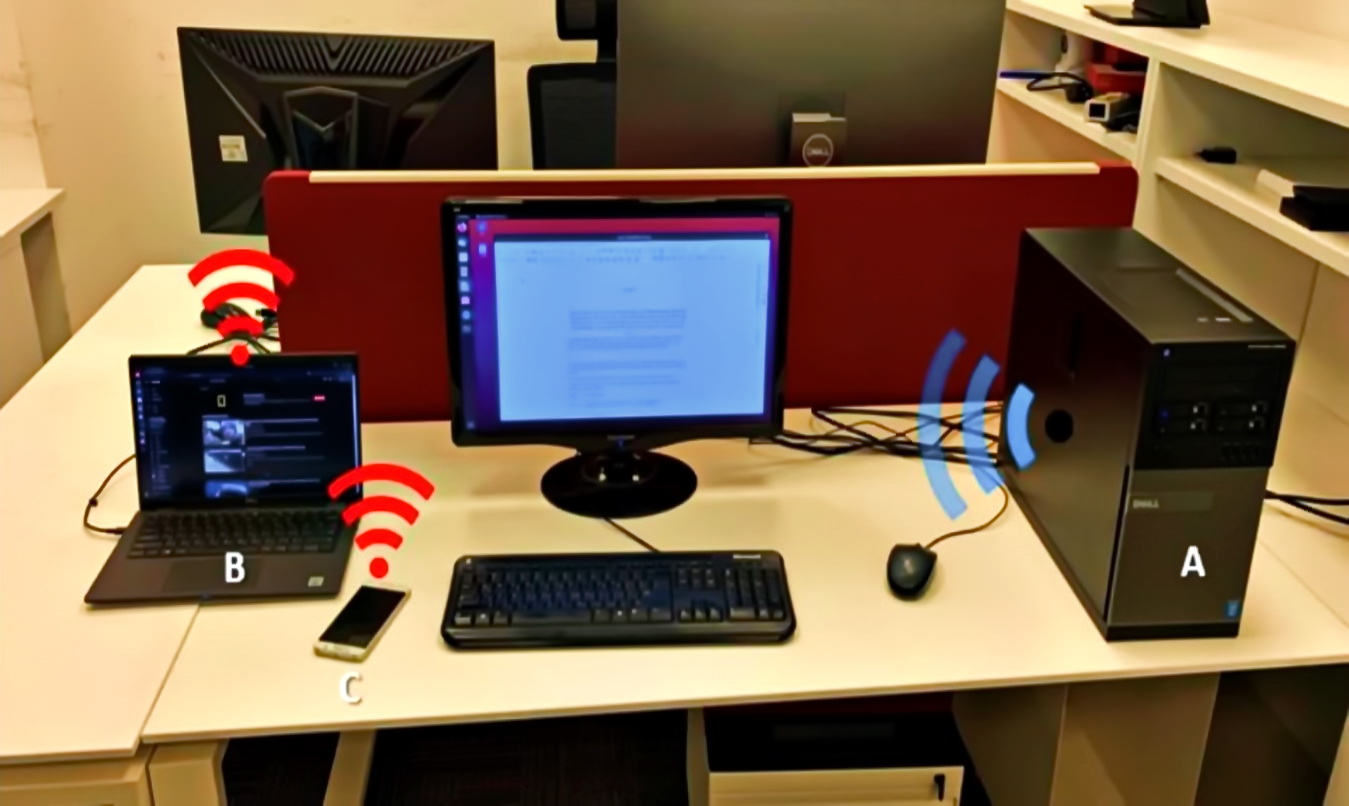

Ataque AIR-FI transforma RAM em uma fonte improvisada de sinal Wi-Fi

Experts from Israel’s Ben-Gurion University have demonstrated the AIR-FI attack, que transforma RAM em Wi-Fi. Na verdade, este é um novo método de extração de dados de máquinas que estão fisicamente isoladas de quaisquer redes e periféricos potencialmente perigosos. Esses computadores são frequentemente encontrados em sistemas governamentais e redes corporativas, eles armazenam documentos secretos, também… Continue a ler Ataque AIR-FI transforma RAM em uma fonte improvisada de sinal Wi-Fi

Como usar o Wi-Fi público com segurança: Riscos a serem observados

Num mundo onde quase tudo tem um preço, às vezes é bom ter pelo menos wifi grátis. Mas começando com uma introdução tão poética, aqui vem a verdadeira preocupação: como usar o Wi-Fi gratuitamente e manter seus dados privados. Muitas pessoas não percebem, mas usar o Wi-Fi público coloca você em… Continue a ler Como usar o Wi-Fi público com segurança: Riscos a serem observados

Como os hackers podem hackear seu roteador?

Você acha que está protegido contra hackers? Claro, você está usando um ponto de acesso sem fio com criptografia. Você está errado! tire sua senha do ar! Há 4 coisas, that hackers hope you won’t find out WEP encryption is unworkable for protecting your wireless network. WEP (significa Privacidade equivalente com fio… Continue a ler Como os hackers podem hackear seu roteador?