Os desenvolvedores do Telegram corrigiram um bug devido ao qual áudio e vídeo autodestrutivos não eram removidos de dispositivos executando macOS.

Deixe-me lembrá-lo que no modo de bate-papo secreto, você não pode encaminhar mensagens para outros usuários, e também é possível configurar a autodestruição automática de todas as mensagens e multimídia após um determinado tempo.

Especialista independente em segurança da informação Dhiraj Mishra descobri que na versão Telegram 7.3, mensagens autodestrutivas não foram completamente excluídas do dispositivo do destinatário.

Então, o especialista percebeu que nos chats padrão do macOS escapam do caminho da sandbox, onde todos os arquivos de vídeo e áudio recebidos são armazenados. Embora este caminho funcione em chats secretos, os arquivos de mídia recebidos ainda estão armazenados lá, mesmo que as mensagens do próprio chat já tenham se destruído, como deveriam ter.

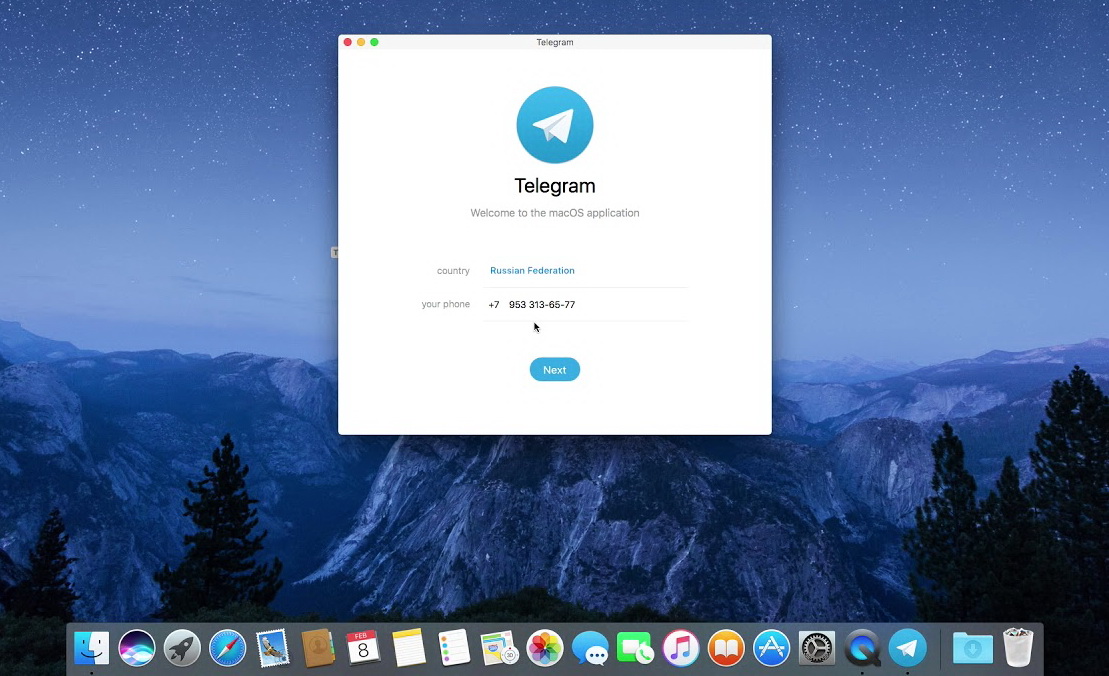

Adicionalmente, Mishra descobriu que o Telegram estava armazenando códigos de acesso locais para desbloquear o aplicativo em formato de texto simples. Eles foram salvos na pasta Usuários/[nome de usuário]/Pasta Library/GroupContainers/6N38VWS5BX.ru.keepcoder.Telegram/accounts-metadata como arquivos JSON.

O pesquisador descobriu os dois problemas no final de dezembro 2020, e foram corrigidos com o lançamento do Telegram 7.4. Mishra recebeu uma recompensa de $3,000 por reportar ambos os erros.

Deixe-me lembrá-lo que também relatei que um pesquisador descobriu vulnerabilidade no Telegram, que permite localizar o usuário.