Os analistas da KELA dizem que a plataforma de negociação 2easy está ganhando popularidade na darknet, tornando-se gradualmente um participante importante na venda de dados roubados.

A empresa relatório afirma que as informações roubadas foram coletadas de aproximadamente 600,000 dispositivos infectados com malware.

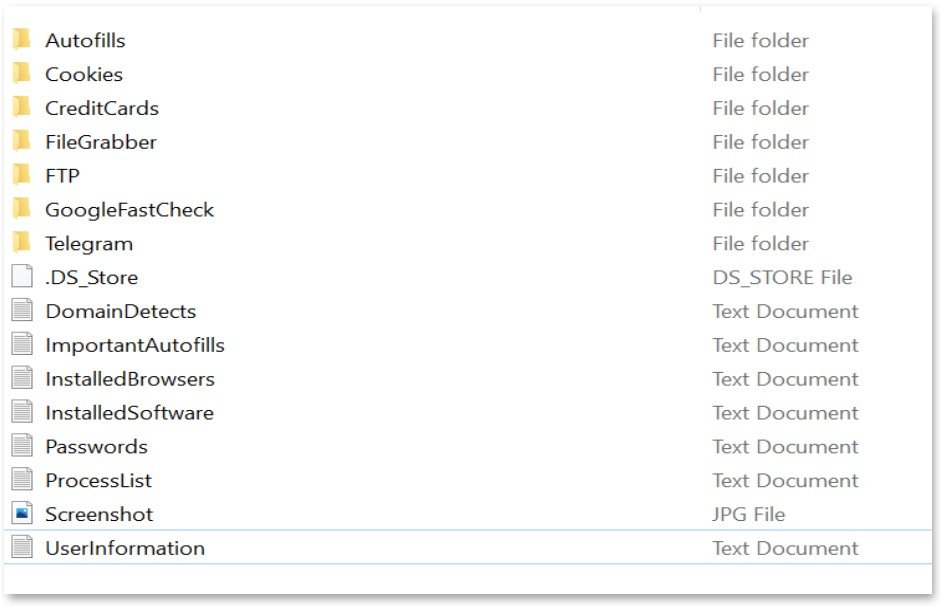

2easy vende principalmente os chamados Logs, que são arquivos de dados roubados por malware de navegadores e sistemas hackeados. Tipicamente, esses despejos incluem credenciais, biscoitos, e informações sobre cartões bancários armazenados.

Acho que você também terá interesse em saber: o que é a darknet?

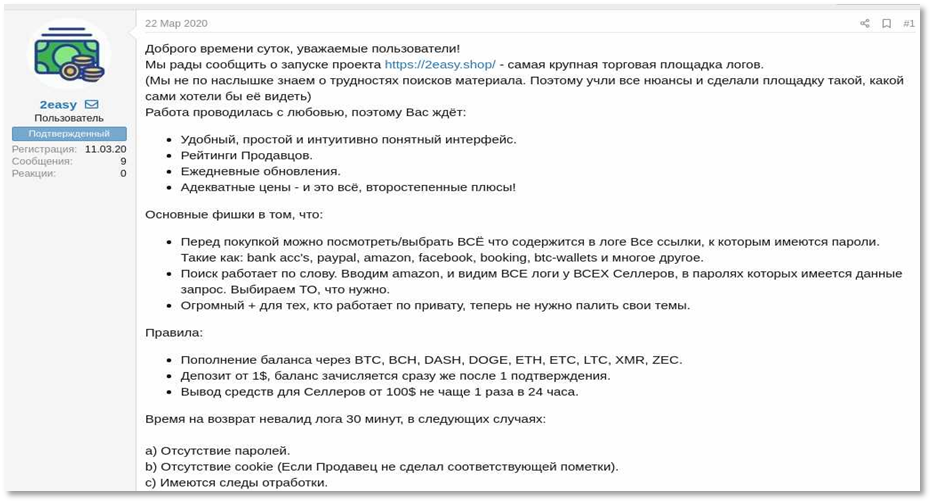

2easy foi lançado em 2018, mas o site mostrou um rápido crescimento desde o ano passado, já que até recentemente o site vendia dados apenas 28,000 dispositivos infectados e foi considerado um player menor neste mercado.

De acordo com especialistas da KELA, o forte crescimento se deve ao desenvolvimento da plataforma e à qualidade estável de suas ofertas, é por isso que 2easy ganhou reputação e popularidade na comunidade hacker.

O site é totalmente automatizado, aquilo é, qualquer um pode criar uma conta, adicione dinheiro à carteira e faça compras sem interagir diretamente com os vendedores. Os dados estão disponíveis para compra a uma média de $ 5, o que é cerca de cinco vezes menos do que no mercado Genesis, e três vezes menos que o custo médio no mercado negro russo.

Especialistas destacam que a interface gráfica do 2easy é amigável e permite aos usuários realizar as seguintes ações no site:

- visualizar todos os URLs onde as máquinas infectadas fizeram login;

- pesquise URLs de interesse;

- visualizar uma lista de máquinas infectadas das quais as credenciais do site especificado foram roubadas;

- verifique a avaliação do vendedor;

- verifique se há tags atribuídas pelos vendedores, que geralmente inclui a data em que a máquina foi infectada, e às vezes notas adicionais;

- obter credenciais para fins selecionados.

A única desvantagem do 2easy no KELA é o fato de que a plataforma não oferece aos potenciais compradores a capacidade de visualizar o produto, aquilo é, endereços IP ou versões de sistema operacional editados para dispositivos de onde os dados foram roubados.

Cada “muito” adquirido na 2easy vem na forma de um arquivo contendo os logs roubados do bot selecionado. O tipo de conteúdo em cada caso depende do malware específico e de suas capacidades. No entanto, em 50% de casos, os comerciantes usam o Malware RedLine, e é capaz de roubar senhas, biscoitos, dados de cartão bancário armazenados em navegadores, Credenciais de FTP, e muito mais.

Cinco dos dezoito comerciantes que trabalham para 2easy usam exclusivamente RedLine, enquanto o resto usa outro malware, incluindo Raccoon Stealer, Vidar e AZORult.

Os analistas da KELA alertam que tais registros, bem como as informações que eles contêm, muitas vezes se tornam a chave para penetrar nas redes corporativas.

Deixe-me lembrar que também falei sobre o fato de que Os pesquisadores notaram que a darknet está discutindo exploits como um serviço.