Os EUA suspendem a sua cooperação com a Rússia em crimes de ransomware em meio à guerra brutal que o governo russo trava contra a Ucrânia, Porta-voz do Departamento de Estado disse à Sputnik.

“O governo russo está envolvido numa guerra brutal e injustificada contra a Ucrânia, então nosso canal sobre atores criminosos de ransomware não está ativo,” o porta-voz disse.

Na quinta-feira a Casa Branca notificou a decisão do governo russo, O vice-secretário do Conselho de Segurança da Rússia, Oleg Khramov, disse em entrevista à Rossiyskaya Gazeta.

As notórias gangues de ransomware do mundo

E embora tenhamos mencionado o tema, seria interessante falar também sobre os cibercriminosos deste tipo específico.. Nos últimos anos, o ecossistema criminoso de ransomware cresceu e se tornou uma ameaça real para usuários em todo o mundo.

Mas é sempre interessante o que está por trás da cortina. E encontramos algumas informações bastante interessantes sobre o que você pode chamar de máfias do mundo cibercriminoso.

E eles realmente podem ser chamados de máfias por causa de quão bem organizados são e das quantias de dinheiro que extorquem de suas vítimas.

Alguns deles já estão na área há anos, enquanto alguns deles ganharam fama recentemente. Este tipo específico de crime cibernético evoluiu de algumas das coisas mais simples para agora todo o tipo de coisa das Corporações do Mal.

Aqui serão citados apenas alguns nomes, mas temos certeza que você já os ouviu em algum lugar.

O que as estatísticas dizem sobre gangues de ransomware?

Agora, os criminosos de ransomware visam principalmente empresas de alto perfil, setores públicos e operadores de infraestrutura que não sejam indivíduos. De acordo com pesquisadores de criptomoedas Chainalysis, em 2020 vítimas de ransomware pagaram no total até US$ 350 milhões, crescendo em 311%.

Esta é uma indústria profissional cada vez melhor, com vastas redes de afiliados cujo trabalho é fazer pesquisas sobre uma vítima, infiltrar-se e manter negociações enquanto no centro de tudo está a gangue que desenvolve e opera o malware; mas há uma paridade: eles funcionam como um ransomware como serviço (RaaS) ou atacar as vítimas diretamente.

Ransomware como serviço ou RaaS significa que os operadores de malware, em vez de usarem o software malicioso por conta própria, eles o vendem para outros cibercriminosos usarem..

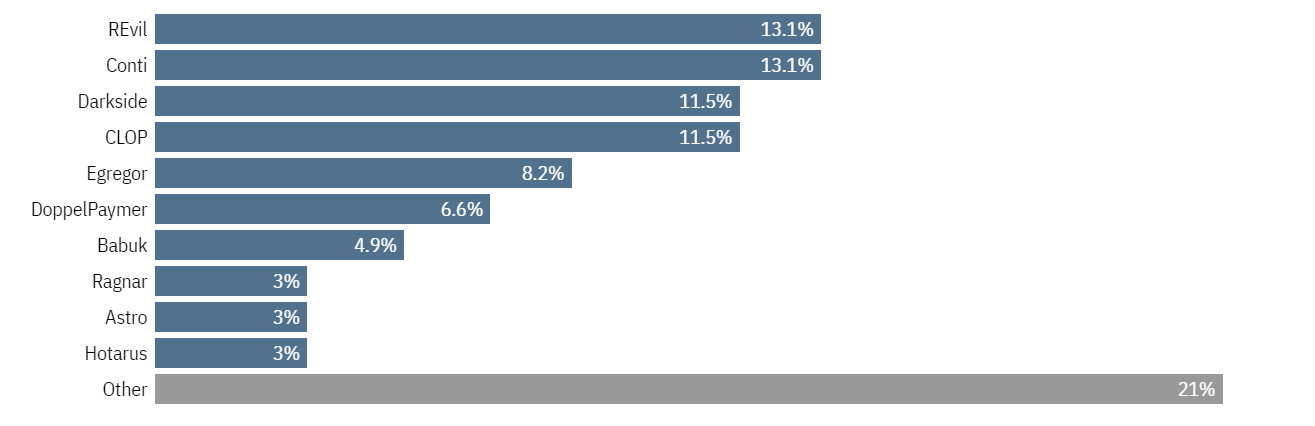

No ano passado, o provedor de segurança BlackFog fez uma análise da distribuição do malware usado em ataques de ransomware no mesmo ano; a análise revela as dez principais gangues de ransomware em 2021.

Mesmo que as identidades dos membros do grupo sejam em sua maioria desconhecidas, seus métodos de operação e a escala das atividades são bastante impressionantes.

Então a análise mostra o próximo: no período de janeiro a maio 2021 incidências de variantes de ransomware como % das ameaças detectadas pertencem ao REvil e ao Conti como sendo as variantes de ameaças mais comuns em 2021.

Conti (Também chamado de ransomware IOCP)

Entre os grupos criminosos de ransomware, Conti está no topo da lista. O FBI afirma que o grupo conduziu mais de 400 ataques cibernéticos a organizações em todo o mundo. E suas demandas vão até $25 milhão.

Embora ser o melhor dos melhores não signifique que o grupo garanta devolver seus arquivos. Especialistas em segurança cibernética dizem que não são raros os casos em que este grupo se recusou a devolver arquivos mesmo quando a vítima pagou o resgate..

O grupo tem um dos “melhor” portfólios de vítimas entre grupos de ameaças de ransomware, incluindo escolas públicas do condado de Broward, na Flórida, com $40 pedido de resgate de um milhão, Executivo irlandês do serviço de saúde causando grandes atrasos nas consultas dos pacientes.

Conti também atacou uma agência governamental na Escócia e um conselho governamental na Nova Zelândia.

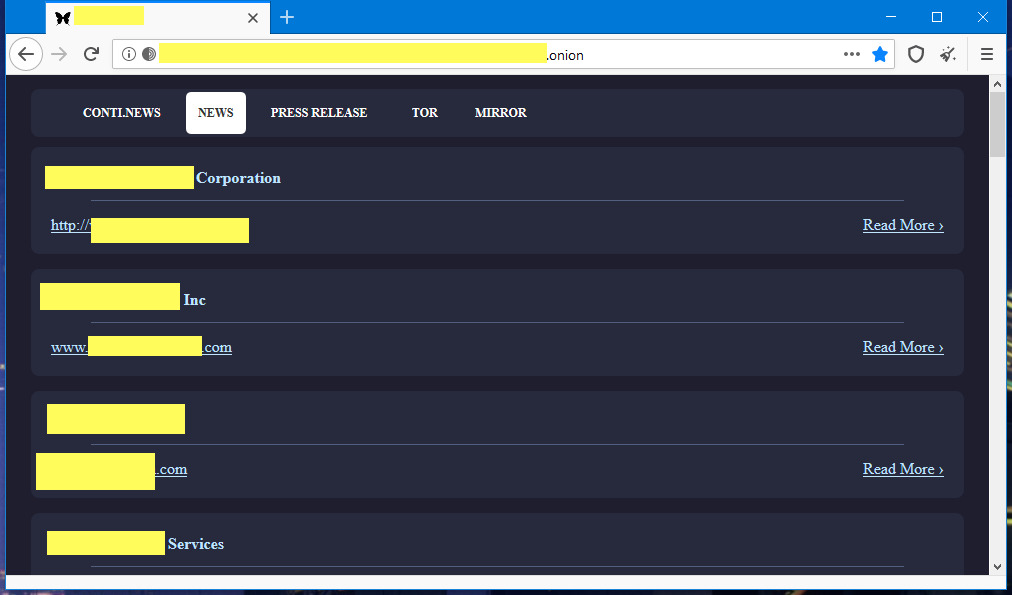

Conti é conhecido por empregar a técnica de dupla extorsão. Isso significa que eles não apenas criptografam os dados, mas também os roubam, de modo que, no futuro, terão a possibilidade de ameaçar aqueles que não estão dispostos a pagar o resgate às vítimas..

O maior vazamento Conti feito foi da Advantech, fabricante de chips para dispositivos IoT. 3 GB de dados vazaram no dark web site de Conti.

Além desse vazamento, a gangue também vazou 20 arquivos de informações da Agência Escocesa de Proteção Ambiental (SEPA) acrescentando que era apenas uma pequena parte do que realmente foi acessado pelo grupo.

REvil (Também chamado de Sodinokibi)

De acordo com os artigos de Dark Reading, no período de janeiro 2021 a julho 2021 REvil foi a variante de ransomware mais comum conduzida 25% de ataques de ransomware.

REvil é um ransomware como serviço privado (RaaS) grupo que também é responsável por vários ataques de ransomware infames na maior escala do mundo.

Este grupo não mostra menos crueldade que o anterior. De acordo com um artigo da Cyber Talk, o grupo de ransomware REvil teve como alvo pelo menos 360 Organizações sediadas nos EUA. No total, a gangue também ganhou mais de $11 milhão.

Entre as vítimas do grupo estão a empresa de energia Invenergy, fornecedor de software Kaseya, gigante da tecnologia Acer, fornecedor de carne JBS e fornecedor da Apple Quanta Computer Inc.

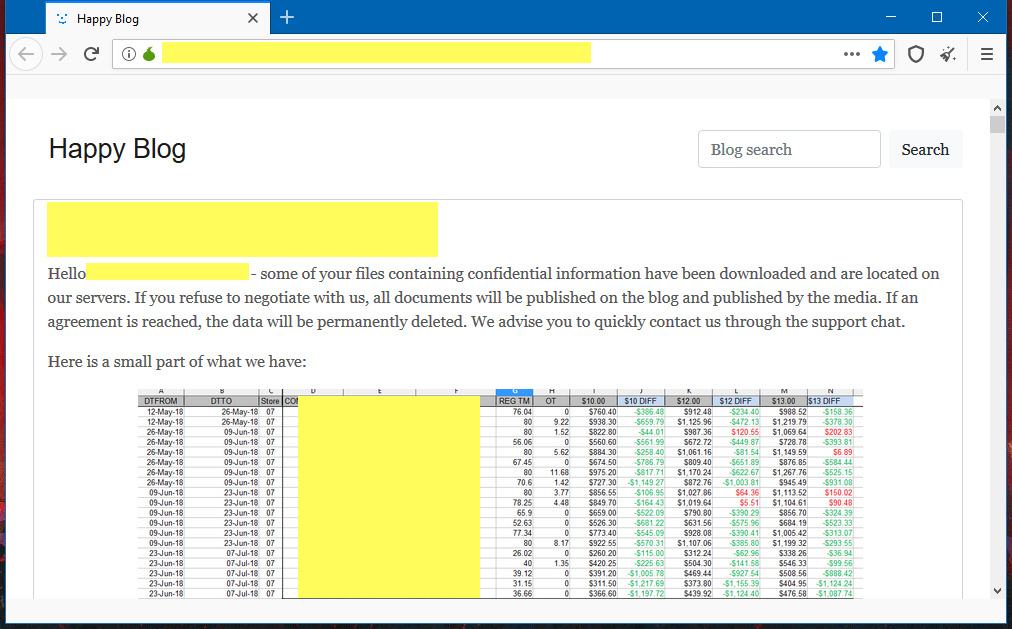

A gangue REvil também usa uma técnica de dupla extorsão para criptografar e roubar os dados ao mesmo tempo. Dá the criminals atração adicional para forçar as vítimas a pagar o resgate exigido. Quem se recusar a pagar terá seus dados vazados no site Happy Blog da quadrilha. Várias empresas ao redor do mundo já têm seus dados disponíveis publicamente.

Gangue DarkSide Ransomware

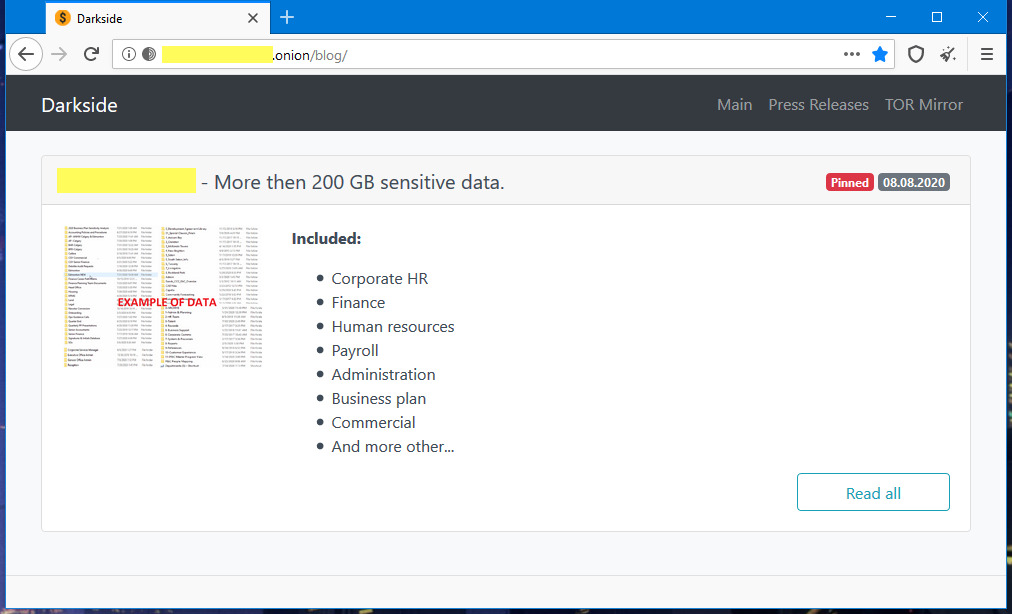

Originária da Europa Oriental, essa gangue de ransomware logo no início ganhou o nome. A primeira vez que apareceu em agosto 2020.

DarkSide opera como um ransomware como serviço (RaaS) e já atingiu diversas organizações em todo 15 países. O que é incomum e peculiar sobre essa gangue é que uma vez ela doou dinheiro roubado $10,000 para caridade.

Os membros da gangue tentam se posicionar como éticos hackers afirmando que eles não têm como alvo organizações específicas como saúde, infraestrutura crítica, governos, escolas, etc..

E mais uma coisa surpreendente é que o grupo mantém mesmo “atendimento ao Cliente” que deverá garantir o devido restabelecimento das vítimas’ sistemas após o resgate ter sido pago.

Mas, promovendo-se como hackers éticos, eles também empregam uma estratégia de dupla extorsão, caso liderem com as vítimas teimosas..

O caso mais famoso é o ataque de ransomware Colonial Pipeline, quando durante mais de uma semana toda a Costa Leste ficou paralisada. As consequências deste ataque foram tão graves que os políticos começaram a falar sobre a ameaça à segurança nacional.

Além disso, o grupo roubou mais de 100 GB de dados corporativos da empresa.

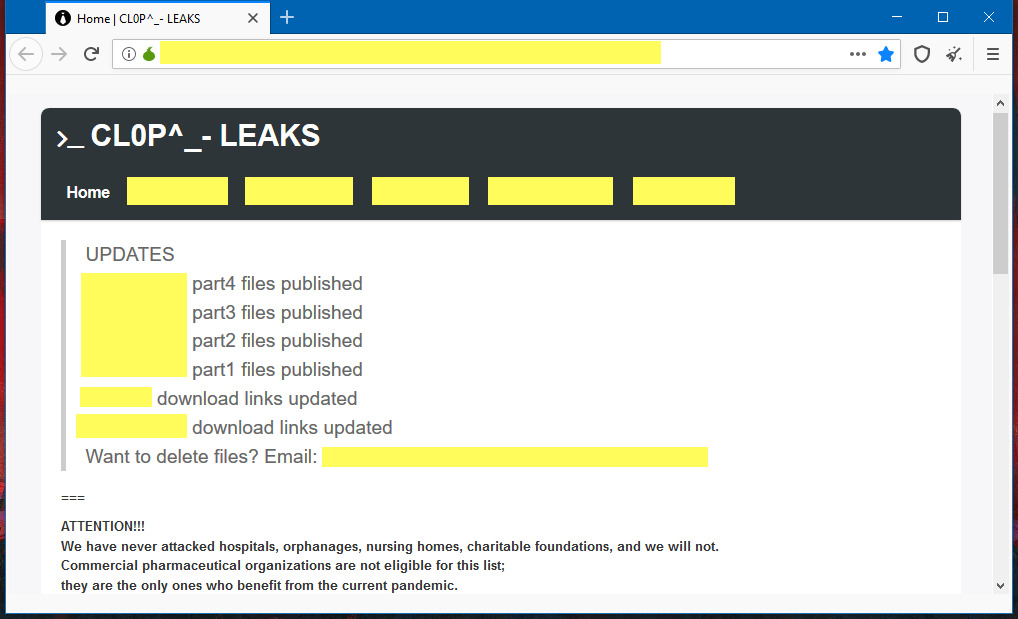

Grupo Clop Ransomware

Outro grupo não menos proeminente no terreno responsável pelos ataques às Universidades de Miami e Colorado, empresa de segurança Qualys, o gestor de hipotecas residenciais Flagstar Bank e o fabricante de jatos Bombardier.

Mas, ao contrário de outras gangues de ransomware mencionadas acima, este implanta o mecanismo de tripla extorsão. Além de criptografar dados e roubá-los, eles também fazem ameaças aos clientes das empresas afetadas, notificando-os sobre a violação e incitando as empresas a’ clientes façam com que a empresa pague o resgate para evitar o vazamento de seus dados pessoais.

O que mais adicionar?

Certamente não é um bom sinal que o canal de cooperação entre os EUA e a Rússia esteja fechado. Significa que mesmo os pequenos esforços do governo russo para conter o ransomware a atividade cibercriminosa em seu próprio território será certamente reduzida a nula.

Posteriormente poderá dar “uma luz verde” para aqueles que foram anteriormente reprimidos por the Russian government o que significa que os ataques de ransomware mais árduos atingirão as empresas e organizações dos EUA.