Um grupo de cientistas de cinco universidades americanas desenvolveu um ataque EarSpy de canal lateral que pode ser usado para espionar dispositivos Android: reconhecer o gênero e a identidade do chamador, e também analisar parcialmente o conteúdo da conversa.

A escuta pode ser realizada por meio de sensores de movimento capazes de captar a reverberação dos alto-falantes dos dispositivos móveis.

Deixe-me lembrá-lo de que também escrevemos isso PCspoF Ataque pode desativar nave espacial Orion, e também isso Especialistas demonstram extração de dados usando LEDs e um giroscópio.

A mídia também notou que Dados de computadores isolados podem ser roubados usando cabos SATA.

O Espião de ouvido ataque foi apresentado por especialistas do Texas A&Universidade M, Instituto de Tecnologia de Nova Jersey, Universidade do Templo, Universidade de Dayton, e Universidade Rutgers. Eles disseram isso semelhante canal lateral ataques já haviam sido estudados antes, mas há alguns anos, descobriu-se que os alto-falantes do smartphone eram muito fracos para gerar vibração suficiente para escutar.

Smartphones modernos usam alto-falantes estéreo mais potentes (em comparação com anos anteriores), que proporcionam melhor qualidade de som e vibrações mais fortes. De forma similar, dispositivos modernos usam sensores de movimento e giroscópios mais sensíveis, capaz de registrar até as menores nuances dos alto-falantes.

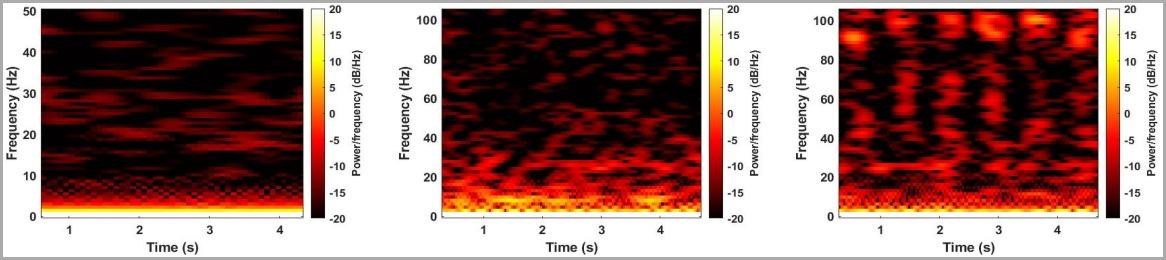

Uma prova clara dessas palavras pode ser vista na ilustração abaixo, onde o desempenho do 2016 OnePlus 3T alto-falantes é pouco visível no espectrograma e é comparado com o 2019 Alto-falantes estéreo OnePlus 7T, o que obviamente permite extrair significativamente mais dados.

Da esquerda para direita: OnePlus 3T, OnePlus 7T, OnePlus 7T

Em seus experimentos, os pesquisadores usaram OnePlus 7T e OnePlus 9 dispositivos, bem como vários conjuntos de sons pré-gravados que foram reproduzidos nos alto-falantes dos dispositivos. Os especialistas também usaram um terceiro Conjunto de sensores de caixa de ferramentas de física aplicação em seu trabalho para coletar leituras do acelerômetro durante uma chamada simulada, e depois os transferiu para MATLAB para análise.

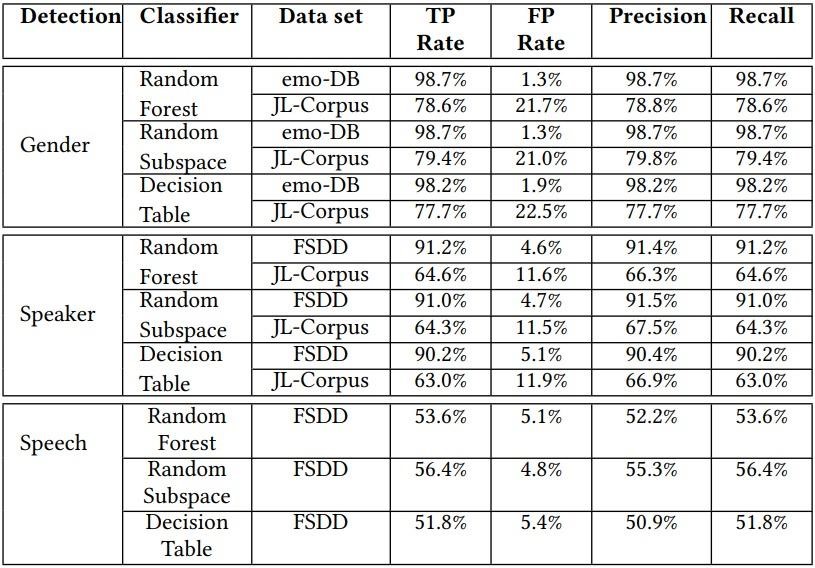

O algoritmo de aprendizado de máquina foi treinado usando conjuntos de dados prontamente disponíveis para reconhecimento de fala, identificador de chamadas, e gênero. Como resultado, os dados obtidos como resultado dos testes variaram dependendo do conjunto de dados e do dispositivo utilizado, mas em geral, Os pesquisadores’ experimentos deram resultados promissores e provaram que tal escuta telefônica é possível.

Por exemplo, a precisão do gênero do chamador no OnePlus 7T variou de 77.7% para 98.7%, a classificação do identificador de chamadas variou de 63.0% para 91.2%, e o reconhecimento de fala foi bem-sucedido com uma precisão de 51.8% para 56.4%.

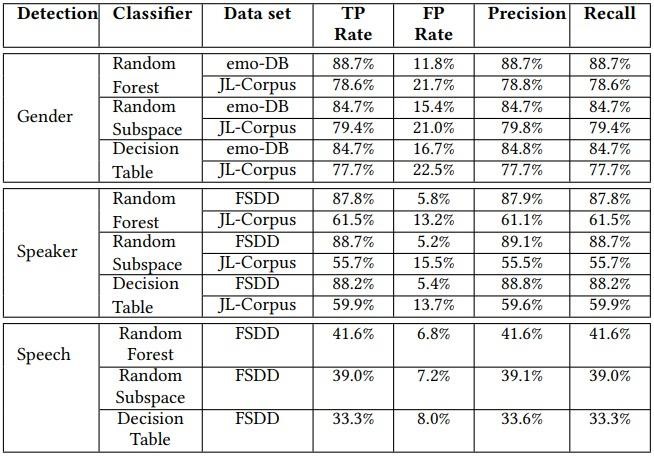

No OnePlus 9 dispositivo, precisão de gênero excedida 88.7%, mas o identificador de chamadas caiu para uma média de 73.6%, e o reconhecimento de fala mostrou um resultado de 33.3% para 41.6%.

Os pesquisadores reconhecem que o volume que os próprios usuários escolhem para os alto-falantes de seus dispositivos pode reduzir significativamente a eficácia do ataque EarSpy. Aquilo é, o volume baixo do alto-falante pode interferir na implementação da escuta telefônica em geral.

Além disso, as reverberações são significativamente afetadas pela localização dos componentes de hardware do dispositivo e pela densidade de montagem, bem como a precisão dos dados, reduzindo o movimento do usuário e a vibração causada pelo meio ambiente.

Dispositivo OnePlus 7T

Deixe-me lembrá-lo que em um dos os estudos dos últimos anos, o Telefonista O aplicativo PoC foi usado, que também abusou do acesso ao acelerômetro e analisou as reverberações que ocorrem durante conversas telefônicas.

No entanto, naquela hora, especialistas usaram um viva-voz, devido ao qual a precisão na determinação do sexo e do identificador de chamadas atingiu 99%, e a precisão do reconhecimento de fala – 80%.

Os autores do EarSpy resumem que os fabricantes de telefones devem garantir um nível de pressão sonora estável durante conversas telefônicas, bem como colocar os sensores na caixa de forma que as vibrações internas não os afetem ou tenham o menor impacto possível.