Vamos dar uma olhada nos bad boys deste ano. Durante 2022, as facções foram se formando e se formando novamente, Mas uma coisa é certa – eles continuam existindo. Apesar de todos os esforços, o problema dos programas de extorsão continua a crescer: um relatório recente do IS-Zscaler registrou um 80% aumento de ataques por programas de extorsão em comparação com o ano passado. As principais tendências incluíram dupla extorsão, ataques à cadeia de abastecimento, extorsão como serviço (Ransomware como serviço, RaaS) , reformulação da marca do grupo, e ataques com motivação geopolítica.

Este ano, por exemplo, um conhecido grupo de ransomware called Conti Quebrou, mas seus membros apenas avançaram, formando novas gangues. Com quais grupos devemos ter cuidado em 2023? Vamos considerar alguns dos jogadores mais importantes.

Bloqueio

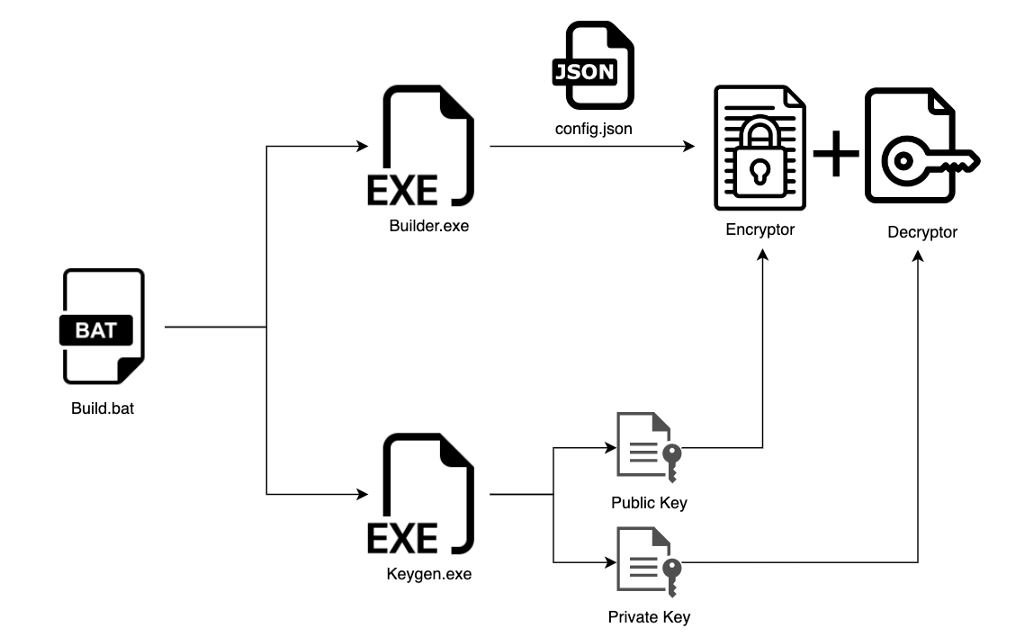

LockBit has been in existence desde 2019 e opera sob o modelo RaaS. De acordo com a GuidePoint Security, o maior grupo, que contabiliza mais do que 4 fora de 10 vítimas de programas de ransomware. Acredita-se que este grupo esteja ligado à Rússia, no entanto, seus criadores negam qualquer vínculo e reivindicam sua multinacionalidade. LockBit 3.0 update was released in June e já se espalhou para 41 países, de acordo com a Intel 471. Os principais objetivos são serviços profissionais, consultoria e produção, bens de consumo e industriais, e imóveis. LockBit também lançou seu programa Bug Bounty, oferecendo até $1 milhão. Esta recompensa é oferecida para detectar vulnerabilidades em seu malware, locais de vazamento, Rede Tor, ou serviço de mensagens.

Preto o suficiente

The Black Basta group first apareceu nesta primavera e, nas primeiras duas semanas, atacou pelo menos 20 empresas. A gangue deveria ser formada por ex-membros do Conti e REvil. Black Basta está fazendo campanha usando o malwareQakBot, e um trojan bancário usado para roubar vítimas’ dados financeiros, incluindo informações do navegador, teclas digitadas, e credenciais.

Acredita-se que este ransomware tenha atingido cerca de 50 organizações nos Estados Unidos durante o último trimestre, incluindo o Associação Odontológica Americana (ADA) e o varejista de alimentos canadense Sobeys. Mais da metade dos alvos do grupo eram dos Estados Unidos.

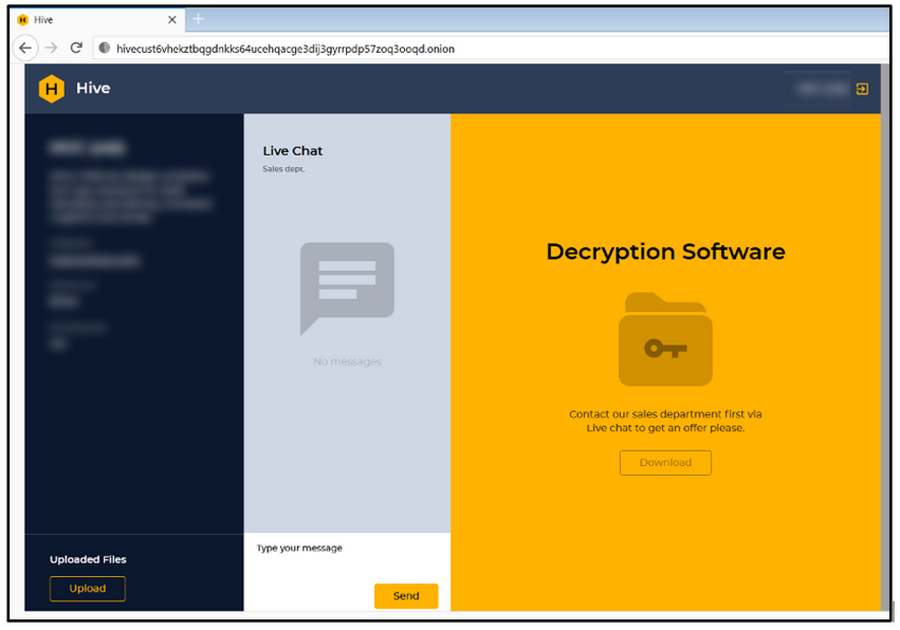

Colmeia

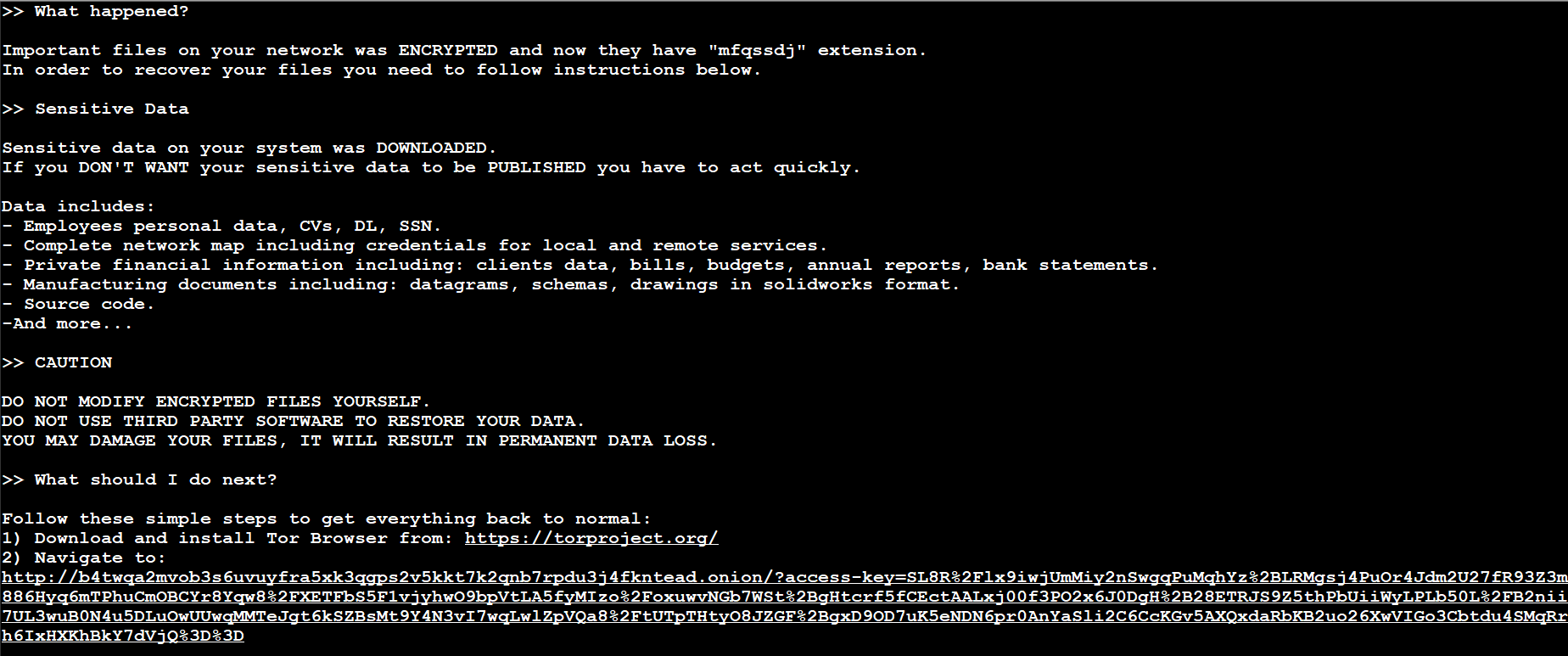

Colmeia, o terceiro grupo mais ativo de ransomware este ano, concentra-se no setor industrial e na saúde, energia, e organizações agrícolas. De acordo com o FBI, os hackers atacaram 1,300 empresas em todo o mundo, especialmente no setor da saúde, e recebeu cerca de $100 milhões em resgate. Foi relatado que o Departamento de Segurança Interna dos Estados Unidos foi responsável pelo ataque.

Nas últimas semanas, o grupo assumiu a responsabilidade pelo ataque à empresa de energia indiana Tata Power, publicando os dados da empresa on-line e em diversas faculdades nos Estados Unidos. Especialistas acreditam Hive cooperates with other ransomware grupos e tem seus próprios departamentos de suporte ao cliente e vendas. Além disso, o grupo também se envolve em tripla extorsão.

ALPHV/Gato Preto

ALPHV/BlackCat é um dos mais complexos e famílias flexíveis de software de extorsão baseados na linguagem de programação Rust, que existe há cerca de um ano. Acredita-se que a banda seja composta por ex-membros da gangue REvil e está associada a BlackMatter (DarkSide). O grupo também executa um modelo RaaS, explorar vulnerabilidades conhecidas ou credenciais desprotegidas e, em seguida, launching DDoS attacks forçar a vítima a pagar o resgate. Adicionalmente, Hackers BlackCat divulgam dados roubados por meio de seu próprio sistema de pesquisa.

Os objetivos do grupo são fornecer infraestrutura crítica, Incluindo aeroportos, operadores de gasodutos de combustível e refinarias, e o Departamento de Defesa dos Estados Unidos. Pedidos de resgate chegam a milhões; mesmo quando a vítima paga, o grupo nem sempre fornece as ferramentas de descriptografia prometidas.

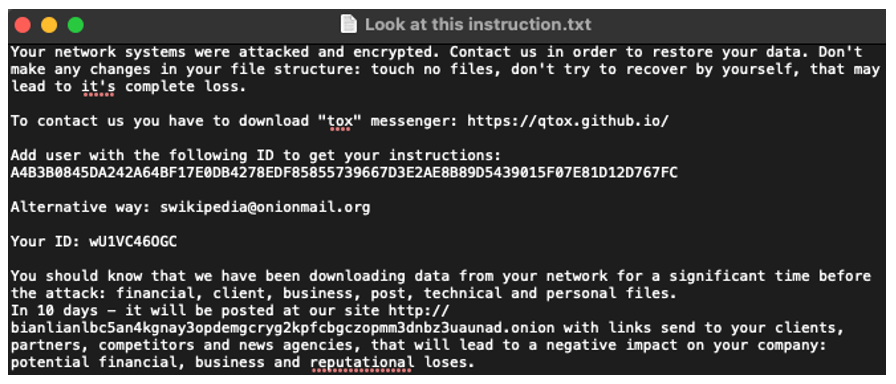

BianLian

Um player relativamente novo que tem como alvo organizações na Austrália, América do Norte, e o Reino Unido. O grupo lança rapidamente novos Servidores de Gestão e Controle (C&C) na rede, indicando que os hackers planejam aumentar significativamente a atividade.

Como muitos outros programas de ransomware, BianLian é baseado em Go, o que lhe confere alta flexibilidade e plataforma cruzada. No entanto, de acordo com Redigido, o grupo compreende cibercriminosos relativamente inexperientes que devem estar equipados com os aspectos práticos de negócios dos programas de extorsão e logística relacionada. Além disso, a ampla gama de vítimas do grupo indica que ele é motivado por dinheiro e não por questões políticas

Ideias.

Outros novos grupos

O mundo do ransomware está em constante mudança, e vários grupos foram renomeados: DarkSide agora se chama BlackMatter, DoppelPaymer se tornou luto, e torre foi renomeado para Pandora. Além disso, durante o ano passado, novos grupos apareceram – Mindware, Saúde, Casa Ransom, e Anjos Negros. Provavelmente ouviremos sobre eles no próximo ano.

Como se proteger

Seu defenses should include safeguards para cada uma dessas fases:

- Reduza o ataque superfície, tornando os aplicativos internos inacessíveis à Internet e diminuindo o número de elementos vulneráveis.

- Evite compromissos empregando uma arquitetura de proxy nativa da nuvem que inspeciona todo o tráfego em linha e em escala, aplicação de políticas de segurança consistentes.

- Evitar movimentos laterais conectando usuários diretamente aos aplicativos em vez da rede. Isso reduziria a superfície de ataque e conteria ameaças usando fraude e segregação de carga de trabalho.

- Evite a perda de dados inspecionando todo o tráfego vinculado à Internet, incluindo canais criptografados, para evitar roubo de dados.