Em janeiro 9, 2024, Avast e Cisco Talos anunciados o lançamento de um descriptografador gratuito para uma das variantes do ransomware Babuk – Tortilla. Os analistas garantem que todas as vítimas do referido ator de ameaça podem usar o descriptografador para recuperar seus arquivos. Essa é a segunda cepa de ransomware a inserir o descriptografador 2024 – que começo de ano!

O descriptografador Tortilla Ransomware está disponível

Em janeiro 9, um descriptografador gratuito para a variante do ransomware Babuk usado pela gangue Tortilla foi liberado. É o resultado de uma colaboração entre Cisco Talos, Avast e a polícia holandesa. As operações policiais relacionadas à detenção dos principais membros do grupo Tortilla ajudaram na recuperação do descriptografador original, que foi posteriormente usado para obter a chave de descriptografia. Avançar, Cisco compartilhou esta chave com o Laboratório de Ameaças Avast, cujo descriptografador Babuk agora é capaz de descriptografar o ransomware Tortilla, também.

Depois de receber a chave, Os analistas da Avast descobriram que o padrão que eles usam é na verdade o mesmo que no caso da string Babuk original. Isso simplificou a integração de uma nova variante no descriptografador existente. Devido a o uso de uma única chave privada para todas as vítimas, existe a possibilidade de todas as vítimas recuperarem seus arquivos. O descriptografador atualizado já está disponível no site do desenvolvedor.

O que é Tortilha Ransomware?

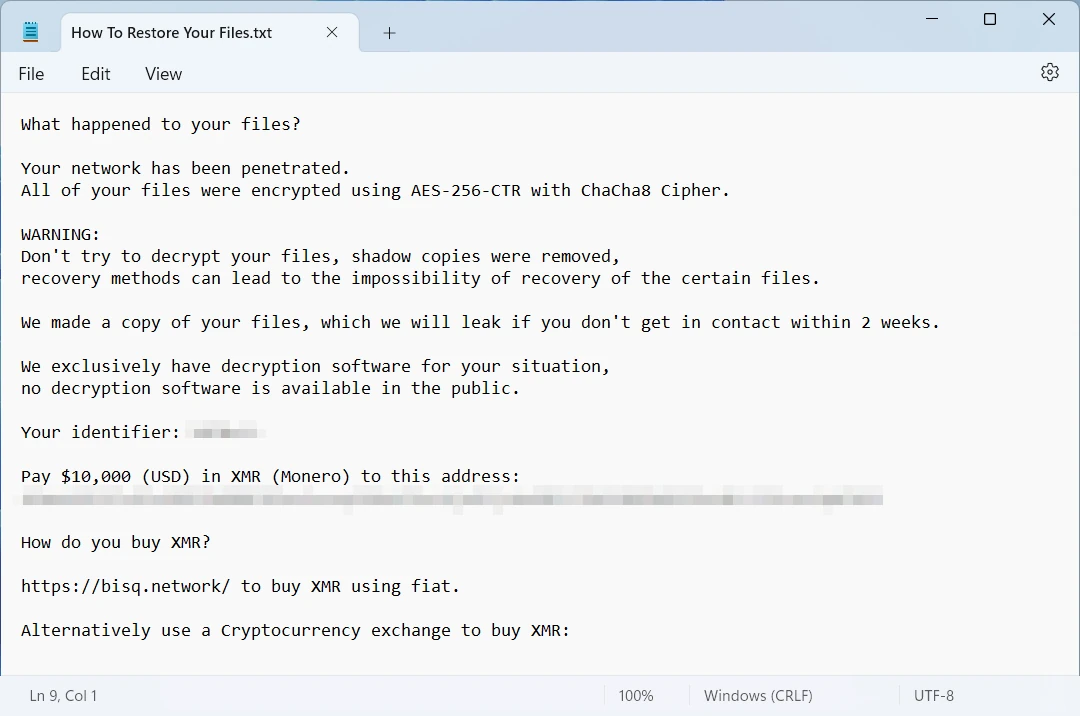

Tortilha é uma amostra do ransomware Babuk que surgiu um mês após o desligamento original do malware em setembro 2021. Possivelmente, é um dos primeiros descendentes, como surgiu em outubro do mesmo ano. Ao contrário de outras amostras de ransomware do tipo Babuk, Tortilla quase repete o original, o que fez os analistas acreditarem que se trata apenas de uma continuação do antigo grupo. No entanto, os nomes da carga útil que concedeu o nome ao grupo, apontou para um ator diferente gerenciando a campanha.

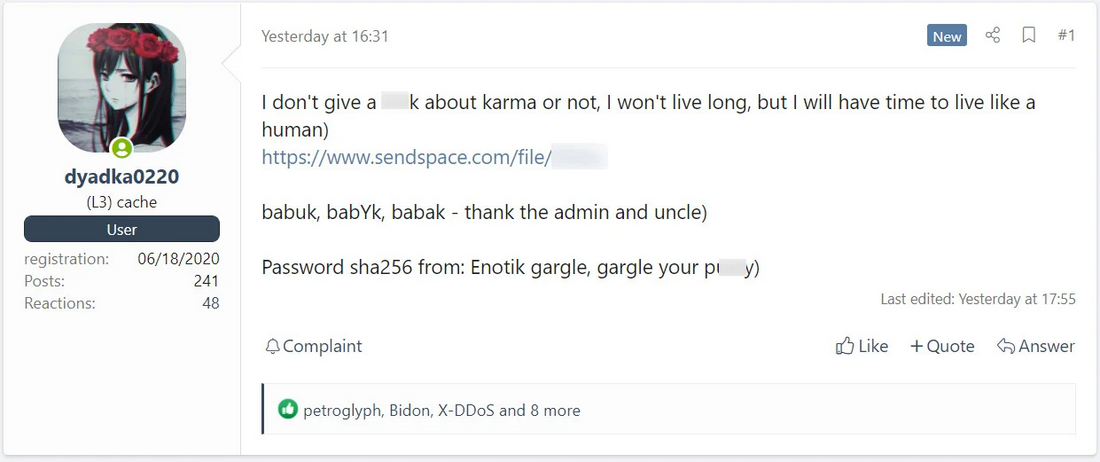

O próprio Babuk era uma variedade prolífica de ransomware, usado pelo ator de ameaça de mesmo nome em ataques a corporações. Surgiu em novembro 2020 como Vasa Locker, ele invadiu mais de uma dúzia de empresas. Tudo foi arruinado por uma única postagem no fórum Darknet em setembro 2021, quando um dos membros principais vazou a chave do painel de administração and the source code. Isso fez com que a gangue cessasse outras operações. O fim? Não, o ressurgimento contínuo do código Babuk em uma série de outras amostras de ransomware, como ESXIArgs e Rorschach.

Outras amostras de ransomware podem obter o descriptografador?

Como mostram alguns dos acontecimentos recentes, é possível acontecer com qualquer grupo de ransomware, ativo e extinto. Mesmo grupos prolíficos como LockBit e BlackBasta não são invulneráveis – algumas de suas amostras anteriores usaram algoritmos de criptografia vulneráveis e os analistas conseguiram criar um descriptografador. Para grupos extintos, especialmente aqueles que têm seus membros presos, a chance de obter o descriptografador é ainda maior. Isso explica mais uma vez por que você ouve o conselho para evitar pagar o resgate: o descriptografador gratuito é mais possível de aparecer do que você imagina.

Ainda, a melhor decisão nesse caso é evitar ataques de ransomware. Cibersegurança robusta dentro do perímetro, treinamento de funcionário, correção de vulnerabilidade – essas etapas são muito mais fáceis e baratas do que resolver as consequências de um ataque de ransomware.