O malware TrickBot recebeu novos recursos que tornam mais difícil a investigação e a detecção — por exemplo, TrickBot aprendeu a travar o navegador quando manipulações suspeitas são detectadas.

TrickBot é um dos mais famosos e “bem-sucedido” malware até o momento. O malware foi notado pela primeira vez em 2015, logo após uma série de prisões de alto perfil que mudaram significativamente a composição do grupo de hackers Dyre.

Ao longo dos anos, O TrickBot evoluiu de um trojan bancário clássico projetado para roubar fundos de contas bancárias para um conta-gotas multifuncional que espalha outras ameaças (de mineradores e ransomware a ladrões de informações).

No outono de 2020, uma operação em grande escala foi carregado out com o objetivo de eliminar o TrickBot. Estiveram presentes autoridades policiais, especialistas da equipe do Microsoft Defender, a organização sem fins lucrativos FS-ISAC, bem como ESET, Lúmen, NTT e Symantec.

Naquela hora, muitos especialistas escreveram que embora a Microsoft conseguiu desabilitar a infraestrutura do TrickBot, muito provavelmente o botnet “sobreviveria”, e eventualmente seus operadores colocariam em operação novos servidores de controle, continuando a sua actividade. Infelizmente, Isso é exatamente o que aconteceu. Recentemente, TrickBot foi vinculado ao ressurgimento do botnet Emotet, Operações de ransomware Diavol, e Contas de ransomware.

Analistas IBM Trusteer relatório que o TrickBot agora tem várias novas camadas de proteção projetadas para contornar produtos antivírus e proteger contra escrutínio.

Os pesquisadores escrevem que os desenvolvedores do TrickBot usam vários níveis de ofuscação e base64 para scripts, incluindo minificação, extração e substituição de strings, injeção de código morto, e o chamado patch de macaco. Atualmente, O TrickBot ainda tem muitos níveis de ofuscação, o que torna sua análise lenta e muitas vezes dá resultados não confiáveis.

Além disso, durante a injeção de scripts maliciosos em páginas da web (roubar credenciais), as injeções não utilizam recursos locais na máquina da vítima, mas confie apenas nos servidores dos próprios invasores. Como resultado, os analistas não conseguem extrair amostras de malware da memória de máquinas infectadas. Ao mesmo tempo, TrickBot interage com seus servidores de controle via HTTPS, o que também dificulta o aprendizado.

Além disso, solicitações de injeção contêm parâmetros que marcam fontes desconhecidas, ou seja. os pesquisadores não podem simplesmente obter amostras de malware do servidor de controle dos invasores de qualquer endpoint.

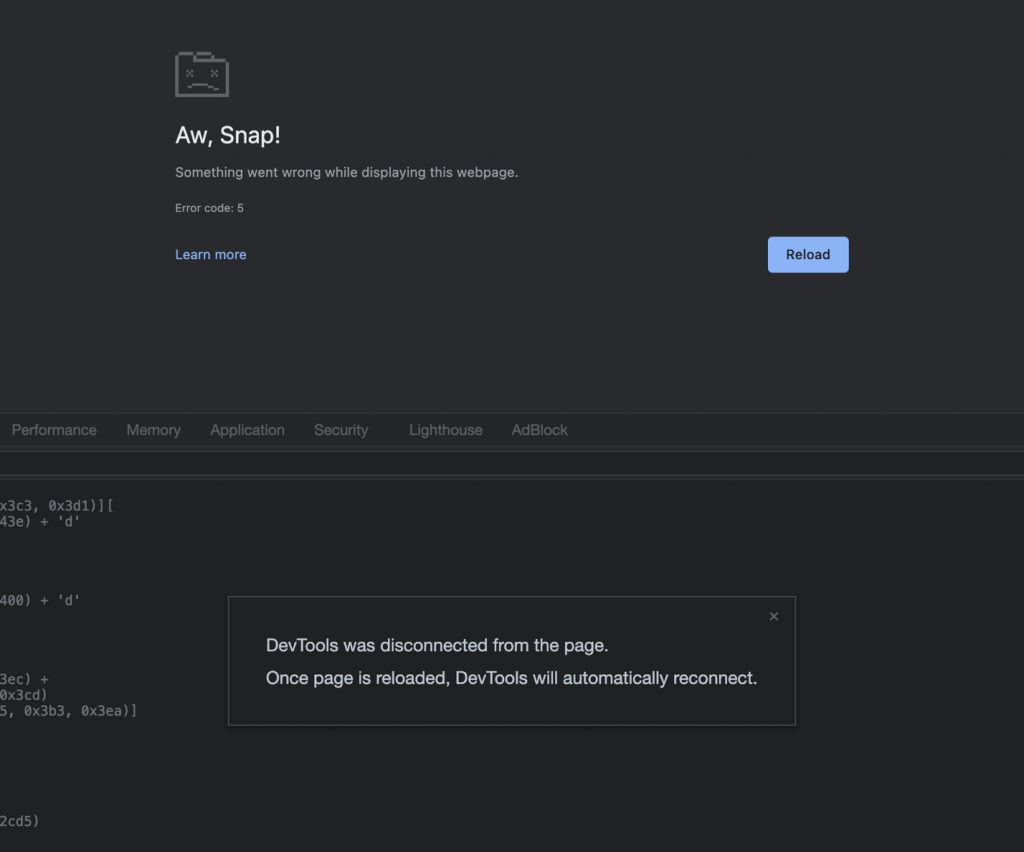

Se anteriormente o TrickBot tentasse determinar se estava sendo investigado verificando a resolução da tela do host, agora procura sinais de código embelezar. Este termo geralmente se refere à transformação de código ofuscado e outros códigos em conteúdo que é mais fácil de ler pelo olho humano e, portanto, é mais fácil encontrar o que você precisa nele. Então, nas versões mais recentes do TrickBot, expressões regulares são usadas, que permitem perceber se um dos scripts foi “embelezado”, porque geralmente indica que o pesquisador de segurança da informação está analisando malware. Para evitar a divulgação, o TrickBot provoca uma falha no navegador.

Deixe-me lembrá-lo de que também informamos que Microsoft corrige vulnerabilidade do Windows AppX Installer que espalha malware Emotet.