Analistas da Binary Defense notaram que a nova versão do Trojan Emotet se comporta como um worm Wi-Fi, enquanto tenta se espalhar e infectar novas vítimas através de redes Wi-Fi disponíveis nas proximidades.

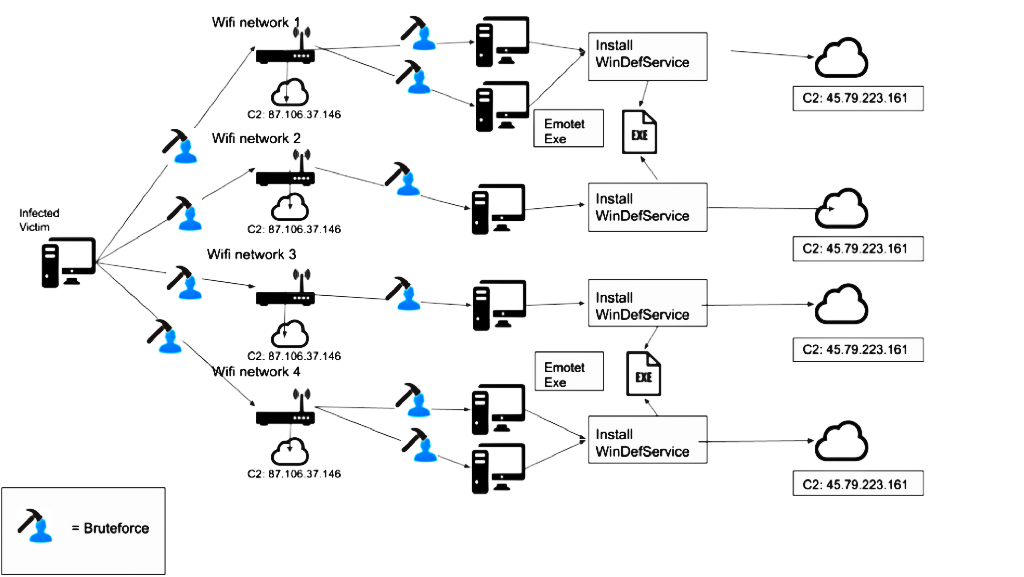

Pesquisadores dizem que para detectar as redes Wi-Fi mais próximas, o malware usa wlanAPI.dll em uma máquina já infectada. Tendo descoberto uma rede disponível, Emotet tenta usar força bruta nas credenciais para acessá-lo. Se uma tentativa for bem sucedida, o malware procura na nova rede por qualquer máquina Windows que também possa estar infectada.

“Todas as contas nesses dispositivos potencialmente acessíveis são verificadas, e o malware tenta penetrar nas contas do administrador e de outros usuários com força bruta. Se o hack for bem-sucedido, O Emotet fornece uma carga útil para a máquina na forma de um arquivo service.exe e cria um serviço do sistema Windows Defender para estabelecimento seguro no sistema”, – relatório especialistas em Defesa Binária.

Para infectar outros dispositivos via Wi-Fi, o troiano, entre outras coisas, usa o binário worm.exe, cuja amostra estudada é datada de abril 2018. Ele continha o endereço IP codificado do servidor de gerenciamento visto anteriormente em conexão com o Emotet. Especialistas sugerem que malware usou distribuição Wi-Fi e passou despercebido por quase dois anos.

Os pesquisadores acreditam que isso pode ser parcialmente explicado pelo fato de esse binário raramente ser usado. Portanto, especialistas descobriram pela primeira vez em janeiro 23, 2020, embora a Defesa Binária tenha observado de perto as ações do Emotet desde agosto 2019, quando o malware restaurou a atividade após o intervalo.

“É provável que o componente worm não seja usado se o malware souber que está lidando com uma máquina virtual ou trabalhando em uma sandbox”, – dizem os engenheiros da Defesa Binária.

Outro arquivo executável que usa trojan para distribuição via Wi-Fi é service.exe. Também tem uma característica curiosa: embora use porta 443 Segurança da camada de transporte (TLS) para se comunicar com o servidor de gerenciamento, na verdade, a conexão ocorre através de HTTP não criptografado.

Analistas da Binary Defense recomendam o uso de senhas fortes para proteger redes sem fio, para que um malware do tipo Emotet não consiga penetrar facilmente na rede.

Emotet é um dos trojans mais ativos atualmente distribuído via spam de e-mail através de documentos maliciosos do Word. Essas cartas podem ser mascaradas como faturas, faturas, avisos de segurança da conta, convites para festas, e até informações sobre a propagação do coronavírus.

Geral, os hackers estão monitorando de perto as tendências globais e melhorando constantemente suas cartas de isca.

Qualquer.Executar, um serviço interativo para análise automatizada de malware, compilou uma lista dos 10 ameaças mais comuns baixadas para esta plataforma. O Emotet de Tróia coberto esse 2019 classificação de ameaça.

Tendo penetrado no sistema da vítima, O Emotet usa a máquina infectada para enviar spam e também instala malware adicional no dispositivo. Muitas vezes este é o banqueiro Trickbot (que rouba credenciais, biscoitos, histórico do navegador, Chaves SSH, e assim por diante), bem como ransomware Ryuk.