Trojan:Win32/Cerber é um nome de detecção que o Microsoft Defender usa para sinalizar ransomware. Seu nome já foi associado a uma família específica de malware, mas como cessou a sua actividade, este nome foi usado para uma ampla variedade de amostras de ransomware. É comum ver esse tipo de malware em ataques a corporações, embora todos eles sejam capazes de prejudicar indivíduos no mesmo grau.

Trojan:Visão geral do Win32/Cerber

Trojan:Win32/Cerber é um tipo mais antigo de malware classificado como ransomware. Apareceu pela primeira vez em 2016 e rapidamente se tornou um dos tipos mais comuns de ransomware. Cerber criptografa arquivos no computador infectado e exige resgate (geralmente em Bitcoin) para fornecer a chave de descriptografia. A principal forma de propagação deste malware é e-mails de phishing, mas também é comum ver seu carregador escondido em pirated software.

Como mencionei na introdução, o nome de detecção Trojan:Win32/Cerber já se referiu a um específico família de ransomware, Cerber. Mas depois de ter cessado a sua actividade em 2018, A Microsoft começou a usar seu nome para amostras de ransomware semelhantes. Geralmente, essas são algumas famílias de ransomware de pequenos lotes que compartilham semelhanças de código com Cerber (ou possivelmente são seus descendentes diretos).

Depois de infectar o PC da vítima, Win32/Cerber realiza algumas verificações básicas e começa a criptografar dados. O malware adiciona sua extensão personalizada que difere de uma amostra para outra; entre os exemplos estão .cerber, “.ba99”, “.98a0”, “.a37b”, “.a563”, ou “.carne bovina”. Depois de terminar a criptografia, publica uma nota de pedido de resgate, que a vítima está prestes a pagar.

Uma tática incomum que vi no Trojan:Win32/Cerber é o uso de uma notificação de voz. Após a conclusão do processo de criptografia, cada pasta com dados criptografados contém uma nota de resgate intitulada #DECRYPT MY FILES#.txt. Adicionalmente, essas pastas incluem os arquivos #DECRYPT MY FILES#.html e #DECRYPT MY FILES#.vbs. Este último contém um VBScript que, quando executado, afirma o seguinte:

“Atenção. Atenção. Atenção. Seus documentos, fotos, bancos de dados e outros arquivos importantes foram criptografados!“.

Análise técnica

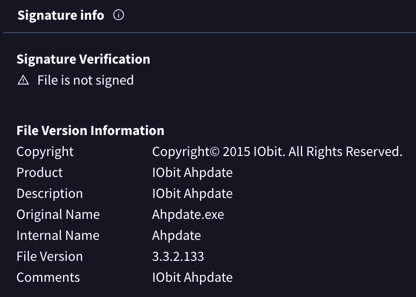

Vamos examinar como o Trojan:Win32/Cerber se comporta usando um exemplo do mundo real. Como amostra, vamos levar um representante deste família de malware. Este arquivo se disfarça como um utilitário IObit, e ainda tem todas as linhas de dados do arquivo preenchido com informações corretas.

Ao se infiltrar no sistema, o malware realiza verificações específicas para garantir que não esteja sendo executado em um ambiente virtual. A próxima etapa envolve verificar a localização do sistema atual para evitar infectar regiões específicas.

HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\ComputerName\ActiveComputerName

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\AppID\WMIC.exe

\REGISTRY\MACHINE\Software\Policies\Microsoft\Windows\System

Para colocar seus arquivos, Cerber Trojan usa pastas temporárias do sistema, particularmente AppDataLocalTemp. Após a execução, o malware cria sua cópia na referida pasta, e direciona todos os ganchos de persistência para este arquivo. Então, a amostra original se exclui, cobrindo os trilhos, e solicitações a reinicialização do sistema. Isto parece uma manobra bastante orgânica, considerando que a capa da amostra analisada é um utilitário de ajuste do sistema.

Execução

Depois de realizar suas verificações, o malware inicia sua tarefa principal: criptografando dados. Ele utiliza ferramentas legítimas do Windows, como o prompt de comando, para automatizar ações e ocultar rastros. Ele executa os seguintes processos:

C:\Users\

C:\Windows\System32\taskkill.exe

C:\Windows\System32\svchost.exe -k LocalSystemNetworkRestricted -p -s WdiSystemHost

C:\Windows\system32\svchost.exe -k DcomLaunch -p

C:\Windows\System32\schtasks.exe

O primeiro comando executa o arquivo executável localizado na pasta temporária. Então, existem comandos do sistema destinados a encerrar processos ativos (como software antivírus), adicionando o malware ao agendador do Windows, e iniciando certas funções.

Como qualquer ransomware, Cerber invariavelmente exclui cópias de sombra. Isso é feito para maximizar a dificuldade de restauração de arquivos. Para alcançar isto, o malware executa os seguintes comandos:

IWbemServices::ExecQuery - ROOT\CIMV2 : SELECT * FROM Win32_ShadowCopy

C:\Windows\System32\svchost.exe -k swprv

C:\Windows\system32\vssvc.exe

C:\Windows\system32\wbem\wmic.exe shadowcopy delete

Resumidamente, Cerber solicita acesso a todos os objetos da classe Win32_ShadowCopy (informações sobre todas as cópias de sombra existentes) e então prossegue para excluí-los.

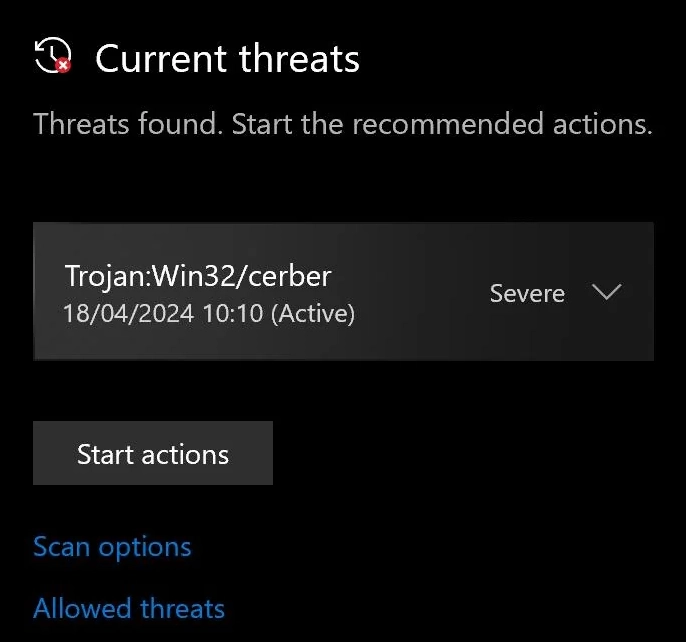

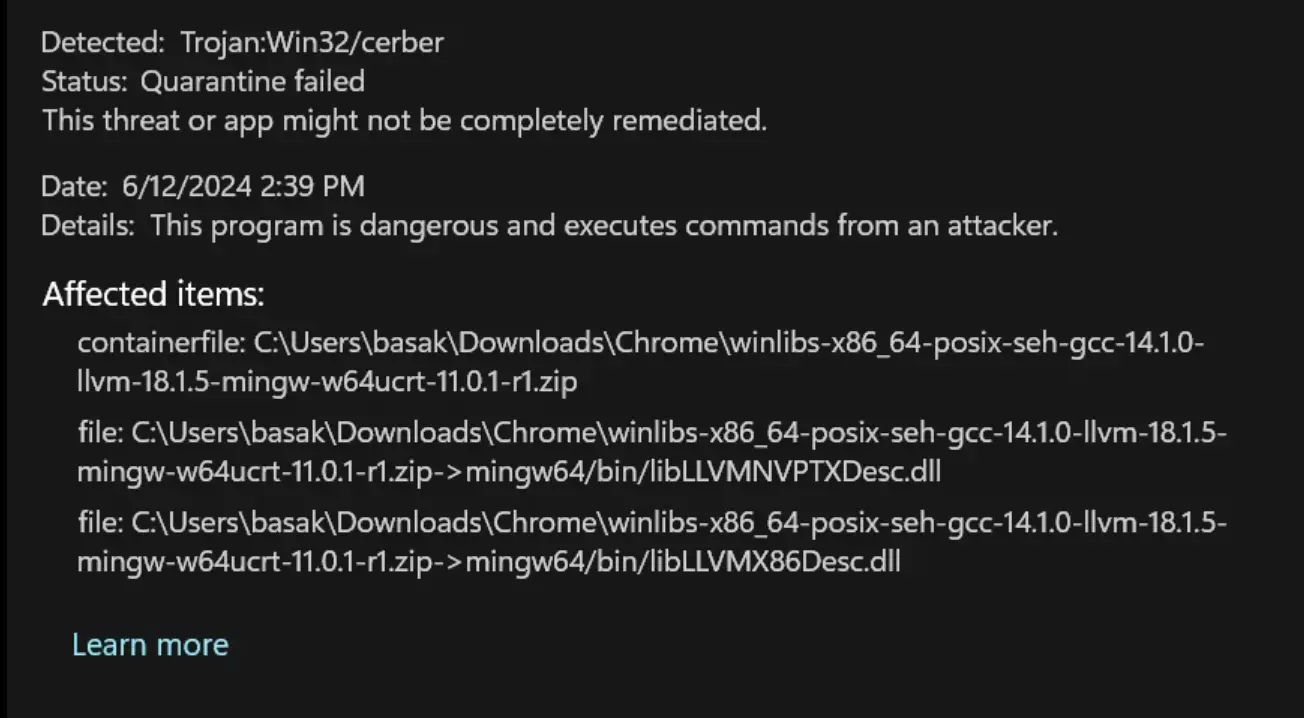

É Trojan:Win32/Cerber Falso Positivo?

Na maioria dos casos, tais detecções são verdadeiras, mas há casos raros em que o Trojan:Win32/Cerber pode ser um falso positivo. Surpreendentemente, esta bandeira aparece nos arquivos do jogo instalados via Steam ou outras plataformas oficiais. Isso pode acontecer porque o código do endpoint do arquivo pode coincidir com o código do endpoint de endpoints de vírus típicos. Tipicamente, quando isso acontece com um arquivo legítimo, atualizar os bancos de dados de assinatura para a versão mais recente resolve o problema.

No entanto, quanto aos mods, complementos, e hacks de jogos, a situação é diferente. Nesse caso, a probabilidade de obter o Trojan:Win32/Cerber é muito superior. Embora as duas primeiras opções sejam desenvolvidas por desenvolvedores terceirizados e possam ser distribuídas por meio de sites de terceiros, o último geralmente ilegal. Incorporando malware em hacks, truques, e cracks de jogos são uma prática comum entre atores mal-intencionados.

Como remover Trojan:Win32/Cerber?

Para remover completamente o Trojan:Win32/Cerber, é essencial utilizar uma solução antimalware avançada. No entanto, mais importante, este malware deve neutralizar o ransomware durante a fase de download. De outra forma, ele executará suas ações irreversíveis. Eu recomendo o GridinSoft Anti-Malware porque seu mecanismo pode detectar a maioria das ameaças, e seu módulo Internet Security bloqueia sites potencialmente maliciosos, reduzindo significativamente o vetor de ataque.

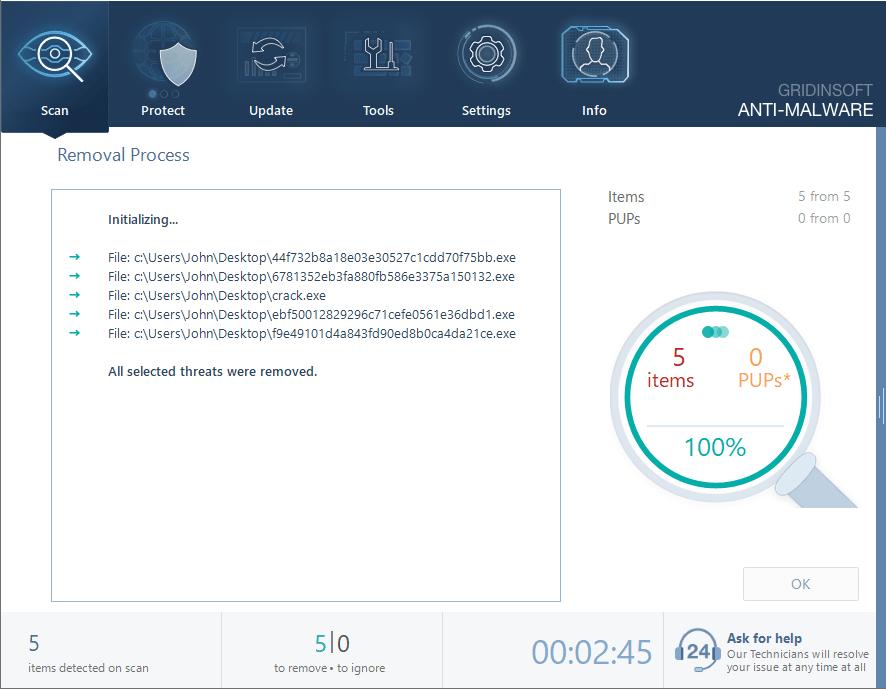

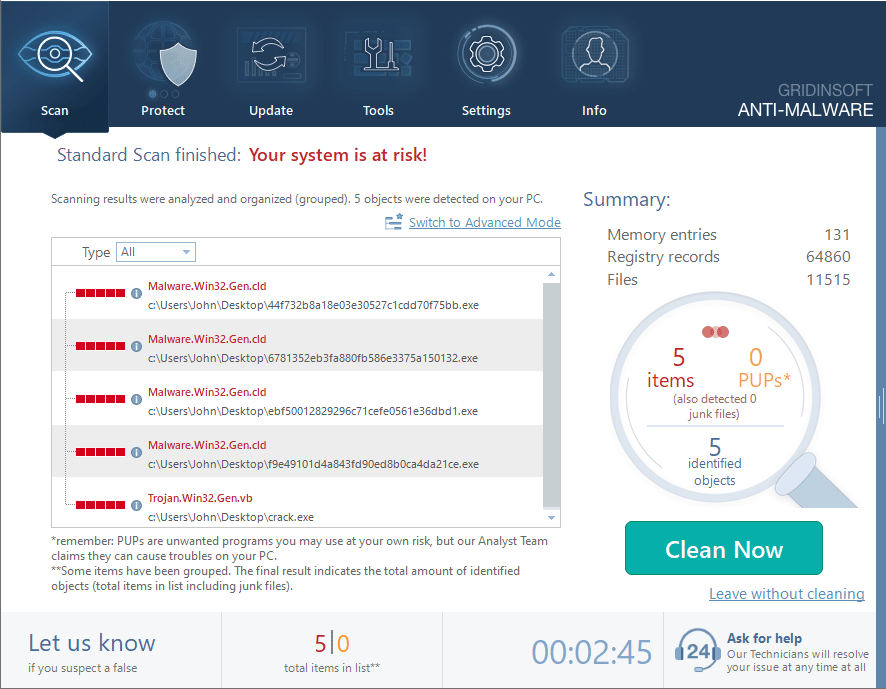

Baixe e instale GridinSoft Anti-Malware clicando no botão abaixo. Após a instalação, execute uma verificação completa: isso irá verificar todos os volumes presentes no sistema, incluindo pastas ocultas e arquivos de sistema. A digitalização levará cerca de 15 minutos.

Após a varredura, você verá a lista de elementos maliciosos e indesejados detectados. É possível ajustar as ações que o programa antimalware realiza para cada elemento: clique “Modo avançado” e veja as opções nos menus suspensos. Você também pode ver informações estendidas sobre cada detecção – tipo de malware, efeitos e fonte potencial de infecção.

Clique “Limpa agora” para iniciar o processo de remoção. Importante: o processo de remoção pode levar vários minutos quando há muitas detecções. Não interrompa este processo, e você terá seu sistema limpo como novo.