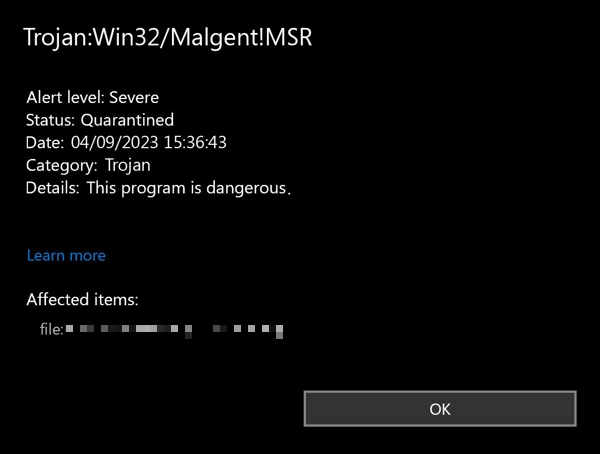

Trojan:Win32/Malgent!MSR detecção recentemente se difundiu em sistemas Windows. Geralmente sinaliza uma ameaça real, particularmente um conta-gotas ou uma porta dos fundos, que visam entregar outro malware ao sistema. No entanto, essas detecções podem ser falso positivo, com certos tipos de programas sendo frequentemente detectados sem motivo óbvio.

Apesar da possibilidade de ser uma detecção falsa, Enfatizo fortemente que você tome todas as precauções recomendadas. É difícil detectar software malicioso furtivo a olho nu, e backdoors são provavelmente os mais ocultos deles. Nesta postagem, Vou mostrar como entender que algo está errado, e veja com certeza se você tem algum software malicioso em seu sistema.

Trojan:Win32/Malgent!Visão geral do MSR

Trojan:Win32/Malgent!MSR é uma detecção do Windows Defender que se refere a malware do tipo backdoor. Seu nome é bastante autoexplicativo, “Agente Malicioso”, o que significa que funciona com outros programas maliciosos. Malgent é distribuído através rachaduras/keygens para programas populares, software pirata, e outros programas ilegais. Entre os shells mais comuns para esse malware estão os ativadores do Windows e do Office ou “versões gratuitas” de limpadores de sistema.

Às vezes, Trojan:Win32/Malgent!MSR pode ser uma detecção de falso positivo. Por exemplo, não faz muito tempo, O Windows Defender começou a sinalizar o navegador Tor como Win32/Malgent!MSR. Embora a maioria dos fornecedores tenha corrigido essa falsa detecção, no momento em que escrevo este post, vários fornecedores ainda detectam certos instaladores do programa, bem como seus executáveis como maliciosos.

Trojan:Win32/Malgent!MSR Análise Técnica

Vamos dar uma olhada mais de perto no Trojan:Win32/Malgent!MSR usa um exemplo de um dos arquivos maliciosos. Iremos ignorar os falsos positivos e focar no caso malicioso. Como mencionado anteriormente, este é um backdoor projetado para fornecer acesso remoto ao sistema de destino e entregar outros softwares maliciosos. Geral, o comportamento deste malware é semelhante a outros backdoors; uma vez lançado, ele executa verificações anti-análise/anti-VM típicas. Ele passa pelos seguintes locais e valores de registro para verificar a presença de um ambiente virtual ou de um depurador:

C:\Windows\System32\drivers\etc\hosts

HKEY_CURRENT_USER\Software\Classes\Local Settings

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\MUI\UILanguages\en-US

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SafeBoot\Option

HKEY_LOCAL_MACHINE\System\Setup

Há também uma camada anti-detecção e anti-análise estática: malware é codificado em RC4. Embora bastante simples, é mais que suficiente para contornar a proteção dos programas antivírus mais básicos. Além disso, o malware executa código shell e inicia certos processos para ocultar suas ações e, se possível, neutraliza software de segurança.

Comunicação C2

Depois de certificar-se de que não está sendo executado em uma sandbox, O vírus Malgent se conecta a um comando e controle (C2) servidor. O malware envia solicitações GET para um endereço Amazon EC2 (ec2-15-207-207-64.ap-south-1.compute.amazonaws.com), visando o recurso rawmail.php com vários parâmetros. Essas solicitações GET são direcionadas para uma instância do Amazon EC2. A julgar pelos URLs, o malware acessa ou recupera dados de e-mail, conforme indicado pelos parâmetros mailid, ação=caixa de entrada, e parâmetro. Os valores do parâmetro param são strings codificadas em Base64. Decodificá-los produz o seguinte:

SUFKVklOQFZJSk1WTkM= decodes to "IADVIN@VIJMVC".

SUFKVklOQFZJSkpWQEx decodes to "IADVIN@VIJJV@LC".

SFZKVklAQVZJTEFD decodes to "HFJVIN@AVILAC".

Esses valores parecem ser identificadores ou endereços de e-mail.

Além disso, o malware se comunica com vários endereços IP, Incluindo 15.207.207.64:80 (Amazon EC2), vários endereços da Microsoft, como 204.79.197.203:443 e 20.99.184.37:443, e endereços internos para serviços NetBIOS. Atores maliciosos costumam usar hospedagem em serviços fornecidos por nomes amplamente conhecidos para evitar filtros de rede.

Carga útil

Na fase final da sua actividade, Malgent lança os seguintes processos. Provavelmente, eles servem para colocá-lo no estágio de prontidão baixa, então as implantações de malware acontecerão praticamente instantaneamente.

%SAMPLEPATH%\ed8ec7a8dd089019cfd29143f008fa0951c56a35d73b2e1b274315152d0c0ee6.exe

%SAMPLEPATH%\notify.exe

C:\Windows\System32\wuapihost.exe -Embedding

O malware se injeta no processo do sistema WMIADAP.EXE ocultar sua atividade ou utilizar os recursos deste processo. Ele também cria um mutex “Sessions1BaseNamedObjectsDBWinMutex” para evitar que várias instâncias dele sejam executadas. O malware então coloca um grande número de arquivos temporários e metadados no diretório WERTemp (Relatório de erros do Windows).

C:\ProgramData\Microsoft\Windows\WER\Temp\WER11ED.tmp

C:\ProgramData\Microsoft\Windows\WER\Temp\WER12B8.tmp

C:\ProgramData\Microsoft\Windows\WER\Temp\WER12E8.tmp

C:\ProgramData\Microsoft\Windows\WER\Temp\WER13D2.tmp

C:\ProgramData\Microsoft\Windows\WER\Temp\WER13E3.tmp

And more…

Esses arquivos geralmente são destinados ao armazenamento de informações sobre falhas e diagnósticos do sistema. No entanto, nesse caso, o malware os utiliza para armazenar seus dados e ocultar sua atividade.

Como remover Trojan:Win32/Malgent!MSR

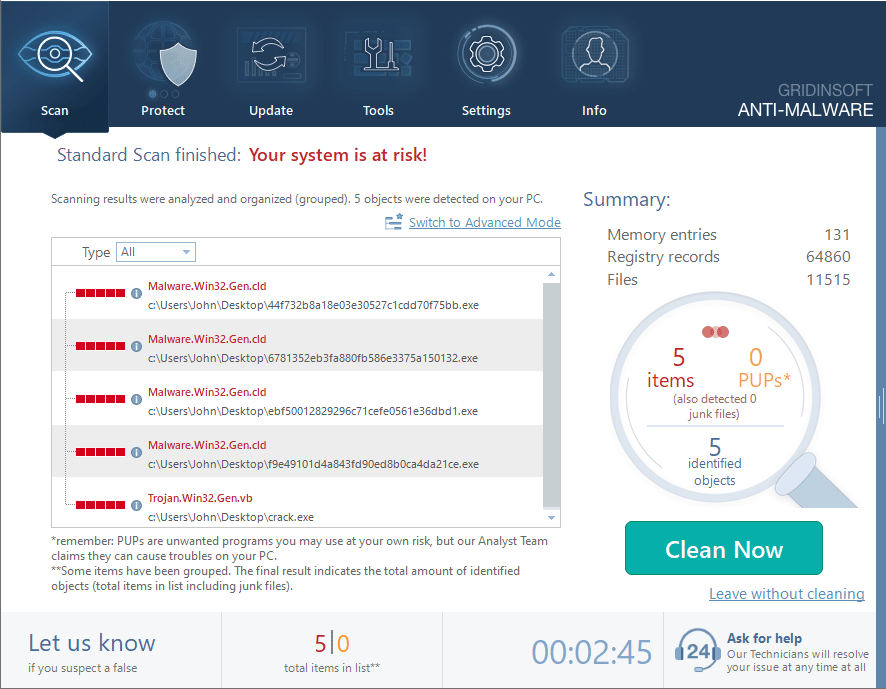

Para limpar seu sistema e remover o malware, Eu recomendo usar Gridinsoft Anti-Malware. Esta solução eficaz não apenas limpa seu sistema, mas também fornece proteção contínua contra malware. Siga as instruções abaixo:

Baixe e instale GridinSoft Anti-Malware clicando no botão abaixo. Após a instalação, execute uma verificação completa: isso irá verificar todos os volumes presentes no sistema, incluindo pastas ocultas e arquivos de sistema. A digitalização levará cerca de 15 minutos.

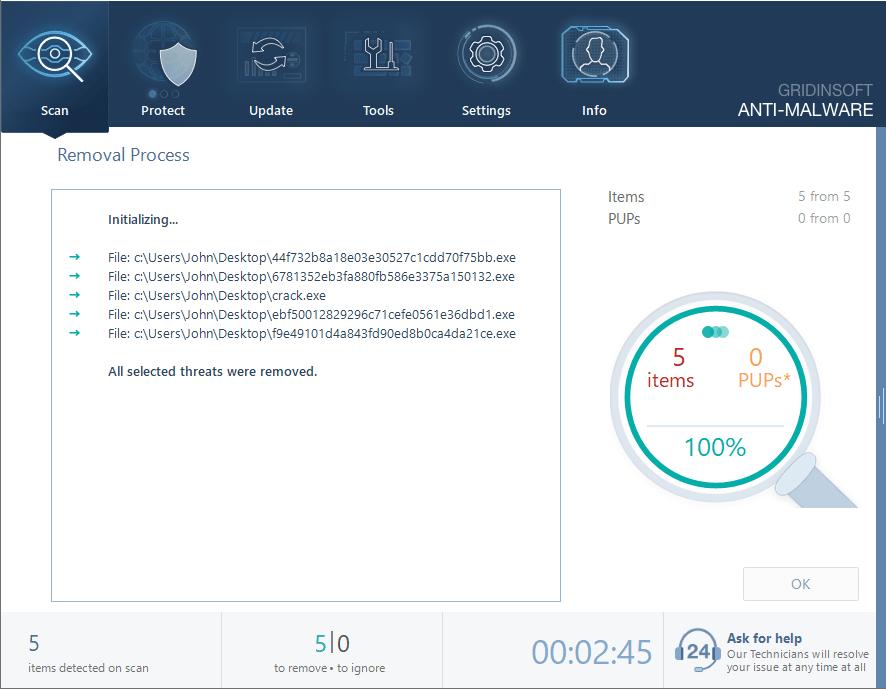

Após a varredura, você verá a lista de elementos maliciosos e indesejados detectados. É possível ajustar as ações que o programa antimalware realiza para cada elemento: clique “Modo avançado” e veja as opções nos menus suspensos. Você também pode ver informações estendidas sobre cada detecção – tipo de malware, efeitos e fonte potencial de infecção.

Clique “Limpa agora” para iniciar o processo de remoção. Importante: o processo de remoção pode levar vários minutos quando há muitas detecções. Não interrompa este processo, e você terá seu sistema limpo como novo.