Trojan:Win32/Tnega!MSR é um programa malicioso que funciona para entregar outro malware. Ele usa vários truques anti-detecção e é frequentemente distribuído como mods e cheats para jogos populares.. Essas ameaças são capazes de transmitir spyware, ransomware e praticamente qualquer outro malware.

Trojan:Win32/Tnega!Visão geral do MSR

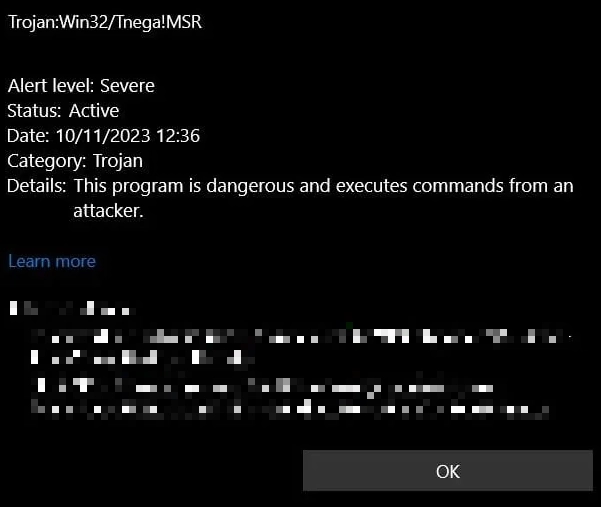

Trojan:Win32/Tnega!MSR é uma detecção do Microsoft Defender que se refere a malware que atua como um downloader. Como o nome sugere, a principal tarefa desse malware é para entregar componentes maliciosos adicionais para o dispositivo infectado, ou seja, carga útil. Também pode incluir recursos extras, como coleta de informações do sistema ou outros detalhes básicos.

As principais formas de propagação do trojan Tnega são versões modificadas de jogos, truques, ou complementos de jogo. Como essas ferramentas sempre exigem que o software antivírus seja desativado, tal disfarce cria condições ideais para a execução de malware no sistema. Além disso, Tnega possui mecanismo de proteção contra detecção e análise de antivírus. Tudo é padrão aqui – várias técnicas, como criptografia de código, polimorfismo, ofuscação, e verificando a presença de ambientes virtuais. Essas técnicas dificultam a detecção e análise por programas antivírus e analisadores de malware.

Análise técnica

Para uma análise mais detalhada, Eu escolhi uma amostra que se espalha como uma espécie de mod para Roblox. Como a detecção não é específica de uma família de malware, pode haver variações de uma amostra para outra, mas o curso geral de ação permanecerá o mesmo. Vamos analisar alguns dos principais comportamentos e ações observados.

Uma vez lançado, o malware realiza algumas verificações para determinar se o aplicativo está sendo executado em um ambiente virtual ou sandbox. Uma verificação bastante comum, mas ainda é eficaz na eliminação de ambientes artificiais. Para fazer isso, ele verifica os seguintes valores de registro:

HKEY_LOCAL_MACHINE\HARDWARE\ACPI\DSDT\VBOX__

HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION\System\SystemBiosVersion

HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION\System\VideoBiosVersion

Essas chaves exibem a versão do BIOS, o que é particularmente difícil de falsificar quando se trata de máquinas virtuais básicas. Essa verificação fornece resultados muito mais precisos do que os mais clássicos, que visualizam informações do driver de vídeo e a lista de aplicativos instalados.

Persistência

Para ganhar persistência, Trojan:Win32/Tnega!MSR usa o Agendador de Tarefas para executar seu arquivo executável. Isso permite que ele seja executado periodicamente ou de acordo com uma programação com privilégios elevados. Registrar uma tarefa como código .NET contém funcionalidades que também podem ser usadas para iniciar outros programas maliciosos.

Depois de mexer no Agendador de Tarefas, o arquivo executável do malware é injetado em outros processos do sistema, permitindo que ele seja executado com privilégios elevados no contexto desses processos. Ele usa o processo WerFault.exe com parâmetros -u -p

C:\Windows\SysWOW64\WerFault.exe -u -p 1036 -s 1912

C:\Windows\SysWOW64\WerFault.exe -u -p 1200 -s 1908

C:\Windows\SysWOW64\WerFault.exe -u -p 1256 -s 1908

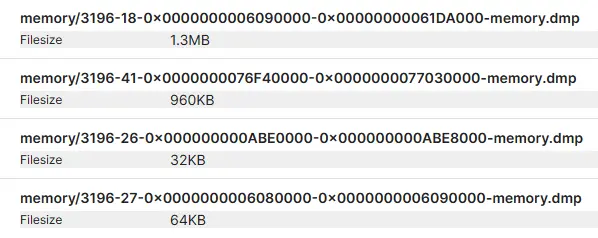

Estes são apenas alguns dos comandos onde o Tnega abusa da funcionalidade WerFault. Durante o teste de tempo de execução, ele interagiu com o módulo de relatório de erros para 9 vezes, que corresponde ao número de arquivos baixados do C2. Então sim, cada um deles está prestes a executar malware com privilégios máximos.

Conexão C2

O malware se comunica com servidores C2 via HTTP para se misturar ao tráfego legítimo. As resoluções DNS são feitas para domínios como query.prod.cms.rt.microsoft.com. O tráfego IP é observado em portas específicas como TCP 80, TCP 443, e UDP 137.

TCP 104.80.89.50:80

TCP 13.107.4.50:80

TCP 131.253.33.203:80

UDP 192.168.0.1:137

UDP 192.168.0.55:137

Carga útil

Próximo, Trojan:Win32/Tnega!MSR desempenha sua função principal de descartar a carga útil. Ele grava arquivos no disco em vários diretórios – C:\Usuários

Como remover Tnega?

Para remover Trojan:Win32/Tnega!MSR, é melhor usar uma ferramenta anti-malware avançada. GridinSoft Anti-Malware é a opção ideal. Desde alguns usuários encontraram problemas com a remoção do Tnega usando ferramentas padrão do Windows, uma solução de terceiros foi projetada para remediar esta situação. Além disso, usar o GridinSoft Anti-Malware não exige que você desative o Windows Defender. Então, eles podem trabalhar em pares, complementando um ao outro.