Trojan:Roteiro/Phonzy.B!ml é um nome de detecção genérico usado pelo Microsoft Defender. Este tipo de malware é classificado como carregador, pois tem como objetivo principal entregar cargas maliciosas em sistemas infectados.. Ao longo de centenas de casos de infecção, Observou-se que o trojan Phonzy entrega frequentemente trojans bancários.

Trojan:Roteiro/Phonzy.B!Visão geral

Trojan:Roteiro/Phonzy.B!ml é um nome de detecção genérico que o Windows Defender usa para marcar pequenas famílias de malware. Esses programas maliciosos podem ter comportamento e elementos de código semelhantes, mas pertencem a grupos diferentes.

Para funcionalidade, Phonzy.B!ml é um malware dropper com script. Seu objetivo principal é para baixar e iniciar o malware adicional de uma maneira que não requer interação do usuário. No entanto, Amostras Phonzy são capazes de coletar alguns informações básicas sobre o sistema, como localização, Versão do sistema operacional, e coisas assim. Uma carga típica entregue em ataques de malware Phonzy são trojans bancários – um tipo específico de ladrões, que visa precisamente informações bancárias on-line.

É Phonzy B!ml Falso Positivo?

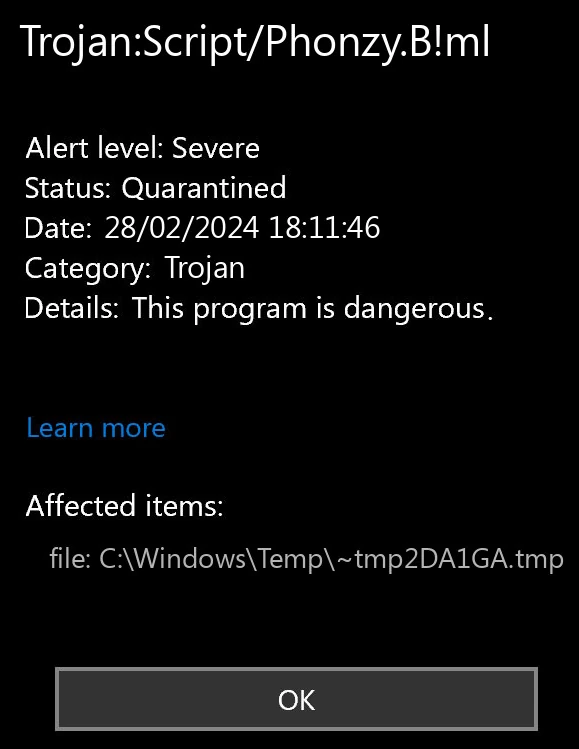

Uma análise mais aprofundada da convenção de nomenclatura que a Microsoft usa em seus nomes de detecção mostra que o “!ml” partícula significa “aprendizado de máquina”, o que significa que seu mecanismo de detecção de IA detectou o arquivo. Apesar de ser altamente eficaz e promissor, requer a confirmação de um sistema de detecção de assinatura. Sem esta confirmação, é particularmente fácil de conseguir muitas detecções de falsos positivos.

Infelizmente, quase não há como distinguir entre detecções reais e falsas. O malware moderno faz o melhor que pode para se esconder entre programas e arquivos legítimos, então os locais dos arquivos não são informativos. Essa é a razão pela qual Eu recomendo verificar seu sistema com GridinSoft Anti-Malware.

Phonzy.B!ml Análise Técnica

Como Phonzy é um nome genérico de detecção, é bastante difícil encontrar uma amostra bem conhecida para analisar. Por essa razão, Fiz uma análise abrangente de vários deles – para entender melhor do que esse malware é capaz. Resumindo – um conta-gotas bastante simples que pode causar uma grande bagunça no sistema que infecta.

Lançar & Desempacotando

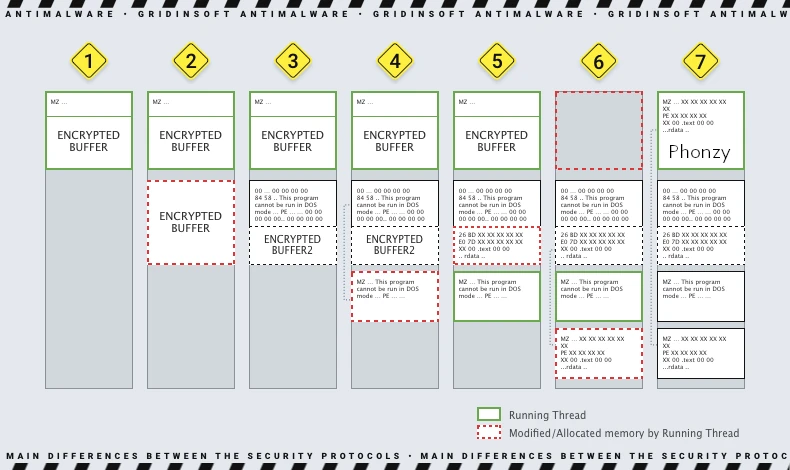

A maioria das amostras de Phonzy que encontrei chegam em formato embalado – criptografado e/ou arquivado. Isso geralmente é feito para 2 razões – para evitar a detecção estática e complicar a análise. No caso de Phonzy, Estou inclinado para a primeira opção.

Para realizar a descompactação, Phonzy depende do script que faz o download para o sistema. Geralmente, este é um script do PowerShell que extrai o conta-gotas do servidor intermediário, e também é responsável pelo lançamento de um. Uma parte dele é responsável por descompactar e lançar a amostra após o download.

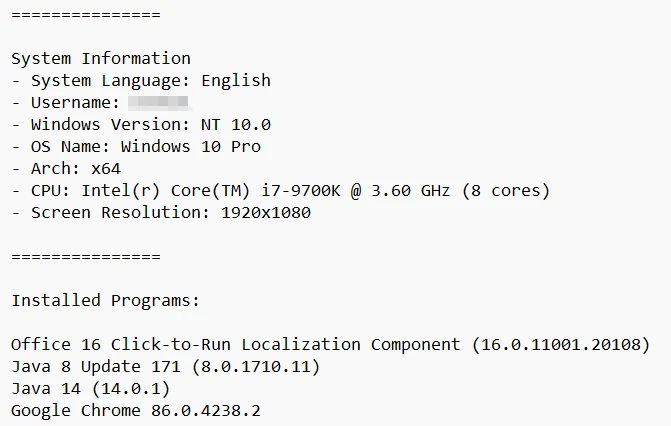

Coletando informações do sistema

Uma vez lançado, Trojan:Roteiro/Phonzy.B!ml coleta informações básicas sobre o sistema alvo. Isso pode incluir a versão do sistema operacional, informações de hardware, uma lista de programas e dispositivos instalados, e a geolocalização do dispositivo. Essas informações são necessárias principalmente para imprimir as impressões digitais do sistema, ou seja. dê a ele um nome específico correspondente aos seus componentes internos. Além das informações do sistema, alguns dos Phonzy.B!amostras de ml foram capazes para tirar capturas de tela da tela do dispositivo infectado.

Comando de Contato & Servidor de controle

O próximo passo no ataque é entrando em contato com o servidor de comando. Programas maliciosos envia uma solicitação HTTP POST para o C2, para notificar sobre uma nova infecção e enviar os dados coletados. Dependendo da resposta do servidor, o malware pode ficar inativo ou começar a baixar outro malware. Geral, as comunicações C2 para Phonzy são simples e insignificantes.

Entregando outro malware

A principal ação do Phonzy Trojan é, obviamente, implantar outras amostras de malware no sistema infectado. Ele recebe as instruções do C2 na forma de um endereço IP do qual deve extrair a carga útil, e a forma como essa carga útil deve ser lançada. Geralmente, o referido endereço IP corresponde a um site comprometido que os hackers usam como servidor intermediário.

Para saber como executar a carga útil, as opções são bastante típicas para conta-gotas. Todas as amostras de Phonzy que analisei foram capazes de trabalhar com DLLs e arquivos executáveis. O primeiro pode ser iniciado por meio de sequestro de DLL e conexão com a DLL do sistema, enquanto o último é sobre a execução normal do .exe.

Autopropagação para unidades USB

Algumas das variantes inspecionadas são Phonzy.B!ml eram capazes de se autopropagar através de unidades flash conectadas ou outras mídias de armazenamento removíveis. Este é um truque bastante incomum para malware moderno, à medida que os fornecedores de segurança elaboravam maneiras de detectar a propagação semelhante a vírus há muito tempo. Apesar disso, você não pode negar a eficácia – uma única unidade USB infectada é capaz de infectar dezenas de outros sistemas sem sequer um único clique dos mestres do malware.

Como remover Trojan:Roteiro/Phonzy.B!ml

Para remover Phonzy B!ml, Eu recomendo usar GridinSoft Anti-Malware. O fato de o malware dropper poder espalhar muitos outros malwares requer o uso de software avançado para remover todos eles. GridinSoft Anti-Malware verificará cada detalhe do sistema e eliminará até mesmo o malware mais furtivo. Inicie uma verificação completa, espere que termine e remova as detecções – isso limpará seu sistema.

Recomendações de segurança

Para evitar infecção do seu sistema, é suficiente seguir a higiene cibernética básica. A primeira regra é para evitar software pirata e sites que o distribuem. Software crackeado é um shell ideal para entrega de malware, então não se trata apenas de ter cuidado – trata-se de ficar longe.

Ter uma ferramenta de proteção avançada, como Gridinsoft Anti-Malware, é outra chave para tornar seu sistema seguro. A proteção proativa juntamente com um mecanismo de detecção de IA eliminará todas as tentativas de entrada de software malicioso. Também, seu recurso de proteção de dispositivo removível bloqueará a tentativa do trojan Phonzy de infectar o sistema por meio de uma unidade USB.