Especialistas em BlackBerry descobri uma multiplataforma incomum (para Windows e Linux) magnata do ransomware. Está escrito em Java e usa arquivos de imagem JIMAGE para evitar detecção.

Os pesquisadores acreditam que o Tycoon foi usado para ataques direcionados e muito raros, a favor desta teoria diz o número de vítimas e o mecanismo de entrega aplicado. Por isso, o ransomware tinha claramente a intenção de atacar pequenas e médias empresas, bem como instituições educacionais e desenvolvedores de software.

“O uso de Java e JIMAGE são únicos. Java raramente é usado para escrever malware para endpoints, já que o Java Runtime Environment é necessário para executar o código. Arquivos de imagem também raramente são usados para ataques de malware”, - dizem especialistas em BlackBerry.

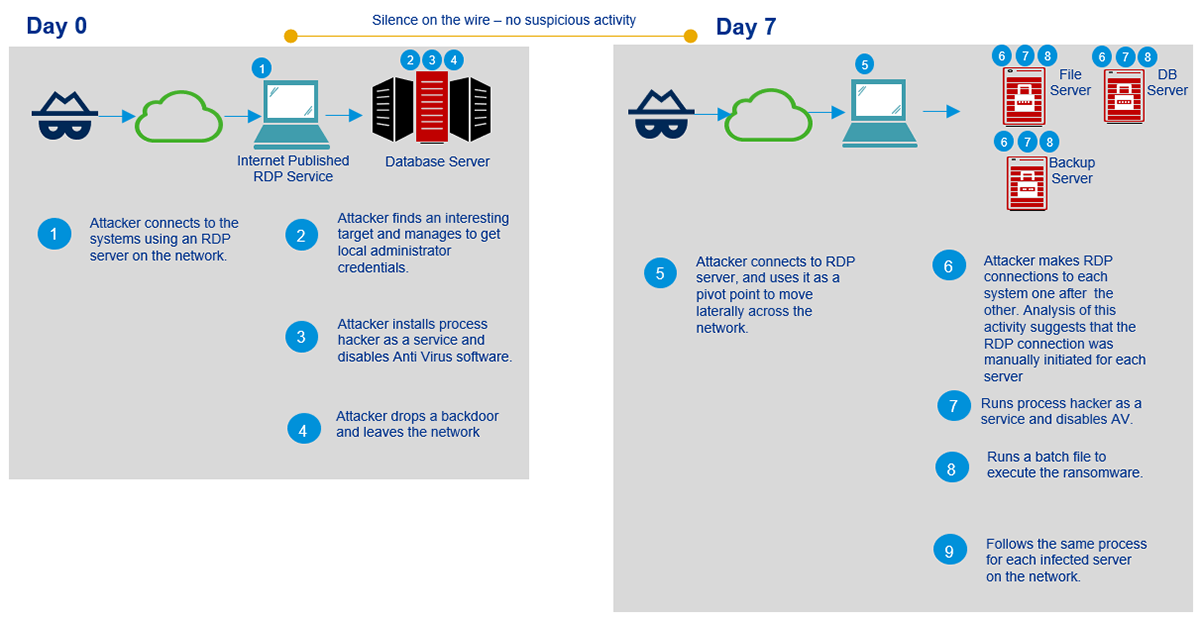

Nesse caso, o ataque começa normalmente: o comprometimento inicial é realizado através de servidores RDP inseguros que são “visível” da internet. No entanto, a investigação mostrou que os invasores então usam Opções de execução de arquivo de imagem (IFEO) injeção para garantir uma presença estável no sistema, lançar um backdoor junto com o teclado na tela do Microsoft Windows (OSK), e desabilitar produtos antivírus usando ProcessHacker.

Tendo conquistado uma posição na rede da empresa, os invasores lançam um módulo de ransomware em Java que criptografa todos os servidores de arquivos conectados à rede, incluindo sistemas de backup.

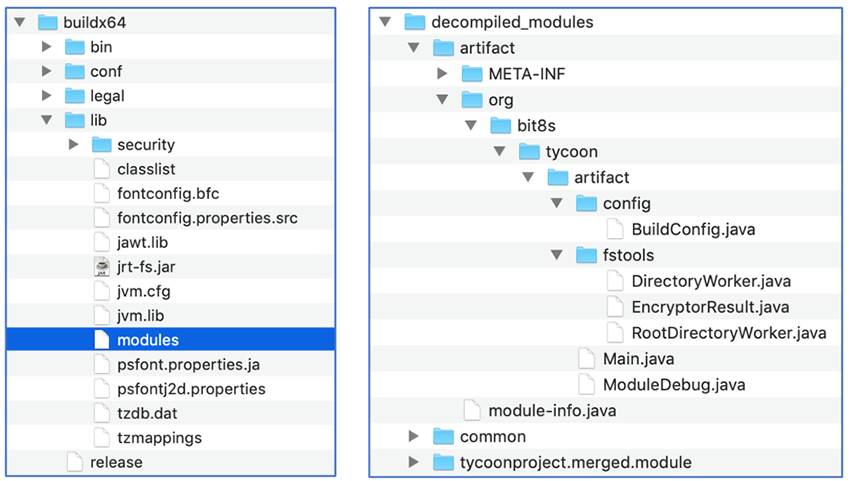

O próprio criptografador é implantado a partir de um arquivo ZIP contendo um Java Runtime Environment malicioso (JRE) assembly e uma imagem JIMAGE compilada. Este formato de arquivo é normalmente usado para armazenar imagens JRE personalizadas e é usado pela Java Virtual Machine. Os pesquisadores observam que este formato de arquivo, introduzido pela primeira vez junto com Java 9, está mal documentado e os desenvolvedores em geral raramente o usam.

Também é observado que o Tycoon exclui os arquivos de origem após a criptografia, e os sobrescreve para evitar com precisão a recuperação de informações. Para esta tarefa é usado o utilitário padrão do Windows cifra.ex. Além disso, durante a criptografia, o malware ignora partes de arquivos grandes para acelerar o processo, o que leva ao dano desses arquivos e à incapacidade de usá-los.

Além disso, cada arquivo é criptografado usando uma nova chave AES. O ransomware usa o algoritmo RSA assimétrico para criptografar as chaves AES geradas, aquilo é, para descriptografar as informações, é necessária uma chave RSA do invasor privado.

"No entanto, uma das vítimas que pediu ajuda no fórum Bleeping Computer publicou uma chave privada RSA, supostamente obtido do descriptografador, que a vítima adquiriu dos agressores. Esta chave funcionou com sucesso para descriptografar alguns arquivos afetados pela versão mais antiga do ransomware Tycoon, que adicionou a extensão .redrum aos arquivos criptografados”, - escreva para os especialistas, mas avisar que, infelizmente, para arquivos criptografados com extensões .grinch e .thanos, essa tática não funciona mais.

Os pesquisadores também identificaram uma possível ligação entre Tycoon e o Ransomware Dharma/CrySIS, qual, por exemplo, também se espalha através de arquivos PDF infectados. A teoria deles é baseada na coincidência de endereços de e-mail, a semelhança de textos de notas com pedido de resgate, bem como a coincidência nos nomes atribuídos aos arquivos criptografados.

Curiosamente MeuKingz botnet não usa formatos de imagem exóticos, mas, por exemplo, Taylor Swift para infectar máquinas alvo.