A Microsoft compartilhou um guia para ajudar as organizações a detectar a instalação do bootkit BlackLotus UEFI que explora a vulnerabilidade CVE-2022-21894. A empresa também explicou a melhor forma de restaurar um sistema infectado.

Deixe-me lembrá-lo de que também escrevemos isso Especialistas descobriram Kit de inicialização ESPectre UEFI usado para espionagem.

Deixe-me lembrá-lo disso Lotus preta foi visto pela primeira vez em outubro 2022. Seu vendedor alegou que o bootkit tinha um bypass de inicialização segura integrado, proteção integrada contra exclusão de Ring0/Kernel, e também executou em modo de recuperação e modo de segurança.

Foi relatado que o malware está equipado com antivirtualização, anti-depuração e ofuscação, o que complica sua detecção e análise. Também, de acordo com o vendedor, o software de segurança não consegue detectar e destruir o bootkit, uma vez que é executado na conta SYSTEM dentro de um processo legítimo.

Além disso, BlackLotus é capaz de desativar mecanismos de segurança nas máquinas alvo, incluindo integridade de código protegido por hipervisor (HVCI) e Windows Defender, bem como ignorar o controle de conta de usuário (UAC).

Black Lotus tem um tamanho de 80 quilobytes, é escrito em assembler e C, e pode determinar a cerca geográfica da vítima para evitar a infecção de máquinas nos países da CEI. Ano passado, o malware foi colocado à venda por $5,000, com cada nova versão custando outro $200.

Mais tarde, o ameaça foi estudada por analistas da ESET. Eles confirmaram que o bootkit ignora facilmente o Secure Boot e usa o CVE-2022-21894 vulnerabilidade de um ano atrás para ganhar uma posição no sistema.

Foi destacado que Microsoft corrigi esse problema em janeiro 2022, mas os invasores ainda podem explorá-lo porque os binários assinados afetados não foram adicionados ao UEFI lista de revogação. Segundo analistas, BlackLotus é o primeiro caso documentado de abuso desta vulnerabilidade.

Como Especialistas da Microsoft dizem agora, durante a análise de dispositivos comprometidos com BlackLotus, eles identificaram uma série de recursos que permitem detectar infecções. Os pesquisadores dizem que os defensores podem estar procurando sinais de uma instalação do BlackLotus nos seguintes locais:

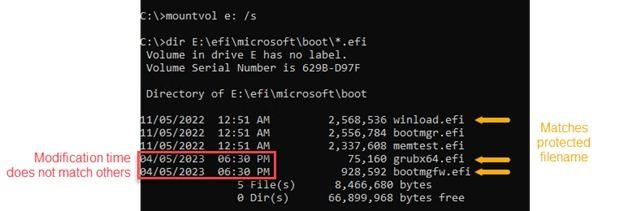

- arquivos de bootloader recém-criados e bloqueados;

- a presença de um diretório intermediário usado durante a instalação do BlackLotus, na partição do sistema EFI (PES);

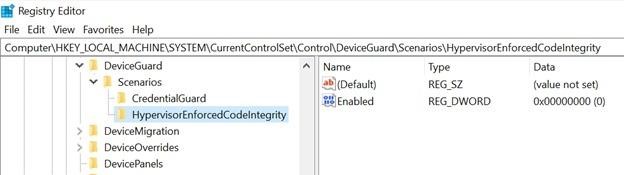

- alterando a integridade do código protegido pelo hipervisor (HVCI) Chave do registro;

- revistas on-line;

- logs de configuração de inicialização.

Mudanças no registro

Analistas escrevem que BlackLotus bloqueia arquivos que grava na EFI (PES), tornando-os inacessíveis. No entanto, os nomes deles, hora de criação, e mensagens de erro recebidas ao tentar acessá-los devem indicar a presença de um bootkit, bem como a presença de um diretório personalizado (/sistema32/) criado e não excluído durante a instalação.

Carimbos de data e hora para arquivos de inicialização do BlackLotus

Os defensores também podem detectar alterações de registro relacionadas ao bootkit, entradas de log criadas quando o BlackLotus desabilita o Microsoft Defender ou adiciona componentes ao loop de inicialização, e conexão de rede de saída persistente de winlogon.exe na porta 80, o que também indica uma infecção.

Para limpar uma máquina previamente infectada com BlackLotus, especialistas recomendam isolá-lo da rede, reformatando e instalando um sistema operacional limpo com uma partição EFI, ou restaurar o sistema a partir de um backup limpo com uma partição EFI.

Para evitar ser infectado pelo BlackLotus ou outro malware que explora o CVE-2022-21894 vulnerabilidade, A Microsoft recomenda que as organizações estejam atentas ao princípio do menor privilégio e mantenham a higiene das credenciais.