Qihoo 360 (360 Netlab) especialistas alertaram sobre o surgimento de uma versão atualizada do botnet Fodcha, que incorpora demandas de resgate diretamente em pacotes DDoS e possui nova funcionalidade de ocultação de infraestrutura.

Deixe-me lembrá-lo disso o Fodcha botnet foi descoberto na primavera deste ano, e até especialistas relataram que a ameaça estava crescendo rapidamente e sendo reabastecida com novos bots, incluindo roteadores, DRVs, e servidores vulneráveis.

Deixe-me lembrá-lo de que também escrevemos isso Google Paradas Estupidez Botnet e processa dois russos, e também isso EquipeTNT botnet de mineração foi infectado em 50,000 sistemas em três meses.

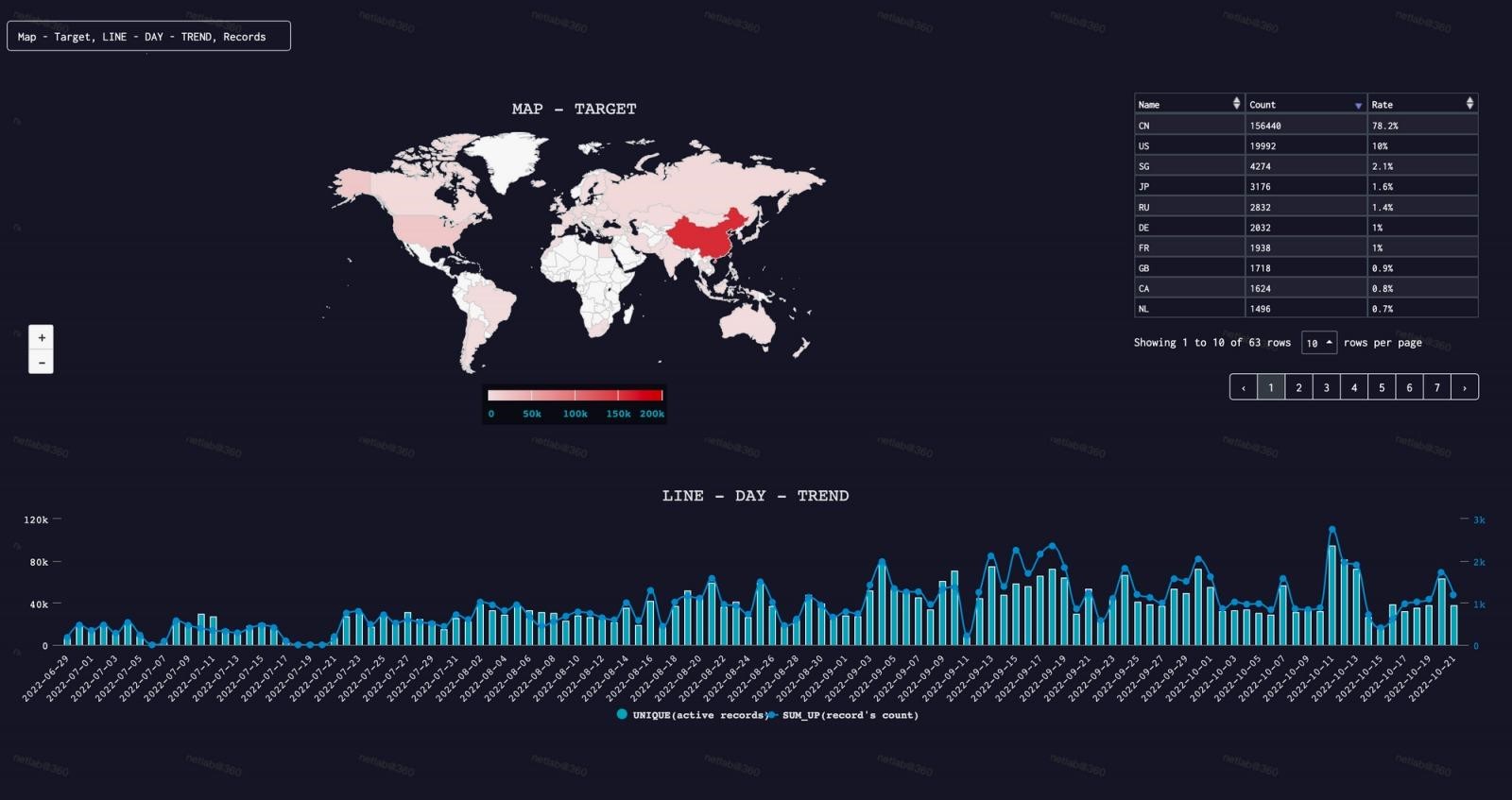

Se em abril deste ano, Fodcha atacou sobre 100 metas diárias, agora, segundo os pesquisadores, a botnet cresceu significativamente, e o número médio de alvos por dia aumentou para 1000. O Fodcha atualizado atingiu o pico em outubro 11, 2022, atacante 1396 metas de uma vez por dia. Os ataques de botnet confirmados incluem:

- DDoS ataque a uma organização de saúde que durou desde junho 7 para 8, 2022;

- Ataque DDoS à infraestrutura de comunicações de uma empresa não identificada em setembro 2022;

- Um ataque DDoS de 1 TB/s contra um conhecido provedor de serviços de nuvem em setembro 21, 2022.

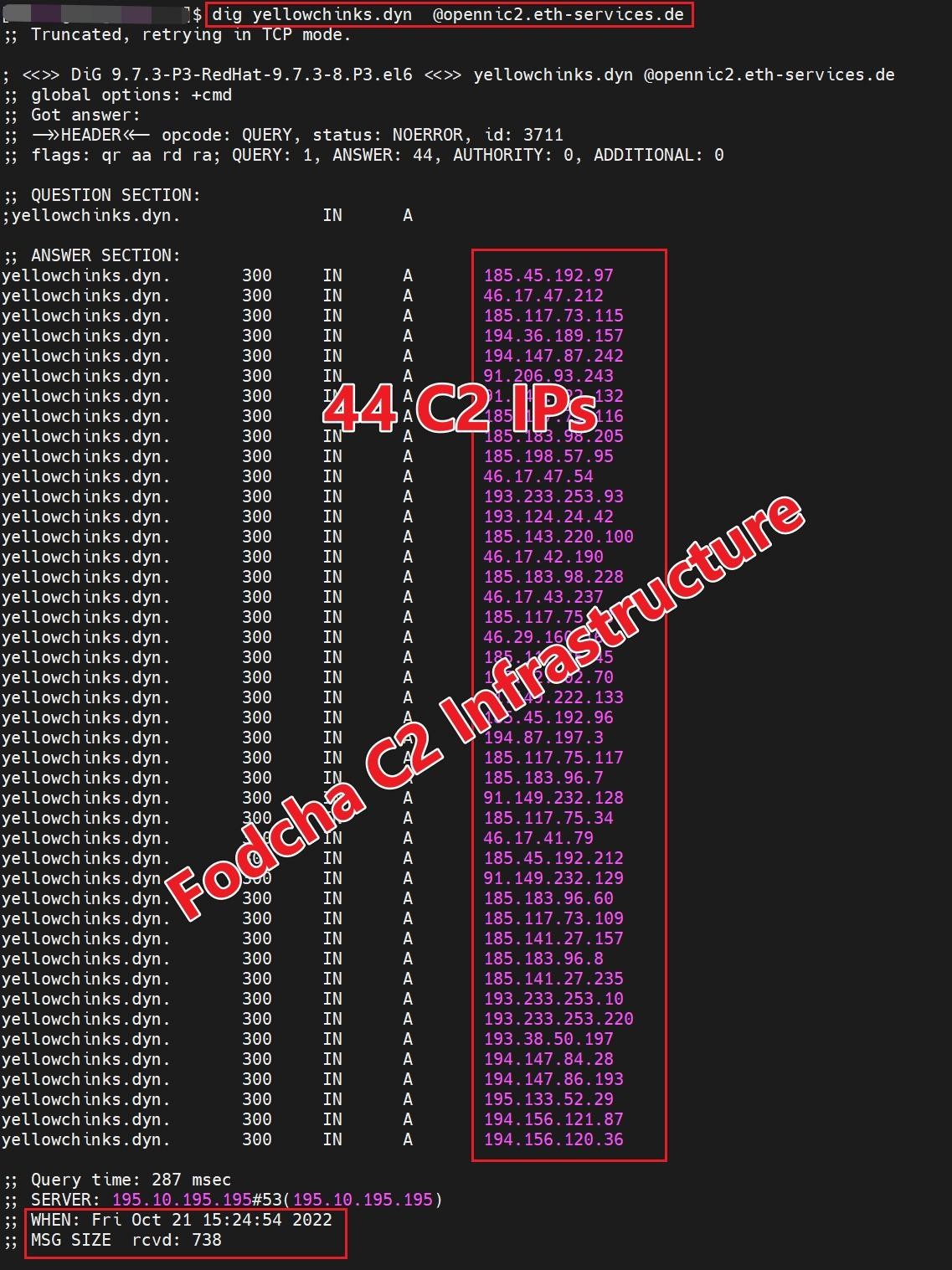

Atualmente, a botnet usa 42 C&Domínios C para o trabalho diário de 60,000 bots ativos, que são capazes de gerar ataques com capacidade de até 1 Tb / é.

A maioria dos alvos da Fodcha estão localizados na China e nos EUA. Ainda, o botnet pode ser chamado com segurança de internacional, já que infectou sistemas na Europa, Austrália, Japão, Rússia, Brasil, e Canadá.

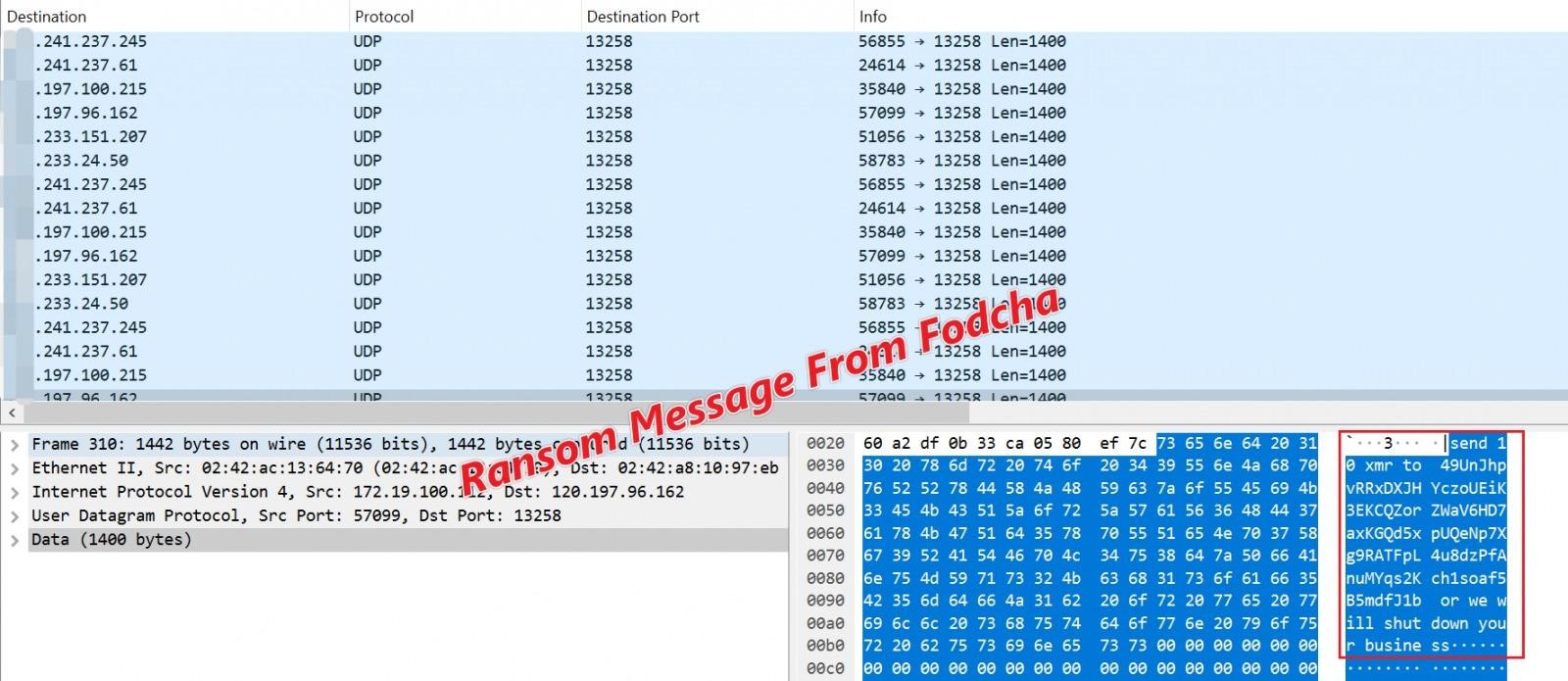

Os analistas acreditam que os operadores do Fodcha ganham dinheiro alugando suas botnets para outros invasores que desejam realizar ataques DDoS. Além disso, a nova versão do Fodcha também pratica extorsão: para parar os ataques, exigindo resgate das vítimas Monero criptomoeda.

Fodcha exige um resgate a partir de 10 XMR (Monero), sobre $1,500. Interessantemente, as demandas estão incorporadas nos pacotes DDoS da botnet, onde os invasores avisam que os ataques continuarão até que o pagamento seja feito.

O relatório do pesquisador também observa que a botnet agora usa criptografia para se comunicar com o servidor de controle, dificultando a análise de malware e a potencial destruição de sua infraestrutura por especialistas em segurança da informação.