O comando cibernético dos EUA avisou que no PAN-OS foi descoberta uma vulnerabilidade perigosa e que em breve grupos de hackers governamentais provavelmente começarão a usá-lo.

PAN-OS é um sistema operacional executado em firewalls e dispositivos VPN corporativos, fabricado pela Palo Alto Networks.

O motivo de preocupação é muito sério: o CVE-2020-2021 vulnerabilidade é um daqueles erros raros que ocorrem 10 fora de 10 pontos na escala de classificação de vulnerabilidade CVSSv3. Essa pontuação significa que a vulnerabilidade é fácil de usar, seu funcionamento não requer conhecimentos técnicos sérios, e também pode ser usado remotamente via Internet, e os invasores podem não ter nenhum “ponto de apoio” no dispositivo alvo.

“Do ponto de vista técnico, a vulnerabilidade é um desvio de autenticação e permite que alguém de fora obtenha acesso ao dispositivo sem fornecer credenciais. Depois de explorar com sucesso o problema, o invasor pode alterar as configurações do PAN-OS. Em essência, isso pode ser usado para desabilitar políticas de controle de acesso nos firewalls e soluções VPN da empresa, após o que os dispositivos se tornarão praticamente inúteis”, - disseram representantes do USCYBERCOM.

Também observo que Trump declarou estado de emergência devido a ataques cibernéticos aos sistemas energéticos dos EUA.

Os especialistas da Palo Alto Networks já prepararam seus próprios boletim de segurançan, que diz que para a operação bem-sucedida do problema uma série de condições devem ser atendidas.

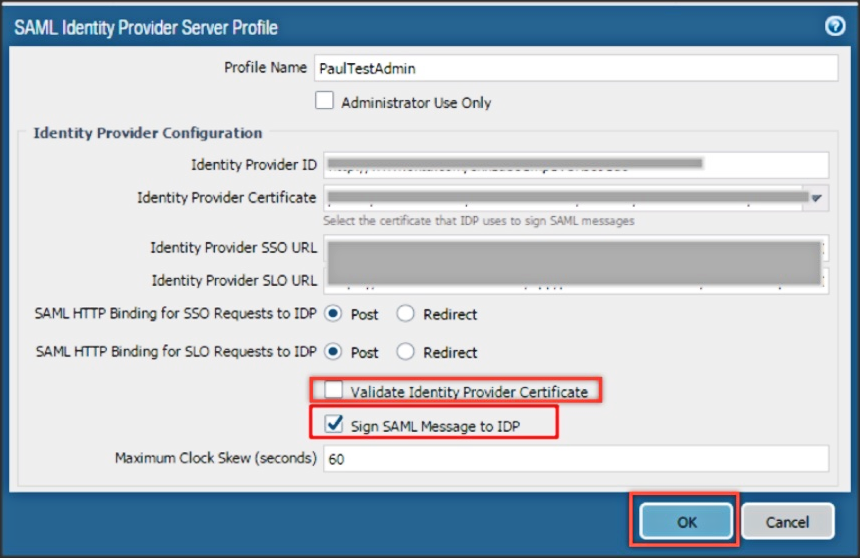

Em particular, Dispositivos PAN-OS devem ter uma configuração específica para que o erro possa ser utilizado. Então, a opção Validar Certificado do Provedor de Identidade deve estar desabilitada, e SAML (Linguagem de marcação de declaração de segurança) pelo contrário, habilitado.

Dispositivos que podem ser configurados desta forma são vulneráveis a ataques. Esses incluem:

- Gateway GlobalProtect;

- Portal GlobalProtect;

- VPN sem cliente GlobalProtect;

- Autenticação e Portal Cativo;

- Firewalls PAN-OS (Série PA e VM) e interfaces da web Panorama;

- Sistemas de Acesso Prisma.

Felizmente, por padrão, as configurações acima são definidas para outros valores. No entanto, O especialista em CERT/CC, Will Dorman, alerta que ao usar provedores de identidade de terceiros em muitos guias do operador PAN-OS, é recomendado permanecer ligado a esta configuração. Por exemplo, ao usar a autenticação Duo ou soluções de terceiros da Centrify, Trusona e Okta.

"Como resultado, apesar do fato de que à primeira vista a vulnerabilidade não parece muito perigosa e requer o cumprimento de certas condições, na verdade, muitos dispositivos são configurados exatamente como descrito acima, especialmente devido ao uso generalizado do Duo nos setores corporativo e público”, – contado em Palo Alto Networks.

De acordo com Troy Mursch, cofundador da Bad Packets, o número atual de sistemas vulneráveis é aproximadamente 4,200.

"Do 58,521 Servidores públicos de Palo Alto (PAN-OS) verificado por pacotes ruins, apenas 4,291 hosts usam algum tipo de autenticação SAML”, - escreva para o especialista.

Ele também esclarece que a varredura realizada por sua empresa ajudou a determinar se a autenticação com SAML está habilitada, mas desta forma você não pode descobrir o status do Validate Identity Provider Certificate.

Atualmente, especialistas em segurança da informação estão pedindo a todos os proprietários de dispositivos PAN-OS que verifiquem imediatamente as configurações de seus dispositivos e instalem patches lançados pela Palo Alto Networks o mais rápido possível.

Deixe-me lembrá-lo que de acordo com o relatório dos especialistas da empresa Radware, hackers do governo atacaram com mais frequência em 2019-2020.