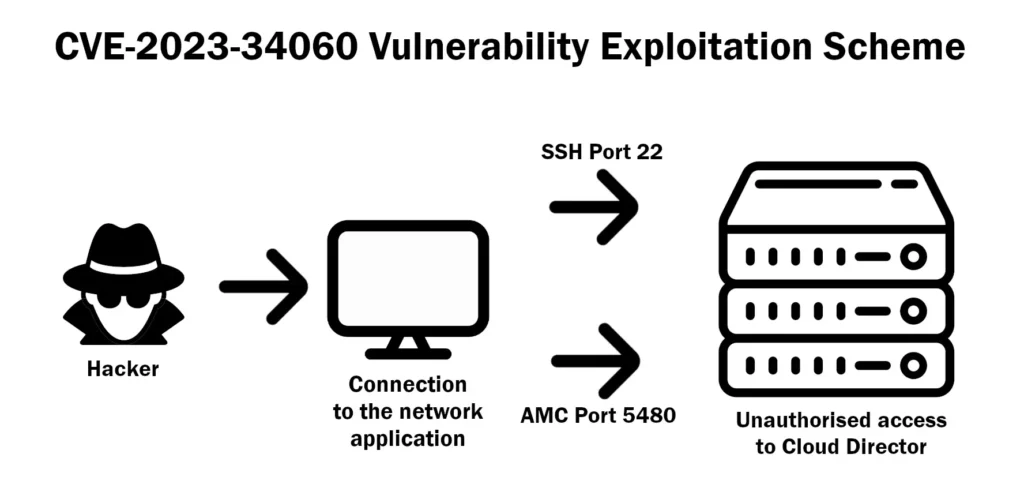

VMware, um participante importante em serviços de virtualização, está entrando em contato com os usuários sobre um problema crítico de segurança problema em seu Cloud Director. Rastreado sob CVE-2023-34060, esta vulnerabilidade, com uma pontuação CVSS de 9.8, afeta especificamente instâncias que passaram por uma atualização para a versão 10.5 de versões anteriores.

Vulnerabilidade do VMWave Cloud Director permite acesso não autorizado

Descoberto e relatado por Dustin Hartle da Ideal Integrations, a vulnerabilidade expõe os usuários a acesso não autorizado contornando protocolos de autenticação. VMware está enfatizando a urgência, ressaltando o uso de uma versão vulnerável do sssd do Photon OS subjacente.

Este anúncio segue o da VMware esforços recentes para resolver outra falha crítica (CVE-2023-34048) no vCenter Server. Ele destaca os desafios persistentes no cenário de segurança cibernética em constante evolução.

O impacto potencial desta vulnerabilidade vai além do domínio técnico – ela desperta preocupações sobre acesso não autorizado a sistemas críticos. VMware esclarece que, atualmente, não há ameaça imediata à segurança do voo. No entanto, o foco está diretamente na mitigação do potencial riscos relacionados à exposição de dados.

Correções de vulnerabilidade do Cloud Director disponíveis

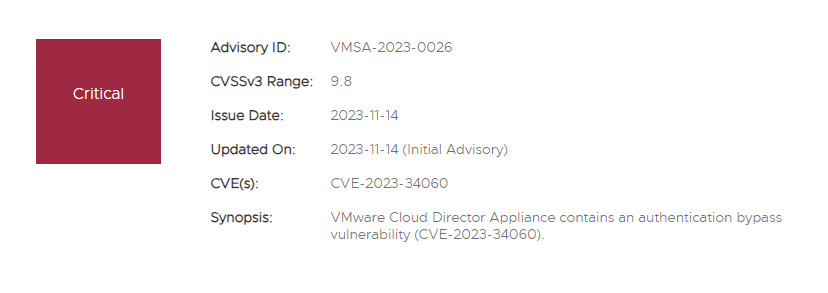

Atualmente, a vulnerabilidade crítica de desvio de autenticação está presente no VMWare para o qual um patch ainda não está disponível. No entanto, VMWare lançou um Aviso de segurança VMSA-2023-0026 para orientar os administradores sobre o problema e o caminho de atualização que irá resolvê-lo. Enquanto isso, a solução temporária para as versões afetadas do aparelho VCD 10.5.0 Foi sugerido.

Site VMware

Para aplicar esta solução alternativa, os administradores podem baixar um script personalizado anexado a um artigo da base de conhecimento e executá-lo em células vulneráveis ao CVE-2023-34060. De acordo com VMWare, esta solução alternativa é segura e não causa interrupções funcionais, não há necessidade de preocupação com o tempo de inatividade, já que não é necessário reiniciar o serviço nem reinicializar.

Chamada para ação

Para administradores, o apelo à ação é claro - implementar rapidamente o script personalizado fornecido sob medida para o Cloud Director Appliance afetado 10.5.0 versões. A VMware reconhece o urgência de abordar esta vulnerabilidade e incentiva os usuários a se manterem informados sobre futuras atualizações. Diante dos crescentes desafios de segurança cibernética, esta abordagem colaborativa torna-se essencial para proteger paisagens digitais.

No entanto, patches reativos são não é algo que forneça a melhor segurança possível. E o último é vital para o atual cenário de ameaças. Aqui está o conselho sobre como prevenir a exploração de vulnerabilidades no início.

Medidas para evitar vulnerabilidades

Vulnerabilidades na segurança cibernética pode representar riscos significativos para as organizações, tornando crucial a implementação de medidas proativas para evitar ameaças potenciais.

Aqui estão as principais práticas para evitar vulnerabilidades:

- Realize treinamentos regulares em segurança cibernética para os funcionários conscientizarem sobre ataques de phishing, Engenharia social, e outras táticas comuns usadas por cibercriminosos. Funcionários educados são uma linha de defesa crucial.

- Proteja seus ativos digitais. Esta é uma prioridade máxima, e é aí que entram o SIEM e o SOAR. SIEM coleta e analisa dados de segurança, enquanto o SOAR automatiza a resposta a incidentes, fornecendo detecção aprimorada de ameaças e gerenciamento centralizado.

- Nós sugerimos implementando EDR e XDR para combater vulnerabilidades. EDR monitora a atividade do endpoint, enquanto XDR oferece detecção adicional e capacidades de resposta.

- Mantenha-se informado. Monitore boletins informativos de segurança cibernética para ver informações sobre as vulnerabilidades e táticas mais recentes empregadas por hackers. Isto ajudará na construção de uma estratégia de proteção eficaz.

- Implemente uma programação regular de backup de dados para garantir que informações críticas sejam protegidas em caso de incidente de segurança. Armazene backups off-line ou em uma rede separada para evitar que sejam comprometidos em caso de ataque cibernético.