Os produtos por WSO2, uma API de código aberto, formulários, e provedor de serviços web, foram atacados na natureza através do CVE-2022-29464 vulnerabilidade detectada em abril 2022.

Esta vulnerabilidade permite que invasores executem códigos maliciosos remotamente por meio do upload de arquivos sem impedimentos.

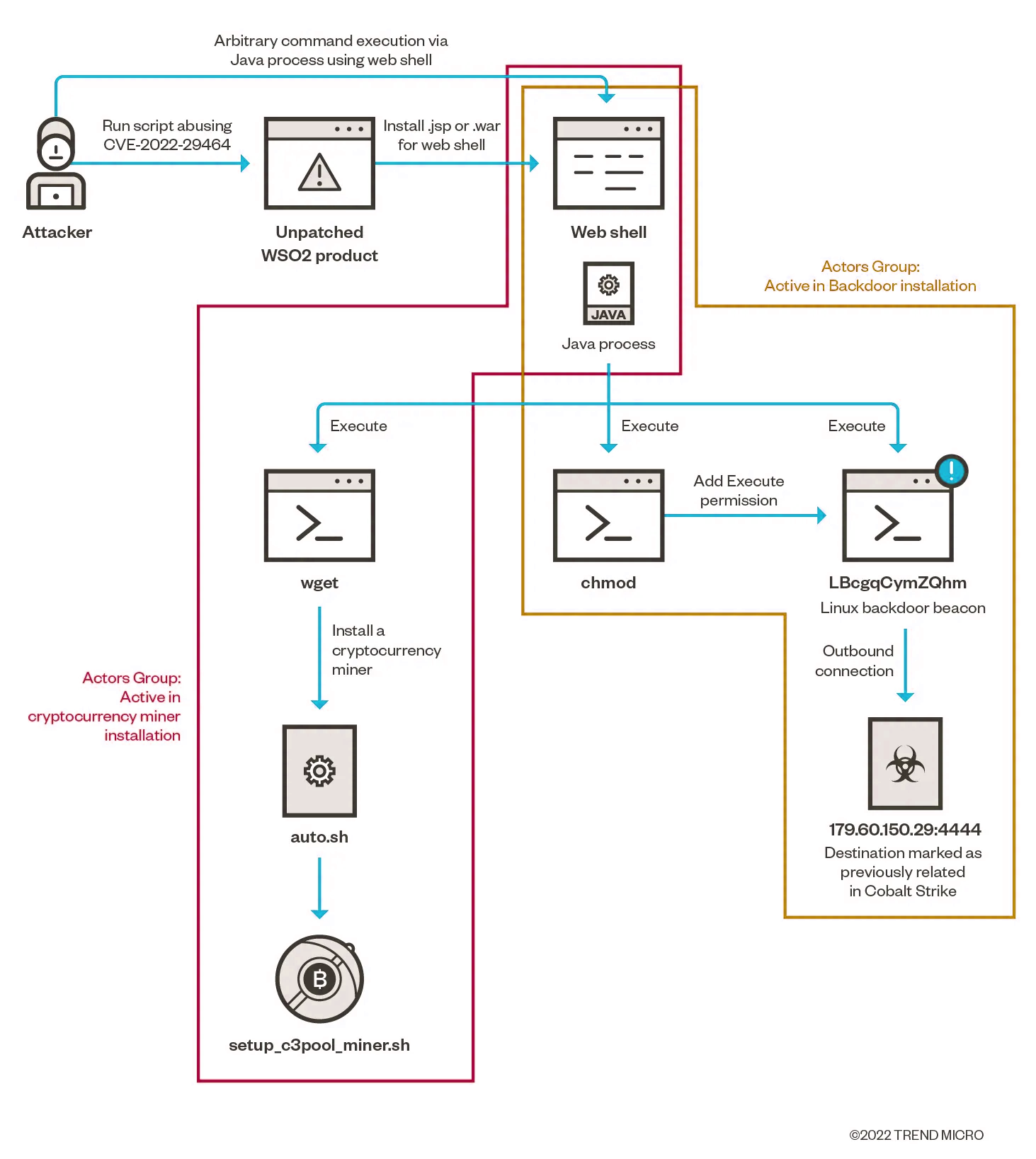

O esquema do ataque começa com shell da web instalação através de upload de arquivos *.jsp ou *.war aproveitando o CVE-2022-29464 vulnerabilidade. À medida que o web shell é instalado, o invasor executa um processo Java arbitrário com sua ajuda.

RELACIONADO: Microsoft alerta sobre número crescente de ataques usando web shells.

Os resultados do ataque são a instalação de um mineiro de moedas e Golpe de Cobalto baliza (porta dos fundos.) O minerador de criptomoedas é instalado por meio do comando wget iniciado pelo processo Java que instala o arquivo auto.sh (o próprio mineiro.) Enquanto isso, outra parte do ataque acontece, também através do web shell. O processo Java chama um comando chmod que modifica as permissões para tornar possível executar o processo intitulado “LBcgqCymZQhm” por meio do mesmo processo Java. O processo estabelece uma conexão de saída para um endereço IP 179[.]60[.]150[.]29[.]4444, anteriormente rastreado como um local envolvido em vários ataques Cobalt Strike. Portanto, o processo LBcgqCymZQhm é um backdoor beacon Cobalt Strike.

O mais interessante é que o farol Cobalt Strike, inicialmente projetado para Windows, acabou trabalhando no Linux durante esses ataques. Isso significa que os hackers trabalharam propositalmente no compatibilidade do backdoor com Linux.

O software vulnerável inclui WSO2 API Manager 2.2.0 e acima, Servidor de identidade 5.2.0 e acima, Análise do Servidor de Identidade 5.4.0 -5.6.0, Servidor de identidade como gerenciador de chaves 5.3.0 e acima, Banco Aberto AM 1.4.0 e acima, e integrador empresarial 6.2.0 e acima. O patch já está lá, portanto, todos os usuários dos programas mencionados são aconselhados a corrigir as falhas em questão o mais rápido possível.

Os vários clientes WSO2 pertencem a muitos setores, vitais incluídos. Por exemplo, assistência médica, setor financeiro, energia, Educação, comunicações, e governo. Escusado será dizer, os hackers deveriam explorar a vulnerabilidade CVE-2022-29464 contra sistemas não corrigidos, as consequências do ataque podem ser drásticas.