Especialistas do Yuga Labs descobriram vulnerabilidades em aplicativos móveis para veículos Hyundai e Genesis.

Além disso, o SiriusXM plataforma de carro inteligente, usado em carros de outros fabricantes (Acura, BMW, Honda, infinito, Jaguar, Land Rover, Lexus, Nissan, Subaru e Toyota), permissão para desbloquear remotamente o carro, ligue o motor e execute outras ações.

Deixe-me lembrá-lo de que também escrevemos isso Ferrari Até agora negou se foi atacado por ransomware, e também isso Adolescente obtém acesso remoto a 25 Tesla carros.

Também a mídia noticiou que Bug em carros Honda permite desbloquear e ligar carro remotamente.

Laboratórios Yuga especialista Sam Curry postou dois longos tópicos em Twitter (Hyundai, SiriusXM) sobre problemas que ele e seus colegas descobriram recentemente no software de muitos veículos diferentes.

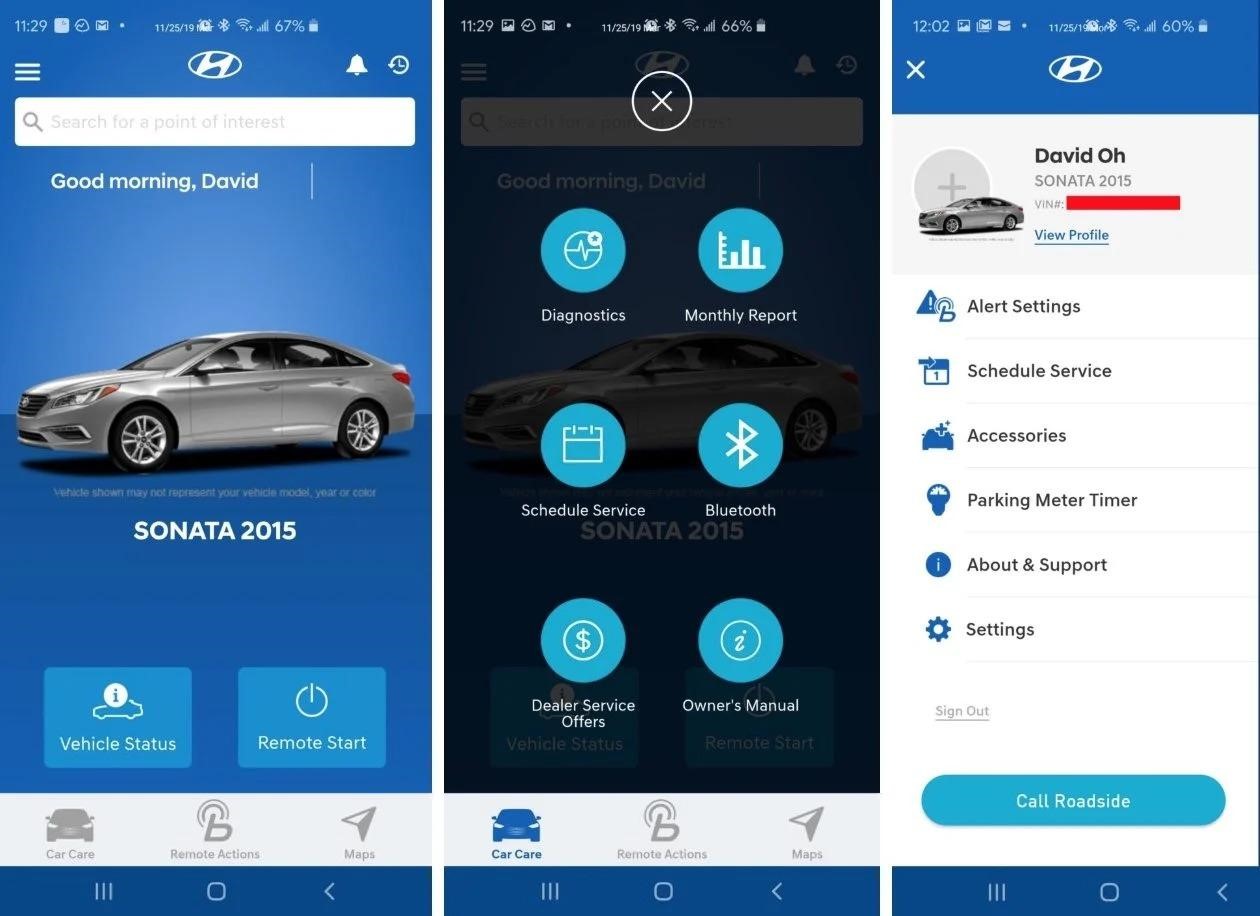

A análise começou com candidaturas para Hyundai e Gênese veículos (MyHyundai e MyGenesis), que permitem que usuários autenticados liguem e desliguem o motor remotamente, e bloquear e desbloquear seus veículos.

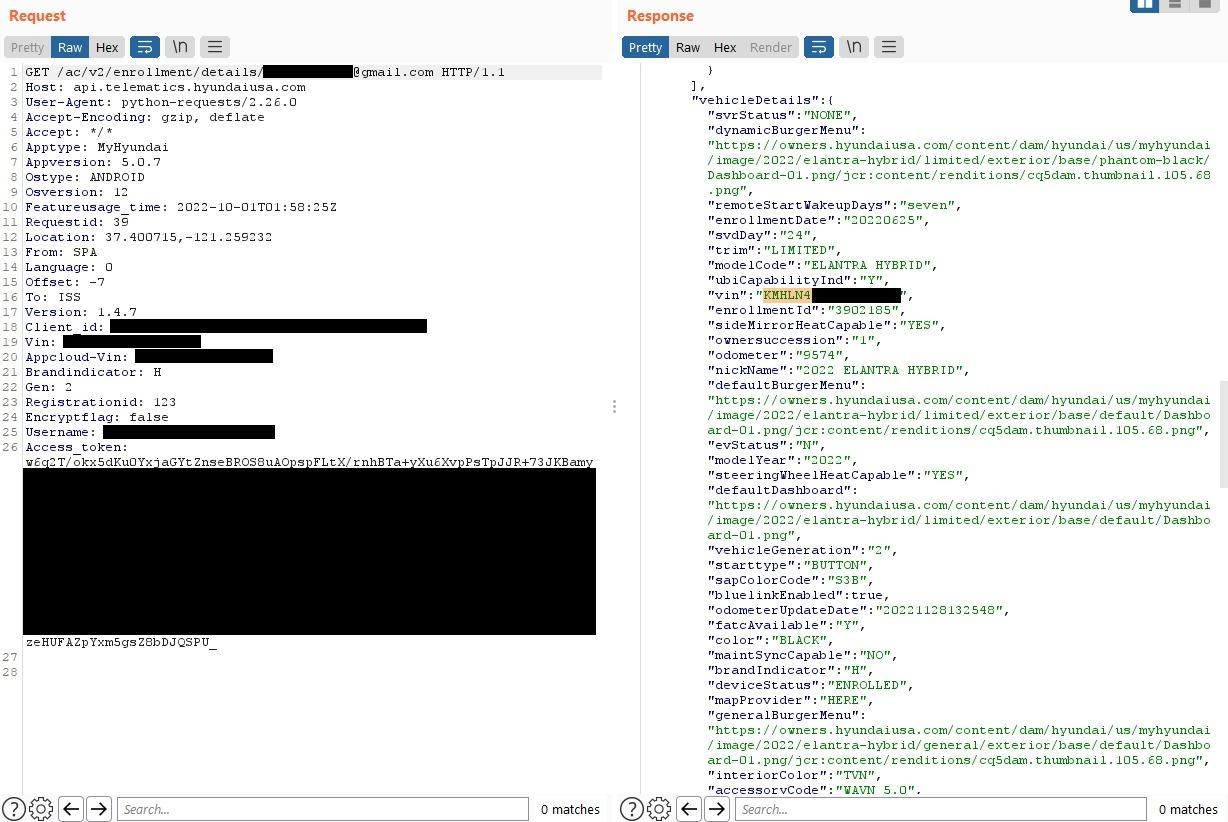

Ao interceptar e estudar o tráfego gerado por essas aplicações, os pesquisadores conseguiram extrair chamadas de API dele. Descobriram que a validação do proprietário do carro se baseia apenas no seu endereço de e-mail, que é simplesmente incluído no corpo das solicitações JSON POST. Então descobriu-se que MyHyundai, além disso, não requer confirmação do endereço de e-mail durante o registro.

Com base nos dados coletados, os especialistas criaram uma nova conta usando o endereço de e-mail do alvo com um caractere de controle adicional no final. Depois disso, eles enviaram uma solicitação HTTP para o endpoint Hyundai. A solicitação continha os especialistas’ email no token JSON e o endereço da vítima no corpo JSON, o que permitiu que a validação fosse ignorada.

Para testar seu ataque, os pesquisadores tentaram desbloquear o carro Hyundai que possuíam. O ataque funcionou e o carro foi desbloqueado com sucesso. Depois disso, um script Python foi criado para automatizar todas as etapas do ataque, para o qual você só precisa especificar o endereço de e-mail da vítima. Você pode ver o script em ação no vídeo abaixo.

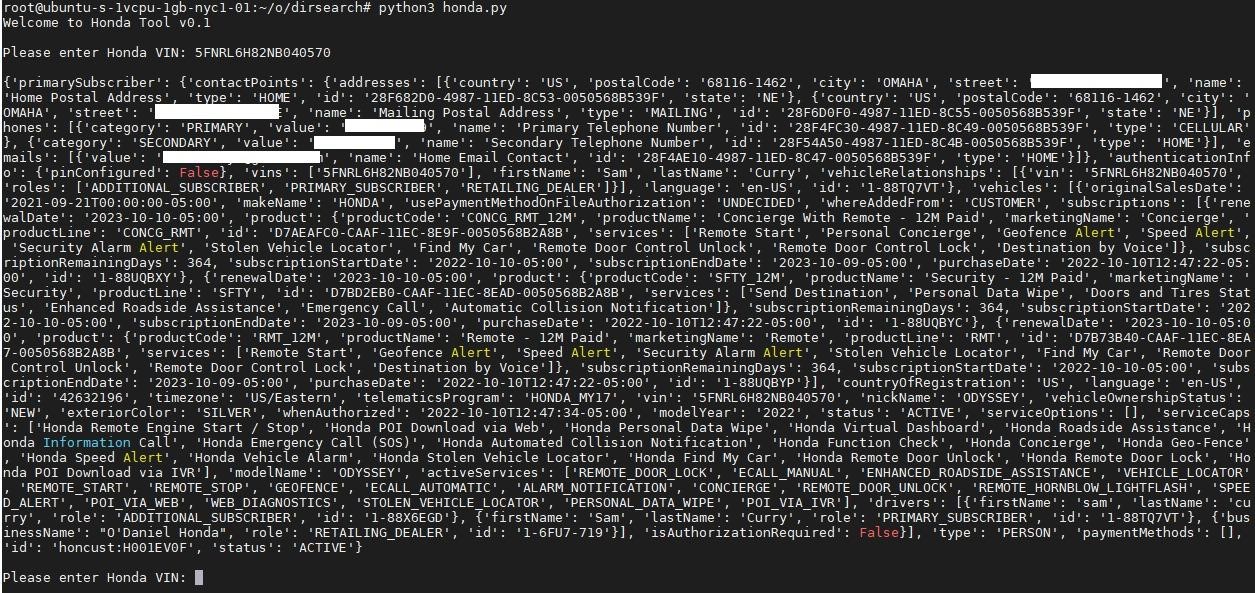

Os analistas do Yuga Labs então passaram a estudar os produtos do SiriusXM, qual, entre outras coisas, é fornecedora de serviços telemáticos há mais de 15 grandes montadoras. A empresa afirma operar serviços por aproximadamente 12 milhões de carros conectados Como descobriram os especialistas., Aplicativos móveis Acura, BMW, Honda, Hyundai, infinito, Jaguar, Land Rover, Lexus, Nissan, Subaru e Toyota usam SiriusXM para recursos de direção remota.

O exame do tráfego de rede do aplicativo Nissan mostrou que era possível enviar solicitações HTTP falsas para um endpoint sabendo apenas o número VIN de um carro específico. A resposta a tal pedido contém o nome da vítima, número de telefone, endereço, e detalhes do veículo. Além de divulgar dados, tais solicitações também podem conter comandos para executar ações com o carro. Então, para carros fabricados depois 2015, era possivel: partida e parada remota, bloqueando, desbloqueio, controle de farol e buzina.

Ao mesmo tempo, especialistas enfatizam que o VIN de quase qualquer carro pode ser encontrado no estacionamento (geralmente localizado na parte inferior do pára-brisa) ou em um site especializado em vendas de automóveis.

Representantes da Hyundai já disseram à mídia que as vulnerabilidades descobertas pelo Yuga Labs não foram usadas para atacar proprietários de automóveis, e “as contas dos clientes não eram acessíveis a terceiros.”

Os desenvolvedores do SiriusXM também afirmaram que os bugs encontrados pelos especialistas não afetaram nenhum cliente e foram eliminados 24 horas após receber o relatório. Além disso, a empresa informou que as vulnerabilidades foram fechadas como parte de um recompensa de insetos programa que SiriusXM já possui há muito tempo.