Pesquisador de segurança Bobby Rauch descoberto uma vulnerabilidade nos porta-chaves AirTag, que a Apple anuncia como uma solução conveniente para rastrear pertences pessoais (por exemplo, notebooks, telefones, chaves do carro, mochilas, e assim por diante).

Os gadgets são suscetíveis a uma vulnerabilidade XSS armazenada. Rauch revelou o problema, embora o patch ainda não esteja disponível, pois ele ficou desapontado com o programa de recompensas por bugs da Apple.

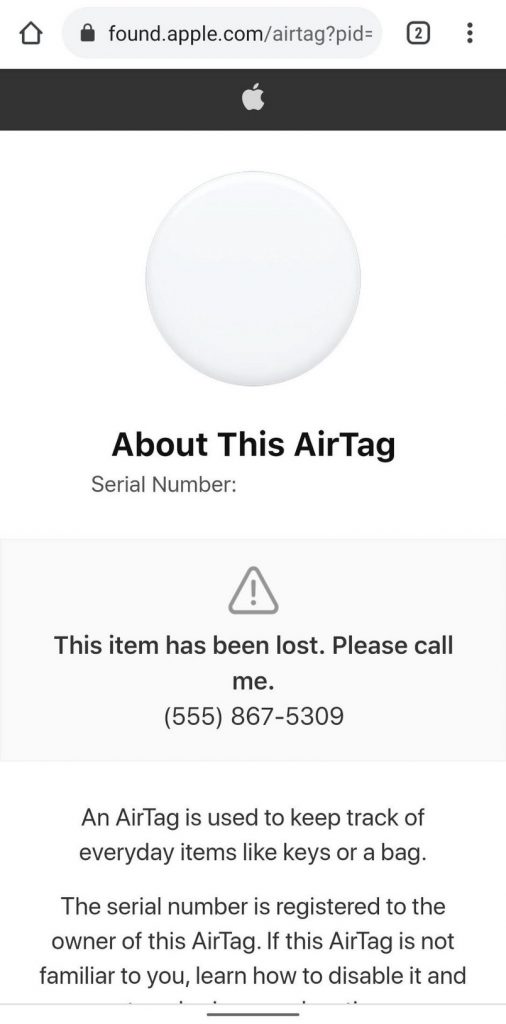

A raiz da vulnerabilidade está no fato de que quando um usuário AirTag liga “modo perdido”, aquilo é, ele não consegue encontrar seu item, ele pode adicionar seu número de telefone e uma mensagem personalizada que será exibida para qualquer pessoa que encontrar e digitalizar o AirTag usando qualquer dispositivo com suporte NFC.

Rauch percebeu que a página exclusiva criada em found.apple.com para cada AirTag está sujeita a XSS armazenado e o problema pode ser explorado inserindo dados maliciosos no campo do número de telefone.

O pesquisador descreve o seguinte cenário de ataque: um invasor ativa o “modo de perda” para sua própria AirTag e intercepta a solicitação associada a esta operação. Em seguida, ele insere dados maliciosos no campo do número de telefone.

Depois disso, o invasor só pode soltar o dispositivo AirTag no local onde seu alvo (ou um espectador, se o ataque for oportunista) encontrará o chaveiro e o digitalizará. Depois de digitalizar tal AirTag, uma carga maliciosa será lançada imediatamente.

Rauch demonstrou tal ataque injetando uma carga útil que redireciona a vítima para uma página de phishing que imita o iCloud. Já que estamos falando de um produto Apple, a página de login do iCloud pode não levantar suspeitas da vítima, embora, na verdade, nenhuma credencial precisa ser fornecida ao verificar o AirTag encontrado.

De maneira semelhante, um criminoso pode atrair sua vítima para qualquer outro site, incluindo um que distribui malware, ou crie outra carga útil, qual, por exemplo. interceptará tokens de sessão e cliques.

Rauch também observa que é possível usar um link malicioso para found.apple.com por conta própria, enviando-o diretamente para o seu alvo.. Nesse caso, o payload será lançado após acessar o link, e nem haverá necessidade de escanear o AirTag.

Rauch disse ao conhecido jornalista de segurança cibernética Brian Krebs que ele notificou a Apple sobre o problema em junho 20, 2021, mas a empresa reagiu muito lentamente, enviando constantemente respostas de que especialistas estavam estudando o bug. A Apple também se recusou a responder às perguntas do especialista sobre a possível recompensa pelo erro detectado. Como resultado, Rauch ficou completamente desapontado com a recompensa por bugs da Apple e decidiu publicar os detalhes da vulnerabilidade em domínio público.

Deixe-me lembrá-lo que recentemente outro especialista em segurança da informação divulgou os detalhes de como contornar a tela de bloqueio no iOS, e também escreveu que isso é uma espécie de vingança para a Apple pelo fato de que no início 2021 a empresa minimizou a importância de problemas semelhantes de contornar a tela de bloqueio, que ele relatou. Pouco depois, um pesquisador conhecido pelo apelido de Ilusão do Caos Publicados descrições detalhadas e explorações para três vulnerabilidades de dia 0 no iOS. Ele explicou que havia relatado esses problemas à Apple no início do ano, mas a empresa nunca lançou nenhum patch.

O Washington Post dedicado um longo artigo para este problema, em que muitos especialistas em segurança cibernética falaram sobre os mesmos problemas e argumentaram que a empresa nunca deixou seus relatórios de bugs sem supervisão por meses, lançou patches ineficazes, subestimou o tamanho das recompensas e geralmente proibiu os pesquisadores de participarem ainda mais da recompensa por bugs, se eles começassem a reclamar.

Deixe-me também lembrá-lo que eu escrevi isso Especialistas mostraram pagamentos fraudulentos de um iPhone bloqueado com Apple Pay e cartão Visa.