Uma exploração de prova de conceito para a vulnerabilidade CVE-2023-21716 em um produto Microsoft Office, ou seja, Microsoft Word, surgiu on-line. Este problema foi classificado 9.8 fora de 10 na escala de pontuação de vulnerabilidade CVSS e pode ser usado para ataques de execução remota de código por meio de um arquivo RTF malicioso.

Deixe-me lembrá-lo de que também escrevemos isso Cifra de bloco fraco em Microsoft Office 365 Leva à divulgação do conteúdo da mensagem, e também isso Microsoft bloqueará arquivos Excel XLL baixados da Internet.

A mídia também escreveu que Especialistas publicaram uma exploração para um 0-dia vulnerabilidade no Windows MSHTML.

Vulnerabilidade CVE-2023-21716 foi descoberto por especialista em segurança da informação Josué Drake no Microsoft Office wwlib.dll arquivo e corrigido pelos desenvolvedores da Microsoft em fevereiro deste ano.

Como alertaram os engenheiros da empresa, um invasor remoto poderia usar o bug para executar código com os mesmos privilégios da vítima que abriu o documento .RTF malicioso. Existem muitas maneiras de entregar um arquivo malicioso a uma vítima, por exemplo, como um anexo de um e-mail.

Ao mesmo tempo, para explorar o bug, o usuário nem precisa abrir um documento malicioso: para compromisso, bastará baixar o arquivo no modo de visualização (através do painel de visualização).

Como Drake explicou agora, O analisador RTF do Microsoft Word tem um problema de corrupção de heap que é acionado “ao trabalhar com uma tabela de fontes (*\fontetbl*) contendo um número excessivo de fontes (*\f###*)”. Segundo o especialista, depois que ocorre corrupção de memória, ocorre processamento adicional, e um hacker pode usar o erro para executar código arbitrário, criando um “estrutura de heap correta.”

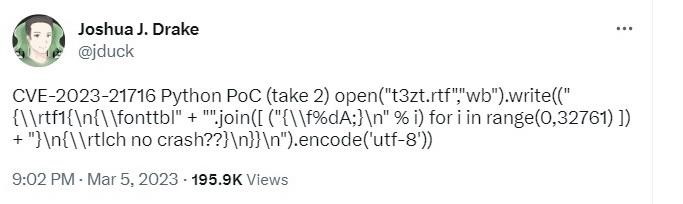

A exploração PoC do pesquisador, que ele relatou à Microsoft imediatamente após descobrir o bug e que agora foi divulgado online, demonstra o problema de corrupção do quadril e também inicia o aplicativo Calculadora no Windows para demonstrar a execução do código.

Inicialmente, a exploração consistia em cerca de dez linhas de código, incluindo comentários. Agora, o pesquisador reduziu um pouco e conseguiu encaixar toda a exploração em um twittar.

De acordo com Representantes da Microsoft, nenhuma evidência foi encontrada que indique a exploração ativa contínua da vulnerabilidade. Apesar de Conserta, A Microsoft também sugeriu soluções alternativas para corrigir o erro, incluindo a leitura de e-mail em formato de texto e a ativação da política de bloqueio de arquivos do Microsoft Office, embora o último possa ser difícil.