O notório grupo conhecido como Curupira d'água tem desencadeou uma nova onda de ameaças através de seu malware sofisticado, Pikabot. Esta campanha ameaçadora, espalhado principalmente através de spam de e-mail, destaca um escalada alarmante de ataques cibernéticos. Ele atinge vítimas inocentes com e-mails enganosos, levando a acesso não autorizado e possíveis violações de dados.

Campanhas de spam por e-mail do Water Curupira

Water Curupira, um dos conhecidos operadores por trás do Pikabot, foram fundamentais em diversas campanhas. É principalmente visa implantar backdoors como Cobalt Strike, que acabam com o ransomware Black Basta. Inicialmente envolvido em campanhas de spam DarkGate e IcedID, desde então, o grupo mudou seu foco exclusivamente no Pikabot.

Mecanismo do Pikabot

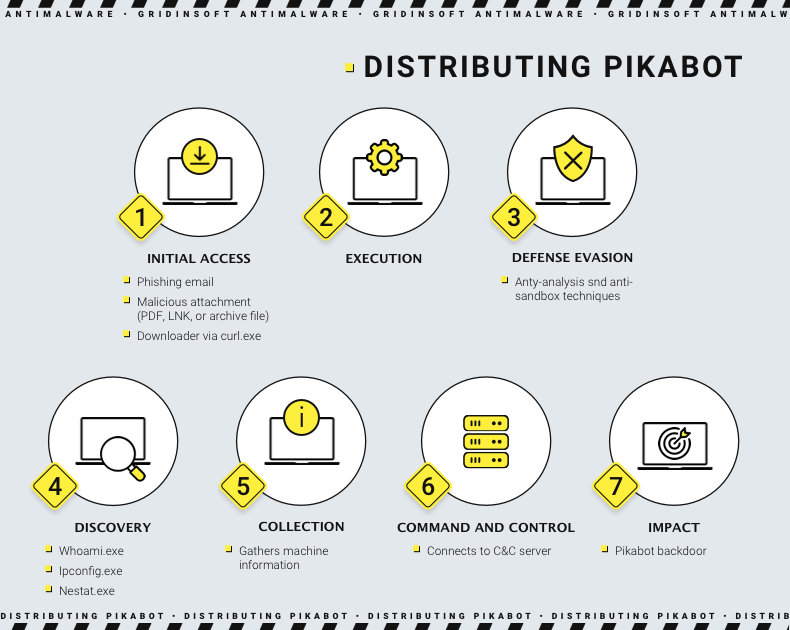

O Pikabot opera através de dois componentes principais, uma característica distintiva que aprimora suas capacidades maliciosas. O carregador e o módulo principal permitem unauthorized remote access e execução de comandos arbitrários através de uma conexão com um comando e controle (C&C) servidor.

O principal método de infiltração do sistema do Pikabot envolve e-mails de spam contendo arquivos ou anexos em PDF. Esses e-mails são habilmente projetados para imitar linhas de comunicação legítimas. Eles utilizam técnicas de sequestro de threads para aumentar a probabilidade de os destinatários interagirem com links ou anexos maliciosos. Os anexos, projetados como arquivos protegidos por senha com um arquivo IMG ou como PDFs, são criados para implantar a carga útil do Pikabot.

Impacto no sistema

Uma vez dentro do sistema de destino, Pikabot demonstrates a complex e processo de infecção em múltiplas camadas. Ele emprega JavaScript ofuscado e uma série de comandos de execução condicional, juntamente com repetidas tentativas de baixe a carga útil de fontes externas. O módulo principal do Pikabot tem a tarefa de coletar informações detalhadas sobre o sistema, criptografando esses dados, e transmitindo-o para um C&Servidor C para uso potencial em outras atividades maliciosas.

Outra camada de ações maliciosas do Pikabot é o capacidade de servir como carregador/conta-gotas. O malware usa várias técnicas clássicas, como conexão de DLL e injeção de shellcode. Também, é capaz de inicialização simples de arquivo executável, que é adequado para certos casos de ataque. Entre outras ameaças, Pikabot é particularmente conhecido por espalhar backdoor Cobalt Strike.

Recomendações

Para se proteger contra ameaças como o Pikabot, que é espalhado pelo Water Curupira através de spam de e-mail, aqui estão algumas recomendações importantes:

- Sempre passe o mouse sobre os links para ver aonde eles levam antes de clicar.

- Tenha cuidado com endereços de e-mail desconhecidos, incompatibilidades nos nomes de e-mail e remetentes, e e-mails corporativos falsificados.

- Para e-mails que afirmam ser de empresas legítimas, verificar a identidade do remetente e o conteúdo do e-mail antes de interagir com qualquer link ou baixar anexos.

- Mantenha seu sistema operacional e todos os softwares atualizados com os patches de segurança mais recentes.

- Faça backup consistente de dados importantes para um local externo e seguro, garantindo que você possa restaurar informações em caso de ataque cibernético.

- Eduque você e sua empresa. Mantenha-se atualizado com as últimas notícias cibernéticas para ficar à frente da curva.