Com que frequência nos conectamos a redes Wi-Fi gratuitas em locais públicos? Seja para postar stories no Instagram com uma xícara de café que acabamos de comprar ou para fazer edições em um projeto enquanto espera seu voo. Em tais casos, a ampla disponibilidade de Wi-Fi público é uma bênção. Mas esta utilização generalizada do Wi-Fi público é também a lugar perfeito para fazer hackers’ atos nefastos. O ataque Evil Twin está certo sobre esse caso. Continue lendo e cobriremos tudo o que você precisa saber sobre o significado do ataque dos gêmeos malignos, como funciona, e como evitá-lo.

O que é um ataque gêmeo do mal? Principais fatos sobre a definição de ataque de gêmeos malignos

Então, qual é a melhor descrição de um gêmeo malvado? Um ataque cibernético gêmeo maligno é um ataque de hacker que cria uma rede Wi-Fi falsa que parece legítima. No entanto, seu objetivo é roubar as vítimas’ dados sensíveis. Tipicamente, as vítimas desses ataques são pessoas comuns que se conectam a um ponto de acesso gratuito em uma cafeteria ou em outro lugar. Os ataques gêmeos malignos recebem esse nome por causa de sua capacidade de imitar redes Wi-Fi legítimas a ponto de serem indistinguíveis umas das outras. Essas redes compartilham o mesmo nome identificador do conjunto de serviços (SSID) e, Bem possível, o mesmo endereço de controle de acesso à mídia (MAC).

Como funciona um ataque de gêmeos malignos?

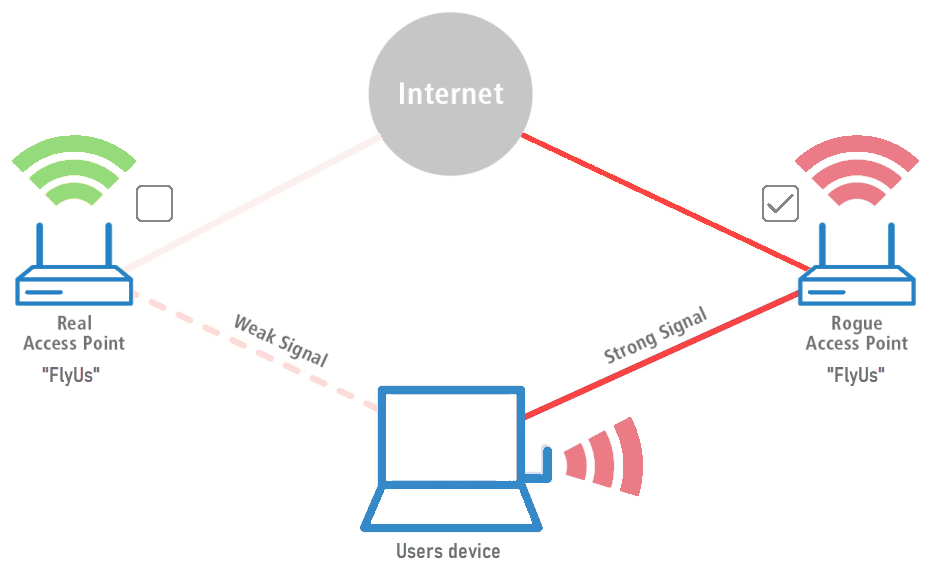

Primeiro, os invasores se posicionam perto da rede Wi-Fi legítima e use their device para descobrir qual ID de conjunto de serviços e frequência de rádio o AP legítimo está usando. Eles então enviam seus próprios fonte de rádio mais poderosa usando o mesmo nome do AP legítimo. Para o usuário final, o ponto de acesso duplo parecerá legítimo. Como os invasores têm o mesmo nome de rede e parâmetros do AP legítimo, eles foram copiados e posicionados fisicamente perto do usuário final. Portanto, o sinal provavelmente será o mais forte ao seu alcance.

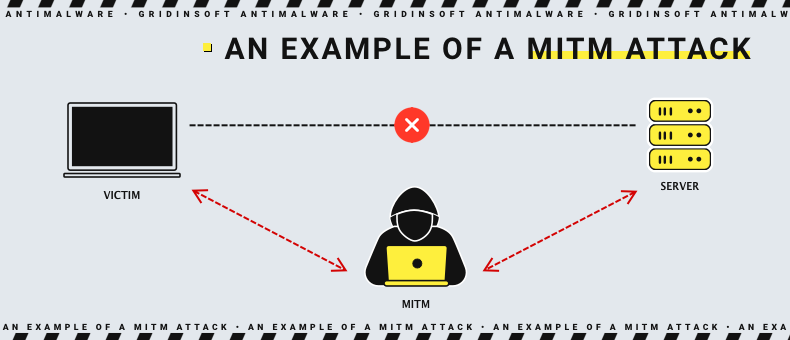

Suponha que o usuário final se conecte manualmente ao gêmeo maligno ou que seu computador selecione automaticamente o AP falso. Nesse caso, o gêmeo malvado se torna o ponto sem fio padrão para seu dispositivo. O o ataque pode incluir um man-in-the-middle (MITM) ataque. Esse ataque permite que a pessoa que controla o ponto de acesso espione os usuários e roubar suas credenciais ou outras informações confidenciais.

Finalmente, um AP falso pode ser usado em um golpe de phishing. Nesse caso, as vítimas se conectarão ao gêmeo do mal e serão redirecionado para o site de phishing. Em seguida, solicitará que eles insiram seus dados confidenciais, como nome de usuário e senha, e claro, eles serão enviados diretamente para o hacker.

Qual é um exemplo de ataque de gêmeos malignos?

Vamos dar uma olhada no esquema clássico do aeroporto. Você mal pode esperar para voltar a ficar on-line após o voo e postar fotos frescas de uma xícara de café na frente da janela do avião. Em muitas telas ao redor do terminal, você vê o nome e a senha do SSID Wi-Fi do aeroporto. Abrindo a seção Wi-Fi em seu telefone, você vê várias redes Wi-Fi com o mesmo nome. Claro, você escolhe se conectar àquele com o sinal mais forte, apesar do “Inseguro” rótulo. Vale ressaltar que alguns dispositivos exibem apenas um ponto de acesso na lista se vários pontos de acesso contiverem SSIDs idênticos. Tudo parece bem. A rede é legítima porque a senha funciona sem problemas.

No entanto, você acabou de se conectar a uma rede gêmea do mal. Usando as informações de Wi-Fi disponíveis exibidas no aeroporto, o hackers implantaram uma rede inteira, criando um ponto de acesso com nome SSID e senha idênticos. Para conseguir um sinal forte e um alcance mais excelente, hackers podem usar Wi-Fi Abacaxi, deliberadamente instalado mais perto dos saguões de desembarque. Wi-Fi Abacaxi é um produto de alguns caras empreendedores que encomendou um roteador Wi-Fi chinês com duas interfaces sem fio e uma com fio, escreveu firmware baseado em OpenWRT para ele e o encheu de utilitários de hacking e análise de tráfego. No entanto, golpistas podem usar quase qualquer dispositivo, incluindo telefones, notebooks, roteadores portáteis, e comprimidos. Através de uma rede Wi-Fi, um invasor pode ver tudo o que você faz e entrar online, incluindo informações como o número da sua conta bancária e senhas.

Como proteger o dispositivo dos ataques do Evil Twin

Ataques gêmeos malignos podem ser difíceis de identificar. No entanto, existem algumas etapas que você pode seguir para se manter seguro ao se conectar a redes Wi-Fi públicas:

Use seu próprio ponto de acesso.

A maneira mais fácil de se proteger desse ataque é usar seu ponto de acesso em vez de uma rede Wi-Fi pública. Isso garante que você esteja sempre conectado a uma rede segura e evita que hackers acessem seus dados. Defina uma senha para manter seu ponto de acesso privado.

Não use pontos de acesso Wi-Fi inseguros.

Ao conectar-se a uma rede pública, evite pontos de acesso abertos marcados “Inseguro.” Redes desprotegidas carecem de recursos de segurança, como criptografia de tráfego, então redes gêmeas malvadas quase sempre carregam esta designação. Além disso, os hackers geralmente dependem de pessoas que não prestam atenção e não se conectam às suas redes, ignorando os riscos.

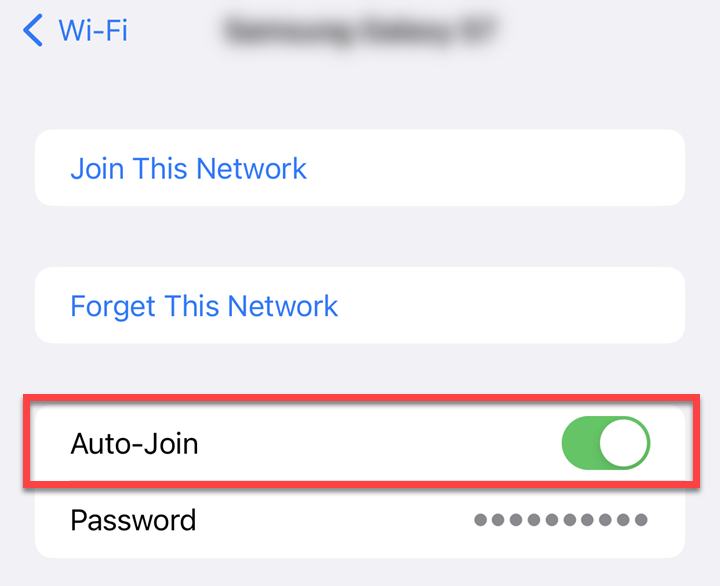

Desligue a conectividade automática.

Por padrão, seu dispositivo tem a conexão automática ativada. Ele se conectará automaticamente a qualquer rede que você já usou assim que estiver ao seu alcance. Isso pode ser perigoso, especialmente se você se conectou inadvertidamente a uma rede falsa no passado. Preste atenção em quais redes você está se conectando, e desligue a conexão automática a redes públicas ou aquelas às quais você não gostaria de se conectar automaticamente.

Nunca faça login em contas pessoais em uma rede Wi-Fi pública.

Você deve evitar fazer login em contas pessoais ou transmitir informações confidenciais ao usar redes Wi-Fi públicas. Hackers podem interceptá-lo se você transferi-lo enquanto se conecta à rede gêmea do mal. Portanto, evite fazer login em qualquer conta para proteger suas informações pessoais. Além disso, as configurações de segurança das redes públicas são muitas vezes abaixo da média, como uma pessoa que faz a configuração pode simplesmente ignorar os perigos. Isso pode levar a rachaduras mais sofisticadas, que exigem uma tática diferente para combater.

Use uma VPN.

Uma VPN pode ajudar a protegê-lo de muitos ataques, incluindo um ataque de gêmeos malvados, criptografando seus dados antes que eles saiam do seu dispositivo. Quando você executa um aplicativo VPN, ele criptografa sua atividade online antes de ser enviado para a rede, impedindo que um hacker o leia.

Evite sites não HTTPS

Ao usar a rede pública e além, visite sites HTTPS. Esses sites oferecer criptografia ponta a ponta que impede que hackers rastreiem suas atividades enquanto os usam. HTTPS é muito advanced and secure version of HTTP que permite criar muitas transações seguras criptografando todas as comunicações usando TLS. Isso ajuda a proteger informações potencialmente confidenciais contra roubo.

Use autenticação de dois fatores

Usando autenticação de dois fatores para suas contas é provavelmente a melhor maneira de impedir que hackers os acessem. Por exemplo, suponha que um hacker tenha obtido acesso à sua conta. Mas então, graças à autenticação de dois fatores, eles não conseguirão fazer login em sua conta porque eles não podem acessar o código de confirmação.