Hoje, no mundo em constante mudança das ameaças cibernéticas, os invasores sempre procuram novas maneiras de obter mais benefícios com menos esforço. Recentemente, pesquisadores encontraram um exemplo disso e chamou isso de proxyjacking com fins lucrativos.

O que é proxyjacking?

O proxyjacking é o uso ilegal da largura de banda da vítima por um invasor para seu próprio bem. O processo mais próximo do proxyjacking é chamado de criptojacking. Envolve um invasor usando ilegalmente a energia do dispositivo da vítima para extrair criptomoeda. Não há nada de novo sob o sol, e embora o proxyjacking já exista há algum tempo, é só agora que os invasores começaram a usá-lo de forma tão descarada para obter lucro.

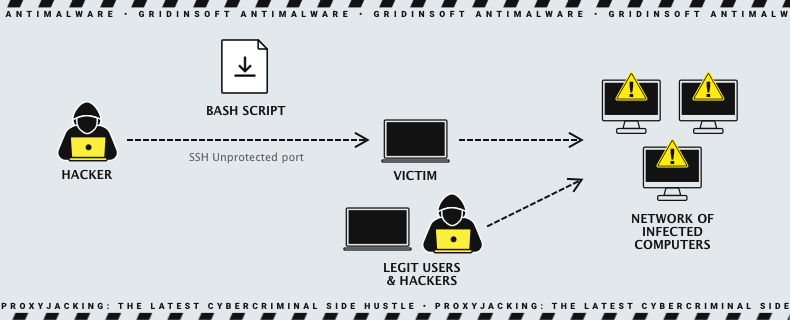

Em primeiro lugar, os cibercriminosos podem usar servidores proxy para encobrir seus rastros. Isto torna difícil rastrear as suas acções ilícitas até à sua origem, rotear o tráfego malicioso através de vários nós ponto a ponto antes de chegar ao seu destino final. Especialistas descobriram que criminosos com motivação financeira atacam ativamente servidores SSH vulneráveis. Eles pretendem transformá-los discretamente em uma rede proxy, que eles então alugam para outros criminosos. Porque o proxyjacking tem pouco ou nenhum efeito na estabilidade e no uso geral do sistema, é mais difícil detectar.

Mergulhando nos detalhes

Especialistas descobriram esses ataques em junho 8, 2023, depois que hackers estabeleceram múltiplas conexões SSH com honeypots gerenciados pela Equipe de Resposta de Inteligência de Segurança (SUPERFÍCIE). Conectando-se a um dos servidores SSH vulneráveis, os hackers implantaram um script Base64 Bash que adicionou sistemas hackeados ao Honeygain ou Peer2Profit. O script também implantou um contêiner, baixando imagens Peer2Profit ou Honeygain Docker e eliminando concorrentes’ containers, se algum foi encontrado. Além disso, pesquisadores encontraram mineradores de cryptojacking, explorações, e ferramentas de hacking usadas para armazenar o script malicioso no servidor comprometido. Em outras palavras, os invasores mudaram para o proxyjacking ou o usaram para gerar renda passiva adicional. Agora vamos explicar em detalhes como isso aconteceu.

1. Penetração

Controlando um honeypot, especialistas poderiam monitorar as ações dos invasores who used encoded Bash scripts. Os atacantes utilizaram uma técnica dupla de codificação Base64 para ocultar suas atividades. No entanto, os pesquisadores decodificaram com sucesso o script e obtiveram informações sobre os métodos de proxyjacking do invasor. Através de uma análise cuidadosa, eles poderiam entender as operações pretendidas do invasor.

2. Implantando

Por isso, o sistema comprometido se transforma em um nó na rede proxy Peer2Profit. Agora está usando a conta especificada por $PACCT como o afiliado que se beneficiará da largura de banda compartilhada. O mesmo foi descoberto para uma instalação Honeygain logo após. O script foi projetado para ser discreto e robusto, tentando operar independentemente do software instalado no sistema host. O script começa definindo algumas funções para uso posterior, incluindo uma implementação básica de curl. Isso é então usado na segunda função para baixar uma versão real do curl (hospedado no servidor de distribuição como “csdark.css”). Se curl não estiver presente no host da vítima, o invasor faz o download em seu nome, pois tudo é necessário para que este esquema funcione.

3. Análise de arquivo

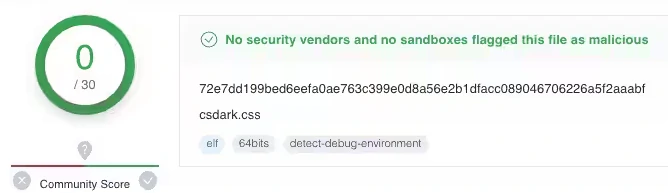

A análise mostra é uma versão curl básica sem modificações significativas. No entanto, pode ter recursos adicionais, mas não existe nenhuma evidência de dano. No entanto, a capacidade de observar a origem do artefato explica fazia parte de um esquema de proxyjacking. Enfatiza a importância de identificar todos os artefatos incomuns. Próximo, o invasor cria uma função que se move para um local gravável e executável. Se nenhum diretório apropriado for encontrado, o executável termina.

4. Eliminando concorrentes

O script tem uma função final que configura o bot. No entanto, esta função é comentada no script principal e substituída por um código possivelmente mais eficaz. A maior parte da ação acontece no resto do código, com algumas partes editadas. O roteiro começa por verificando se seu contêiner já está em execução e, em seguida, elimina todos os contêineres rivais que também compartilham largura de banda. Este processo é repetido para garantir que nenhum outro contêiner rival esteja funcionando.

Servidor de distribuição

Pesquisadores rastrearam um ataque e descobriram um servidor web comprometido na Líbia que distribuiu componentes para ataques. O servidor tinha componentes desatualizados e sem manutenção, incluindo uma biblioteca chamada metro-bootstrap. Três arquivos foram modificados pela última vez em 2014, enquanto arquivos mais recentes sugeriam que o servidor havia sido comprometido. Os pesquisadores usaram `wget -r` para baixar todos os arquivos para análise. O arquivo csdark.css foi carregado, seguido por metro-bootstrap.min.xcss, e então vksp, que mais tarde foi descoberto ser um cripto-minerador específico para Linux chamado perfcc. A análise revelou que vksp continha um utilitário de mineração de criptografia, explorações, e ferramentas de hacking. Isso sugere um pivô ou complementação do cryptojacking com proxyjacking. Hospedado no mesmo site, esses executáveis fornecem provas de atores que irão capitalizar esta estratégia de monetização.

Por que eles fazem isso?

Nesta campanha, Peer2Profit e Honeygain foram os dois esquemas de monetização de proxy P2P descobertos. Ambos têm imagens públicas do Docker com mais de 1 milhões de downloads. Infelizmente, algumas empresas potencialmente sem escrúpulos usam esses proxies para coleta de dados e publicidade, mesmo que sejam tecnicamente legítimos. Algumas empresas permitem que os usuários vejam precisamente como seu tráfego está sendo usado. Embora estas aplicações não sejam inerentemente prejudiciais e sejam comercializadas como serviços voluntários que oferecem compensação em troca da partilha de largura de banda de Internet não utilizada, algumas empresas não conseguem verificar adequadamente a origem dos IPs em sua rede. Às vezes, eles até sugerem instalar o software em computadores de trabalho, o que é arriscado.

Como evitar o proxyjacking?

Inicialmente, um servidor proxy é perfeitamente legítimo. Cada usuário é livre para fornecer largura de banda para qualquer finalidade. No entanto, se este processo ocorrer sem o conhecimento do usuário, torna-se um crime cibernético. Prevenir coisas indesejadas não é tão difícil quanto pode parecer à primeira vista. Basta ter cautela ao usar a Internet e seguir as seguintes recomendações:

- Use senhas fortes. A strong password é a primeira linha de defesa. Portanto, recomendamos usar um gerador de senha para criar uma senha forte. Também, você deve evitar repetir a mesma senha em sites diferentes.

- Use autenticação de dois fatores. Suponha que sua primeira linha de defesa esteja caída. Nesse caso, 2FA não permitirá que o invasor entre mais porque ele não consegue acessar o código de confirmação.

- Instale todas as atualizações de sistema operacional e software regularmente. As atualizações de software são patches para vulnerabilidades através das quais os invasores também podem se infiltrar no seu dispositivo.

- Use soluções antimalware avançadas. Embora uma ferramenta básica de segurança satisfaça a maioria das necessidades do usuário médio, você pode usar uma ferramenta anti-malware avançada. É um ótimo complemento para o Windows Protector e protegerá seu dispositivo contra vários ataques.