Uma violação de segurança é um acesso não autorizado a um dispositivo, rede, programa, ou dados. As violações de segurança resultam da violação ou violação dos protocolos de segurança da rede ou do dispositivo. Vamos ver o tipos de violações de segurança, a maneira como eles acontecem, e métodos para neutralizar violações de segurança.

O que é uma violação de segurança?

Em primeiro lugar, vamos dar uma olhada nas definições. Uma violação de segurança ocorre quando um intruso ignora mecanismos de segurança e obtém acesso aos dados, aplicativos, redes, ou dispositivos. Apesar de suas estreitas relações, há uma diferença entre violações de segurança e violações de dados. Uma violação de segurança tem mais a ver com obter acesso como tal – como invadir a casa de alguém. Por outro lado, os resultados da violação de dados de uma violação de segurança – já que esta pode ter como objetivo outras tarefas além do vazamento de dados. Em vez disso, é uma consequência específica de violações de segurança.

Quais são os tipos de violações de segurança?

Os atores da ameaça podem criar uma violação de segurança de diferentes maneiras, dependendo de sua vítima e intenções. Aqui estão os três mais importantes.

1. Injeção de malware

Os cibercriminosos muitas vezes employ malicious software para se infiltrar em sistemas protegidos. Vírus, spyware, e outros softwares maliciosos são transmitidos por e-mail ou baixados da Internet. Por exemplo, você pode receber um e-mail que contém um anexo – geralmente, um documento do MS Office. Além disso, abrindo esse arquivo can end up infecting your PC. Você também pode baixar um programa malicioso da Internet sem abordagens complicadas. Muitas vezes hackers terão como alvo seu computador para conseguir dinheiro e roubar seus dados, que eles podem vender na Darknet ou em outros locais apropriados.

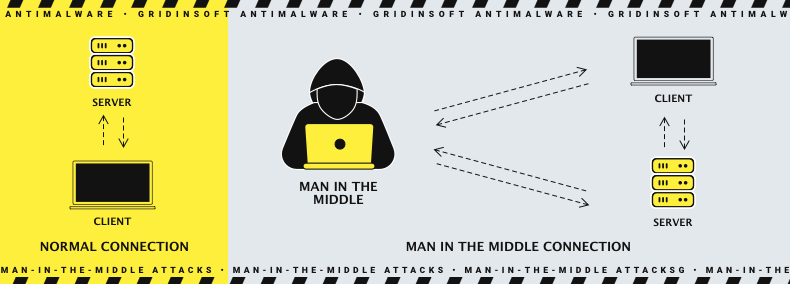

2. Ataque man-in-the-middle

Como o nome diz, a rota do agressor está no meio. Agora vamos determinar o que isso significa. Além disso, o hacker pode interceptar comunicações entre duas partes, o que resulta em um party receiving a false message, ou todo o registro de comunicação pode ser comprometido. Esse tipo de ataque é frequentemente realizado devido a equipamentos de rede hackeados, como um roteador. No entanto, alguns exemplos de malware também podem servir para esse propósito.

3. Ameaça interna

Ameaça interna é o perigo de uma pessoa de dentro da empresa usar seus posição para utilizar seu acesso autorizado cometer um crime cibernético. Este dano pode incluir ataques maliciosos, negligente, ou ações acidentais que afetam negativamente a segurança da organização, confidencialidade, ou disponibilidade. Outras partes interessadas podem achar esta definição geral mais apropriada e valiosa para a sua organização. CISA define um insider ameaça como o perigo de que um insider faça uso indevido, consciente ou inconscientemente, de seu acesso autorizado. Faz isso prejudicar a missão do departamento, recursos, pessoal, instalações, Informação, equipamento, redes, ou sistemas. Este perigo pode ser manifestado através dos seguintes comportamentos de pessoas de dentro:

- Corrupção, incluindo a participação no crime organizado transnacional

- Terrorismo

- sabotar

- Divulgação não autorizada de informações

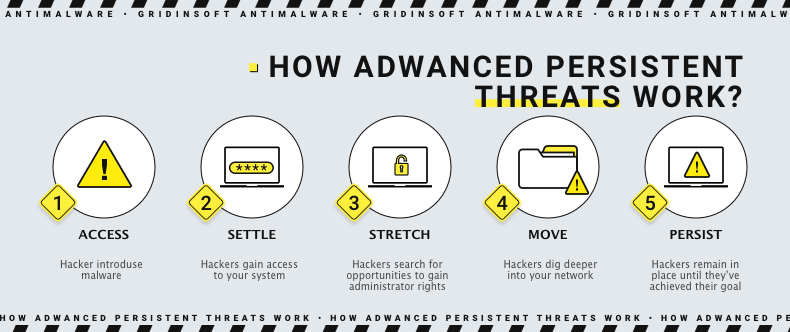

4. Ameaça persistente avançada

Uma ameaça persistente avançada é um ataque cibernético persistente que emprega táticas avançadas para permanecer sem ser detectado em uma rede por um longo período de tempo para roubar informações.. Um ataque APT é meticulosamente planejado e executado para se infiltrar em uma organização específica, contornar as medidas de segurança existentes e permanecer sem ser detectado. Também Ataques APT são mais complexos e exigem um planejamento mais avançado do que os ataques cibernéticos tradicionais. Os adversários são normalmente bem financiados, equipes experientes de cibercriminosos que têm como alvo organizações com alto valor. Eles dedicaram tempo e recursos significativos para investigar e identificar vulnerabilidades dentro da organização.

Exemplos de violações de segurança

Violações recentes de alto perfil incluem:

- Facebook: Em 2021, as informações pessoais de mais de meio bilhão de usuários do Facebook vazaram, incluindo números de telefone, datas de nascimento, Localizações, endereço de e-mail, e mais. Como resultado, o ataque foi uma exploração de dia zero que permitiu que hackers coletassem uma grande quantidade de dados dos servidores da empresa.

- Equifax: Em 2017, a agência de crédito dos EUA Equifax sofreu uma violação de segurança por meio de uma vulnerabilidade de software de terceiros semelhante à exploração EternalBlue. Os fraudadores obtiveram acesso às informações pessoais de mais de 160 Milhões de pessoas; este é considerado um dos crimes cibernéticos de roubo de identidade mais significativos até hoje.

- Yahoo!: Em 2016, 200 milhão Yahoo users were active. Uma programação de nomes de usuário e senhas para contas da Amazon postadas à venda na dark web. Yahoo! A empresa culpou a violação “hackers patrocinados pelo estado,” quem poderia manipular dados de cookies para obter acesso a contas de usuários.

- eBay: Em 2014, sofreu uma grave violação de segurança, resultando na divulgação generalizada de informações pessoais.

Como ajudar a proteger-se contra uma violação de segurança

Monitore suas contas e dispositivos

Depois de um incidente de segurança, monitore de perto suas contas e dispositivos em busca de qualquer atividade incomum. Se alguém estiver presente, peça ao administrador do site para suspender sua conta e ajudar a prevenir o ator da ameaça de acessá-lo.

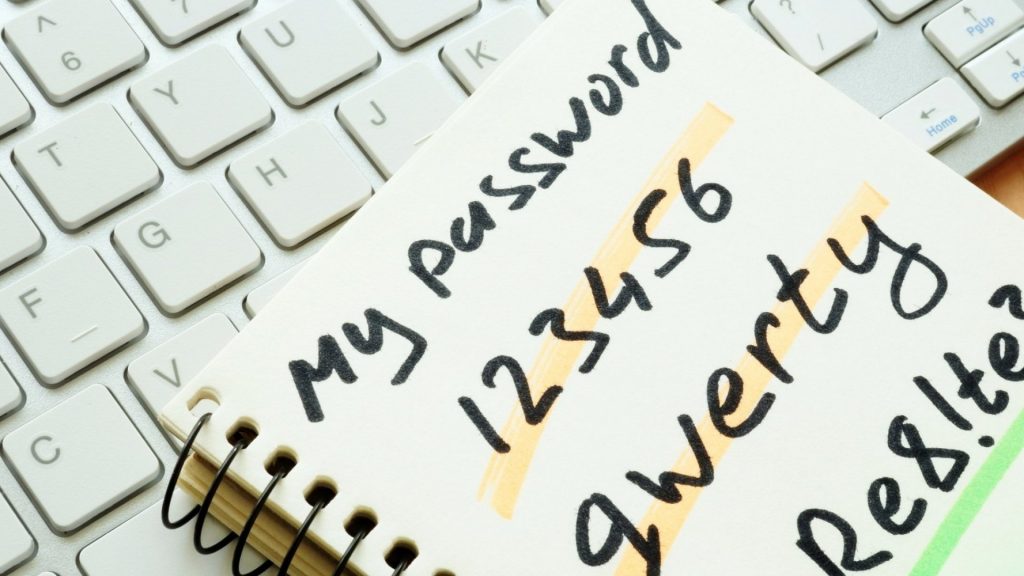

Altere suas senhas

Choose complex passwords em todos os dispositivos que precisam de configuração. Certifique-se de prestar atenção especial aos roteadores e utilizar Wi-Fi público. Lembre-se de atualizar sua senha com frequência. A senha deve incluir todas as letras maiúsculas e minúsculas, números, e caracteres especiais.

Entre em contato com sua instituição financeira

Entre em contato com seu banco imediatamente para evitar transações fraudulentas se seu cartão de crédito ou outras informações financeiras forem comprometidas. Eles podem dizer qual é o problema e como corrigi-lo. Às vezes, pode levar algum tempo para resolver problemas com seu cartão. O melhor a fazer nesses casos é bloqueie seu cartão para que fraudadores não possam sacar dinheiro com isso.

Execute uma verificação antivírus

Se alguém obteve acesso ao seu computador ou rede doméstica, eles podem estar infectados com malware. Use um confiável software antivírus para identificar e remover quaisquer ameaças que possam estar presentes. Execute uma verificação inicial para determinar se o seu computador tiver algum problema ou bug. Dependendo da verificação que você executa, pode levar algum tempo para a verificação ser concluída. O padrão é executar uma verificação rápida. A varredura padrão é recomendada, mas demora mais.

Relate o incidente às autoridades competentes

Entre em contato com a agência local de aplicação da lei se você foi vítima de roubo de identidade ou fraude. Eles irão ajudá-lo nas etapas necessárias para recuperar o controle sobre suas contas.

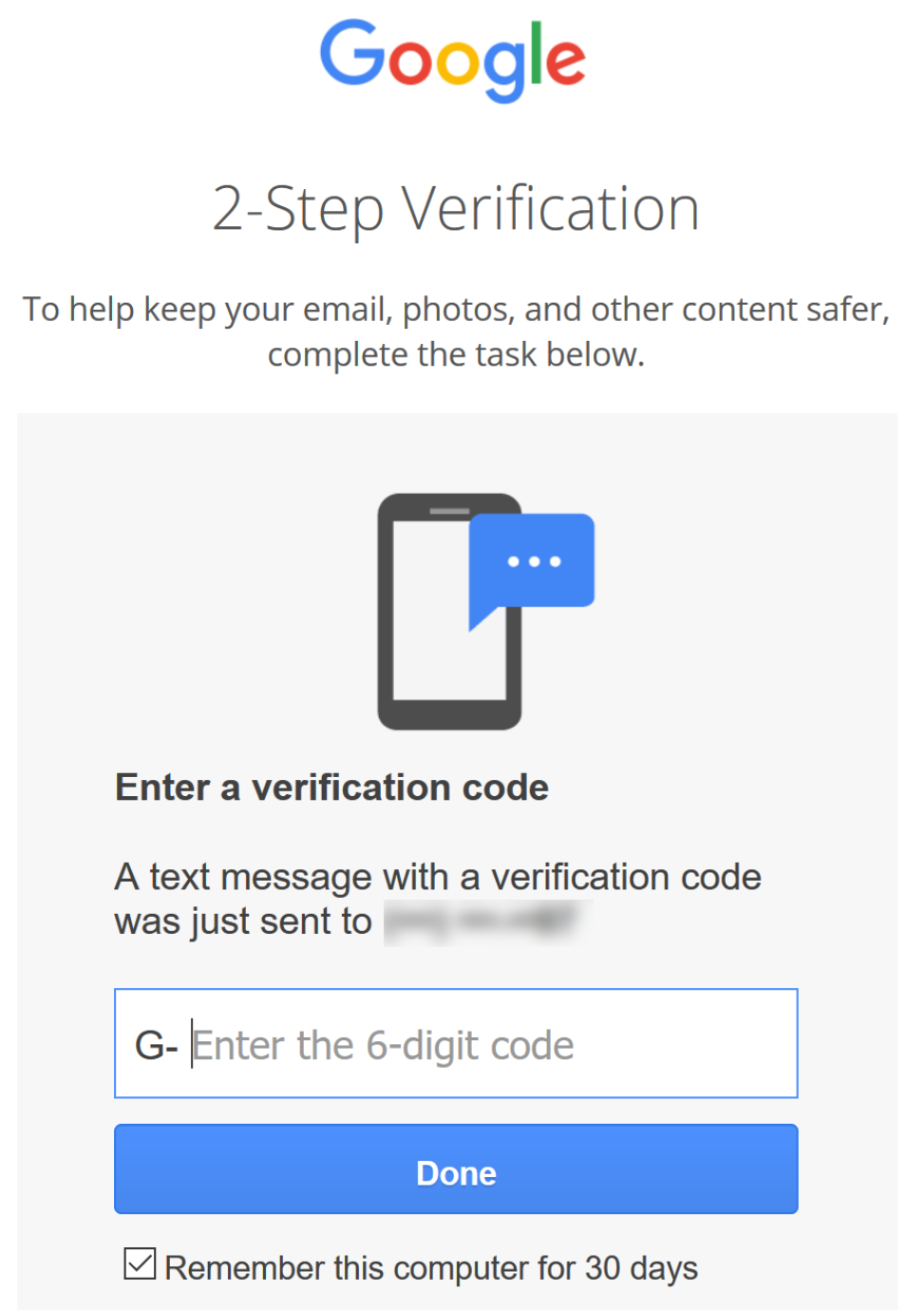

Você deveria saber disso evitar qualquer ataque é possível se você tomar as medidas adequadas para se proteger. Isso requer a criação de senhas fortes, usando autenticação de dois fatores, e acompanhar suas credenciais com um gerenciador de senhas forte.

Uma boa higiene digital também inclui usando segurança e privacidade abrangentes software para evitar que ameaças se infiltrem em seus dispositivos e proteja seus dados. Isso torna mais difícil para hackers entrarem no seu dispositivo, obtenha seus dados, e vendê-lo em paywalls de terceiros.