Especialistas em segurança da informação da PRODAFT publicaram os resultados de uma investigação sobre o grupo Wizard Spider, que está supostamente associado aos grupos de hackers Grim Spider e Lunar Spider.

O Aranha Feiticeira grupo, possivelmente de origem russa, gerencia uma infraestrutura de “um conjunto complexo de subcomandos e grupos, controla um grande número de dispositivos hackeados, e utiliza um fluxo de trabalho altamente desenvolvido para garantir segurança e um alto ritmo de trabalho.”

Deixe-me lembrá-lo de que também informamos que Vazou Conti códigos-fonte de ransomware foram usados para atacar autoridades russas, e também isso Ofertas do Departamento de Estado $1 milhões para informações sobre hackers russos.

Agora várias campanhas cibercriminosas costumam usar um modelo de negócios que inclui a contratação dos melhores especialistas e a criação de uma base financeira para depósito, transferir e branquear rendimentos para obter lucro ou trabalhar no interesse do Estado. Aranha Feiticeira, de acordo com este modelo, investe parte dos lucros no desenvolvimento, investindo em ferramentas, software e contratação de novos especialistas. De acordo com o relatório, o grupo possui “centenas de milhões de dólares em ativos.”

Wizard Spider se concentra em comprometer redes corporativas e “tem uma presença significativa em quase todos os países desenvolvidos do mundo, bem como muitas economias emergentes.” As vítimas do grupo incluem empresas de defesa, empresas corporativas, fornecedores de equipamentos, hospitais e empresas de infraestrutura.

Os ataques do Wizard Spider começam com spam e phishing usando proxy QBot e SystemBC. O grupo também pode se infiltrar na empresa por meio de e-mails comprometidos entre funcionários do BEC. (Compromisso de e-mail comercial, BEC) esquemas.

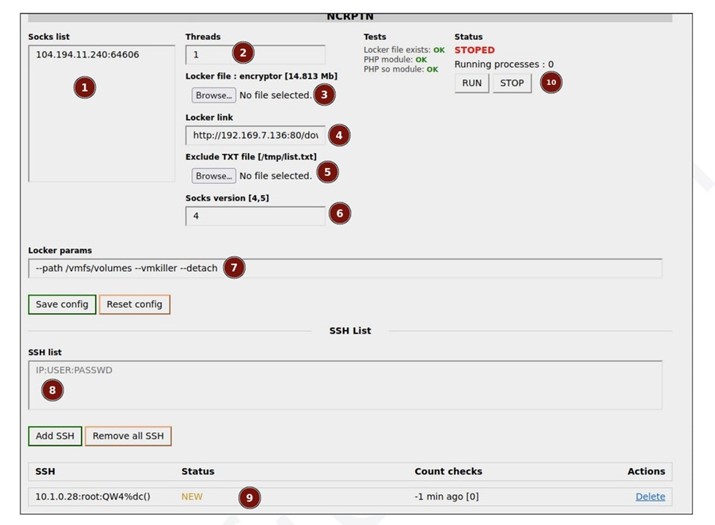

Depois de obter acesso ao sistema, o grupo pode implantar Golpe de Cobalto e tentar obter direitos de administrador de domínio. Depois que o malware Conti for implantado e os computadores e servidores hipervisores estiverem criptografados, o hacker pode exigir um resgate da vítima. Dispositivos comprometidos são gerenciados através do painel de controle.

Wizard Spider usa VPNs e servidores proxy para ocultar seus rastros. O grupo investiu em sistemas VoIP e em funcionários que ligam para as vítimas e as intimidam para que paguem resgate.

O Sekhmet, Labirinto, e Ryuk grupos usaram essas táticas assustadoras no passado. Coveware suspeita que tal “Central de Atendimento” o trabalho pode ser terceirizado para cibercriminosos, já que os modelos e scripts usados geralmente são os mesmos.

Outra ferramenta notável é a estação de hack Wizard Spider. Um conjunto especial armazena hashes quebrados e lança invasores para obter credenciais de domínio e outras formas de hashes.

A emissora também informa a equipe sobre o status do hack. Há atualmente 32 usuários da estação ativa. Também, foram encontrados vários servidores contendo um cache com táticas, métodos, explorações, informações sobre carteiras criptografadas e arquivos ZIP criptografados com notas de grupos atacantes.