Hackers usam uma vulnerabilidade no plugin WooCommerce Payments WordPress amplamente usado para obter privilégios de qualquer usuário, incluindo administrador, em sites vulneráveis.

Pagamentos WooCommerce é um popular WordPress plugin que permite que sites aceitem cartões de crédito como forma de pagamento em lojas WooCommerce. De acordo com estatísticas oficiais, o plugin acabou 600,000 instalações ativas.

Por falar nisso, escrevemos que este plugin foi reconhecido como um dos mais vulneráveis, e também informou que Loja Woocommerce foi atacada por web skimmers. Deixe-me também lembrá-lo de muito fresco ataques ao Elementor Pro plugar.

Em março deste ano, os desenvolvedores lançou uma versão atualizada do plugin (5.6.2), que eliminou a vulnerabilidade crítica CVE-2023-28121. A vulnerabilidade afetou a versão WooCommerce Payment 4.8.0 e superior e foi corrigido nas versões 4.8.2, 4.9.1, 5.0.4, 5.1.3, 5.2.2, 5.3.1, 5.4.1, 5.5.2 e 5.6.2.

Como a vulnerabilidade permite que qualquer pessoa se faça passar por administrador do site e assuma o controle total do WordPress, a empresa por trás do desenvolvimento do CMS, Automático, atualizações forçadas em centenas de milhares de sites que executam o popular sistema de pagamento.

Em seguida, os criadores do WooCommerce afirmaram que não tinham dados sobre ataques a esta vulnerabilidade, mas especialistas em segurança da informação alertaram que devido à natureza crítica do erro, hackers certamente estariam interessados nisso.

Agora pesquisadores de Segurança RCE analisaram o assunto e publicaram um relatório técnico sobre CVE-2023-28121 no blog deles, explicando exatamente como a vulnerabilidade pode ser explorada.

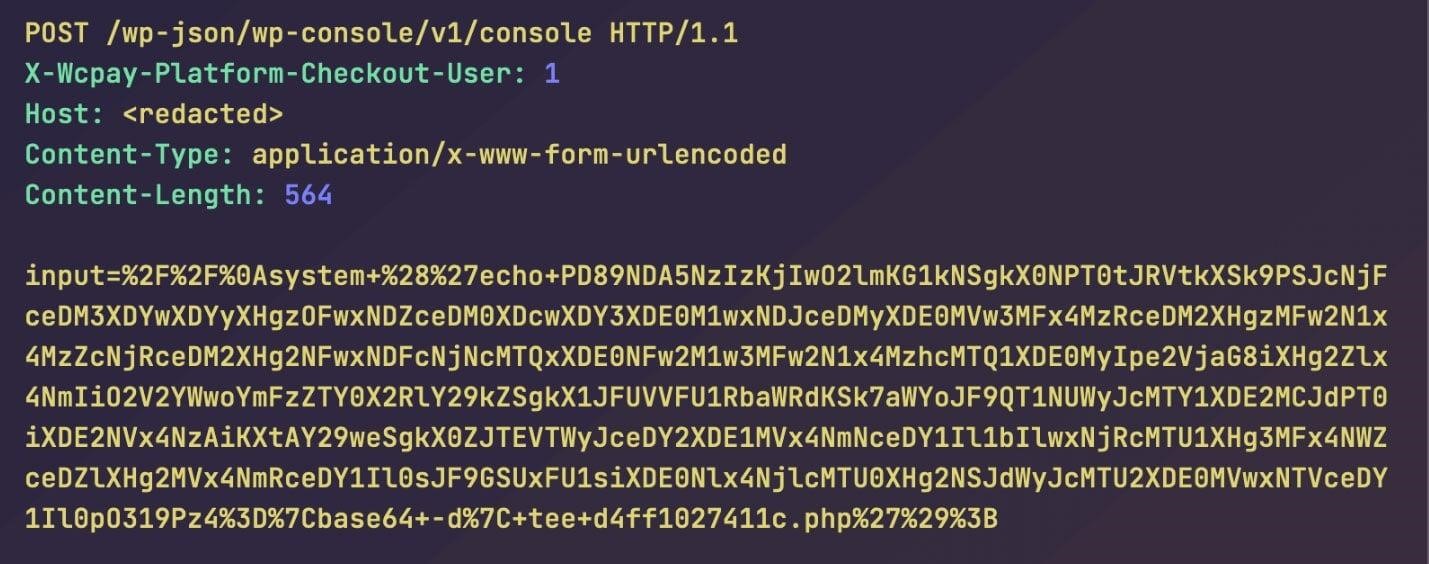

Os invasores podem simplesmente adicionar X-WCPAY-PLATFORM-CHECKOUT-USER ao cabeçalho da solicitação e defini-lo como o ID do usuário da conta que desejam mascarar., Especialistas dizem. Dado este cabeçalho, WooCommerce Payments tratará a solicitação como se viesse do ID especificado, incluindo todos os privilégios desse usuário.

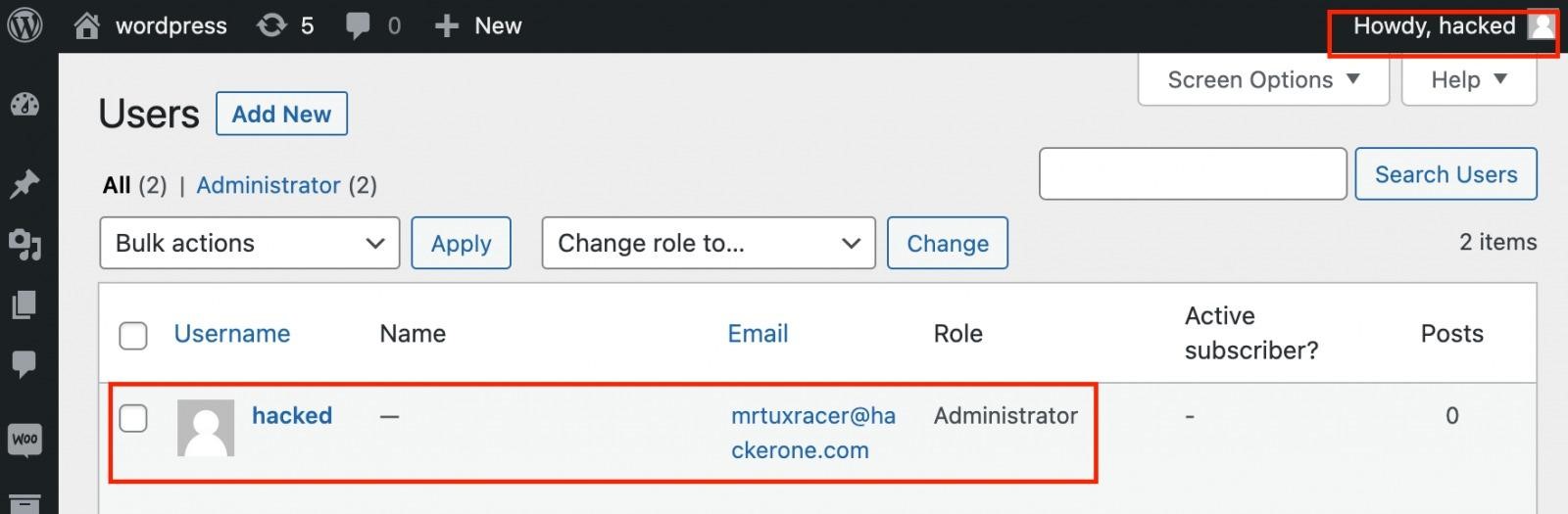

Para sua análise, A RCE Security anexou uma exploração PoC que usa uma vulnerabilidade para criar um novo usuário administrador em sites vulneráveis e permite assumir controle total sobre o recurso.

Como resultado, Empresa de segurança WordPress Cerca de palavras alertou esta semana que os invasores já estão explorando a vulnerabilidade como parte de uma campanha massiva que visa mais de 157,000 sites.

De acordo com os especialistas, os invasores usam a exploração para instalar o Console WP plugin em sites vulneráveis ou crie contas de administrador. Em sistemas onde o WP Console foi instalado, os invasores usaram um plug-in para executar código PHP que instalou um uploader de arquivo no servidor e poderia posteriormente ser usado como backdoor mesmo depois que a vulnerabilidade fosse corrigida.

Para verificar sites WordPress vulneráveis, os invasores tentam acessar o arquivo /wp-content/plugins/woocommerce-payments/readme.txt e, se existe, prossiga para explorar a vulnerabilidade.

Em seu relatório, os pesquisadores compartilharam sete endereços IP a partir dos quais os ataques são realizados, e destacou especialmente o endereço IP 194.169.175.93, que rastejou 213,212 sites.

Os proprietários de sites são incentivados a atualizar o WooCommerce Payment o mais rápido possível, caso ainda não o tenham feito, e para verificar seus recursos em busca de arquivos PHP incomuns e contas de administrador suspeitas, removendo qualquer um que possa ser encontrado.