WordPress lançou versão 6.4.2, abordando uma execução remota crítica de código (RCE) vulnerabilidade. Descoberto pela equipe de segurança do projeto, a vulnerabilidade pode ser potencialmente explorada por agentes de ameaças para execute código PHP arbitrário em sites vulneráveis. WordPress, um sistema de gerenciamento de conteúdo de código aberto amplamente utilizado, atualmente domina 800 milhões de sites, constituindo aproximadamente 45% do total de sites na internet.

Vulnerabilidade RCE do WordPress corrigida

A equipe de segurança do WordPress aconselha os administradores a atualizar para a versão 6.4.2 prontamente, mesmo que a A vulnerabilidade RCE não pode ser explorada diretamente no núcleo. A verificação manual das atualizações concluídas é recomendada para garantir a instalação bem-sucedida do patch.

À luz da vulnerabilidade, empresas de segurança, incluindo Wordfence e Patchstack, oferecer orientação para usuários e desenvolvedores. Wordfence aconselha os usuários a verificar e atualizar manualmente seus sites WordPress para a versão mais recente. Adicionalmente, os desenvolvedores são encorajados a substituir chamadas de função para “unserialize()” com alternativas como codificação/decodificação JSON usando ‘json_encode’ e ‘json_decode’ Funções PHP.

Análise de vulnerabilidade do WordPress

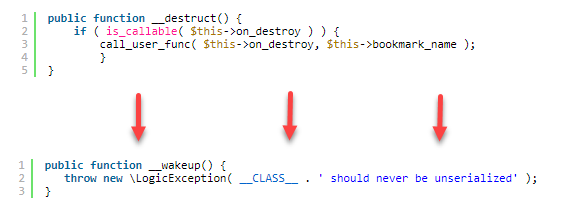

A equipe de segurança identificou uma Programação Orientada a Propriedade (POP) vulnerabilidade de cadeia introduzida no núcleo do WordPress 6.4. Esta vulnerabilidade, enraizado na classe “WP_HTML_Token”, surgiu em um esforço para aprimorar a análise de HTML dentro do editor de blocos. Embora não seja diretamente explorável no núcleo, a equipe de segurança enfatiza o potencial de alta severidade quando combinada com plug-ins específicos, particularmente em instalações multisite.

Uma cadeia POP depende de um invasor controlando todas as propriedades de um objeto desserializado, alcançável através de PHP's “unserialize()”função. Também, a vulnerabilidade expõe a possibilidade de sequestro do fluxo do aplicativo manipulando valores enviados para métodos mágicos como "__wakeup()”. Para explorar esta falha, a Vulnerabilidade de injeção de objeto PHP no site de destino é obrigatório. Pode existir em um plugin ou complemento de tema.

O novo "__wakeup”O método garante que qualquer objeto serializado com a classe WP_HTML_Token lança um erro assim que é desserializado. Isso evita que ” __destruct”Função de execução:

Recomendações

Os usuários do WordPress são incentivados a permanecer vigilantes, implementar medidas de mitigação recomendadas, e siga os canais oficiais para obter as atualizações mais recentes.

É altamente recomendável que você verifique manualmente se o seu site foi atualizado para WordPress 6.4.2. Embora a maioria dos sites deva atualizar automaticamente. Também, é crucial proteja seu site WordPress no cenário de ameaças atual. Para protect your digital assets and yourself, manter-se informado sobre as últimas atualizações de segurança e práticas recomendadas é essencial.