O worm Raspberry Robin usa novas táticas para evitar a detecção e busca confundir os especialistas em segurança se for executado em uma sandbox ou notar ferramentas de depuração.

Para fazer isso, o malware usa cargas falsas, Tendência Micro Especialistas dizem.

Deixe-me lembrá-lo disso Framboesa Robin é um conta-gotas que tem a funcionalidade de um worm, cujos autores vender acesso a redes comprometidas para grupos de extorsão e operadores de outros malwares. Os especialistas já o associaram a grupos de hackers como FIN11 e clop, bem como distribuições de carga útil de Abelha, IcedID e TrueBot.

O primeiro Raspberry Robin foi encontrado por analistas de Canário Vermelho. Na primavera deste ano, soube-se que o malware é distribuído por meio de drives USB (ele infecta dispositivos com malware após clicar no .LNK. arquivo) e está ativo desde pelo menos setembro 2021. A empresa de segurança cibernética Sekoia até observei que em novembro do ano passado, malware usado Qnap Dispositivos NAS como servidores de controle.

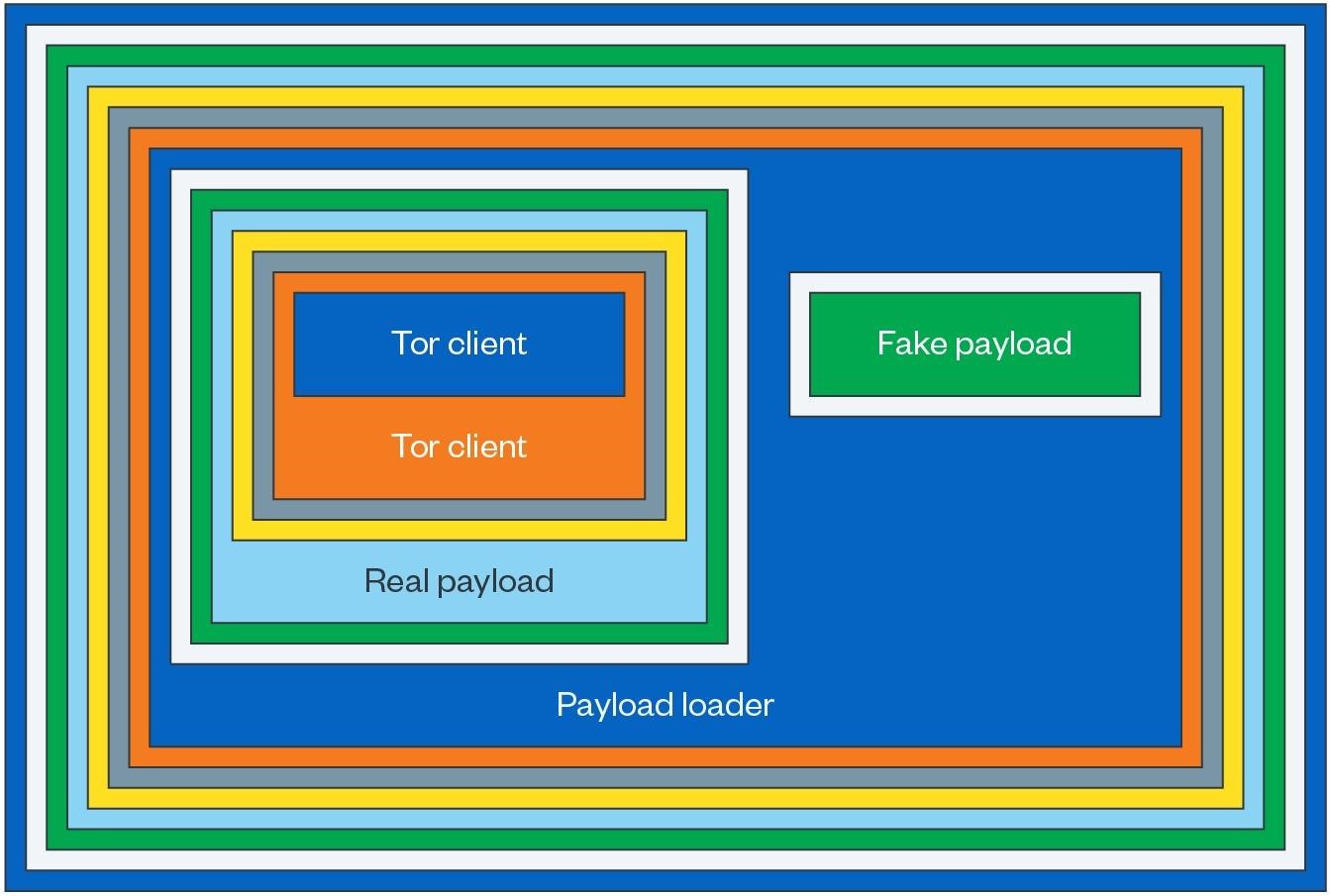

Foi observado anteriormente que o malware é fortemente ofuscado para proteger seu código de antivírus e pesquisadores, e também possui várias camadas contendo valores codificados para descriptografar o próximo.

Para tornar as coisas ainda mais difíceis para os profissionais de segurança, Raspberry Robin recentemente começou a usar diferentes cargas dependendo de como é executado no dispositivo, Pesquisadores da Trend Micro agora relatam. Então, se o malware detectar que está sendo executado em uma sandbox ou tentar analisá-lo, o carregador redefine a carga falsa. Se nada suspeito for encontrado, o verdadeiro malware Raspberry Robin é lançado.

A carga falsa falsa tem duas camadas adicionais: um shellcode com um arquivo PE incorporado e um arquivo PE com o cabeçalho MZ e a assinatura PE removidos. Uma vez executado, ele examina o registro do Windows em busca de sinais de infecção e depois coleta informações básicas sobre o sistema.

O falso então tenta baixar e executar o Assistente de navegador adware para fazer os pesquisadores pensarem que é a carga final. Na verdade, em sistemas verdadeiramente infectados que não levantaram suspeitas no malware, uma carga útil real do Raspberry Robin é carregada com um recurso personalizado integrado Tor cliente para comunicação. O relatório da Trend Micro destaca que mesmo com a carga falsa sendo usada como uma distração, a carga útil real ainda vem com dez níveis de ofuscação, tornando muito mais difícil analisar.

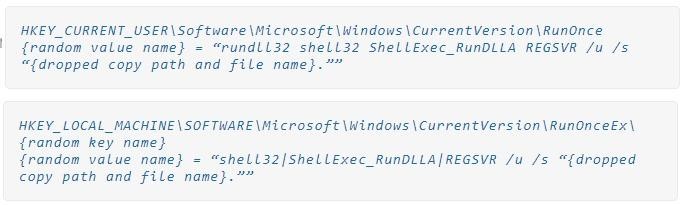

A carga útil real também verifica se o usuário é um administrador na inicialização, e se não, ele usa o ucmDccwCOMMétodo técnica de escalonamento de privilégios em UACMe para obter direitos de administrador. O malware também faz alterações no registro para manter sua presença no sistema entre as reinicializações., usando dois métodos diferentes para isso (para um usuário com e sem direitos de administrador).

O malware então tenta se conectar a endereços Tor codificados e estabelece um canal de comunicação com suas operadoras.. No entanto, o processo do cliente Tor usa nomes que imitam arquivos de sistema padrão do Windows, Incluindo dllhost.exe, regsvr32.exe, e rundll32.exe.

Vale ressaltar que os principais procedimentos são realizados dentro da Sessão 0, aquilo é, em sessão especializada reservada pelo Windows exclusivamente para serviços e aplicações que não necessitam ou não devem interagir com o usuário.

Além disso, o Raspberry Robin ainda se copia para qualquer unidade USB conectada para infectar outros sistemas. Ao mesmo tempo, os pesquisadores acreditam que a campanha atual é mais uma operação de reconhecimento e uma tentativa de avaliar a eficácia de novos mecanismos, e não o estágio inicial de ataques reais.

Deixe-me lembrá-lo de que também escrevemos isso Microsoft Vincula o verme Raspberry Robin ao Corpo do Mal.