Nova ameaça: SeuCyanide Ransomware

Baseado em CMD ransomware SeuCianeto, atualmente em desenvolvimento, foi encontrado e analisado recentemente pelo grupo Trend Micro de pesquisadores de malware. O malware em questão ainda não faz a criptografia dos dados, mas executa quase todo o resto da funcionalidade. Embora YourCyanide contenha muitas funções adicionais, sua genealogia sugere que o programa disputado será principalmente uma cifra de extorsão de BTC, enquanto os outros recursos são secundários.

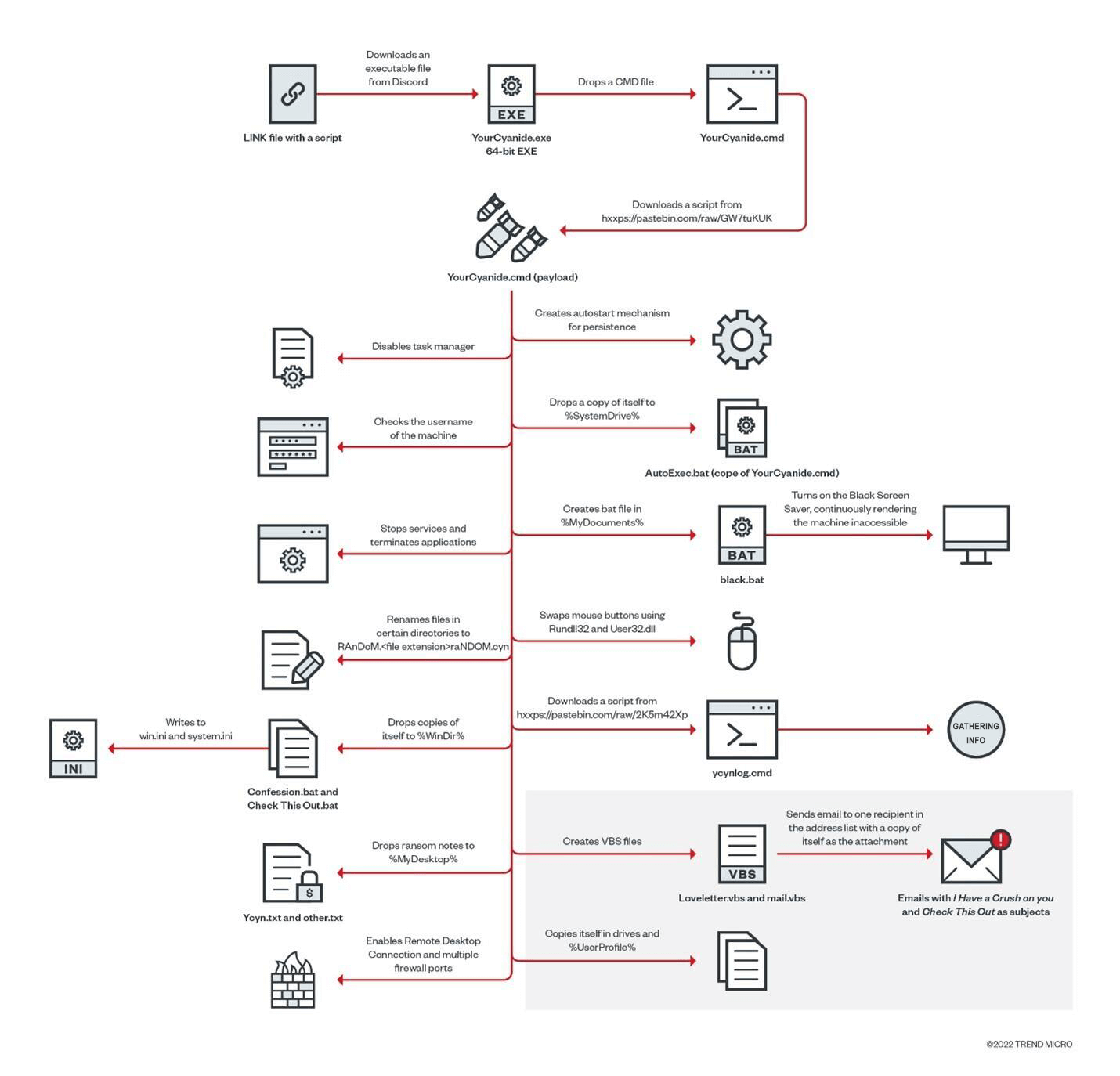

YourCyanide é uma continuação do Vou Copiar – Kekware – kek pop linha de ransomware. Ele contém um conjunto de medidas sofisticadas de autoproteção, qual, em um ponto, inclui até um comando em loop para renderizar uma tela preta para que o usuário não consiga acessar a máquina até que o malware termine sua configuração.

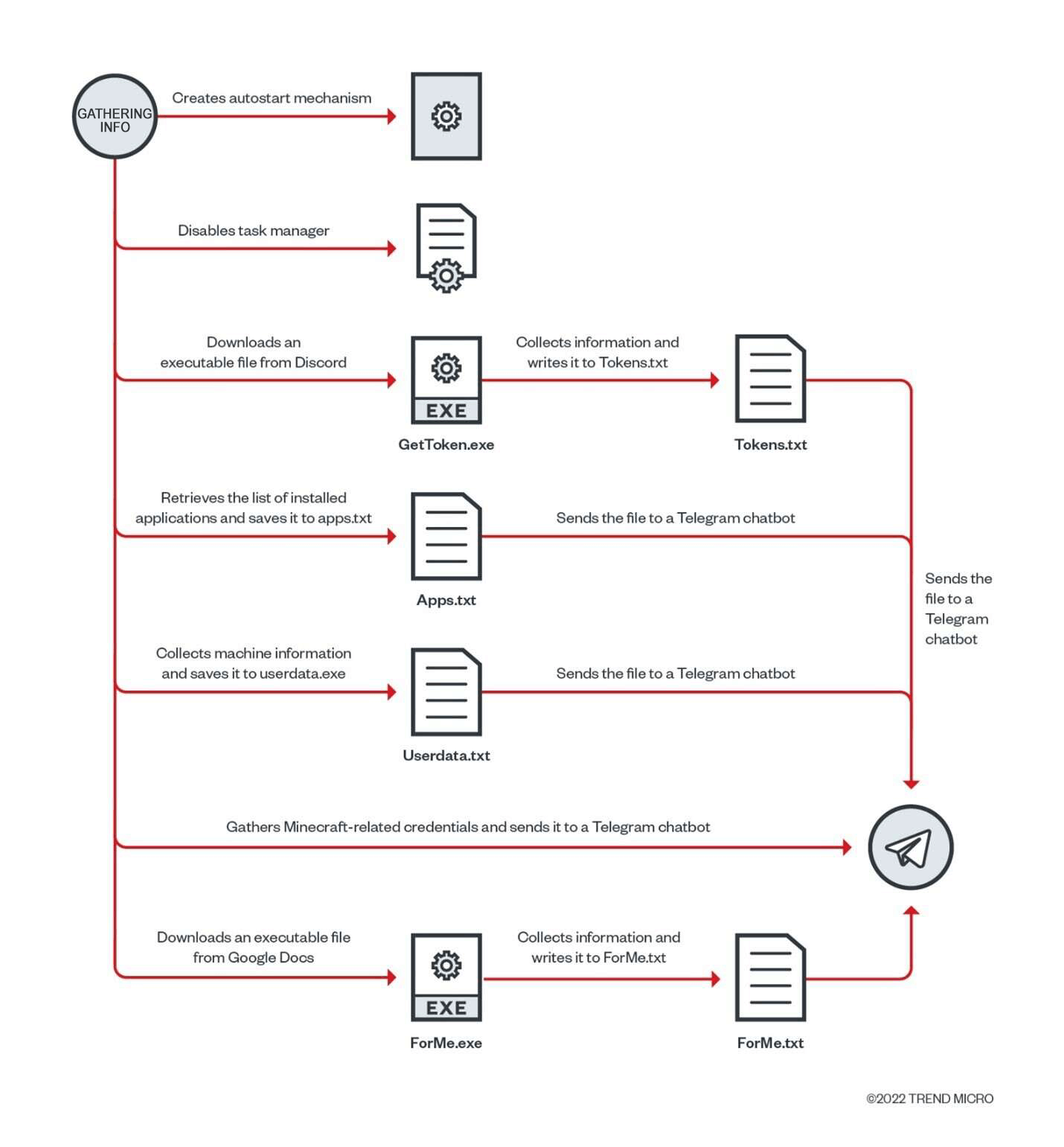

Funções extras incluem coletando diversas informações: a lista de aplicativos em execução, senhas armazenadas no navegador, Credenciais do Minecraft, etc.. Os dados são entregues aos criminosos através de um chatbot do Telegram.

YourCyanide se espalha pela rede via e-mail (cuidado com os assuntos “Tenho uma queda por você” e “Dá uma olhada nisso”) e reescreve suas cópias em todas as unidades disponíveis da máquina da vítima.

Então, tudo começa com um *.arquivo lnk (Atalho do Windows) com um script do PowerShell para baixar um executável que, por sua vez, cria e inicia um arquivo YourCyanide.cmd contendo um script do Pastebin. A subsequente eliminação do malware envolve múltiplas camadas de ofuscação lidas em execução. O intruso desliga o Gerenciador de Tarefas, dificulta as tentativas do usuário de consertar qualquer coisa com um protetor de tela preto recorrente, desativa sistemas antivírus, e até troca botões do mouse.

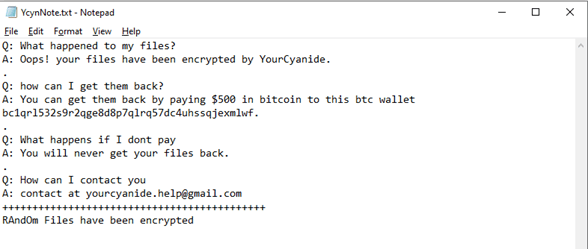

Embora o componente ransomware do YourCyanide ainda esteja sendo desenvolvido, deixar a nota de resgate já faz parte da cadeia de ações do malware. Os arquivos alvo ainda não foram criptografados, mas eles são renomeado para RAnDoM.extensão de arquivo.aleatório.antes. O scanner para novos arquivos a serem criptografados aparentemente ainda não existe.

Um fato interessante: os desenvolvedores deste ransomware obviamente monitoram as atividades dos especialistas em segurança, já que endereços de determinados nomes de máquinas sandbox de pesquisa de malware foram especificados para serem evitados. Se o nome da máquina corresponder a algum dos listados, a implantação de ransomware é interrompida.