Zabbix, uma ferramenta de monitoramento de rede amplamente utilizada em infraestrutura de TI corporativa em todo o mundo, parece ser suscetível a ataques de injeção de SQL. A falha codificada como CVE-2024-22120 afeta todas as versões de 6.0 e pode potencialmente levar à execução remota de código. O pesquisador que detectou a falha já publicou a exploração de prova de conceito, o que significa que a exploração da falha pode acontecer mais cedo ou mais tarde.

Vulnerabilidade do Zabbix SQLi descoberta

Em maio 17, 2024, uma vulnerabilidade grave no utilitário Zabbix foi descoberta. De volta no final de fevereiro do mesmo ano, Máximo Tyukov, o pesquisador de ameaças, publicou uma descrição detalhada de uma falha na página de suporte tópico no site dos desenvolvedores. O próprio Zabbix atribuiu o Classificação CVSS de 9.1, enquanto as classificações oficiais do NVD NIST estão por vir. O relatório é finalizado pelos danos potenciais da exploração bem-sucedida da vulnerabilidade.

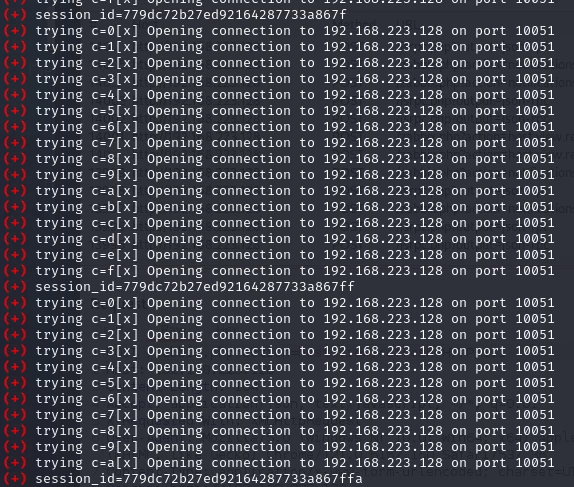

Como aparece no relatório, é muito fácil para explorar a falha. Tudo o que os adversários precisam no início é uma conta com poucos privilégios e acesso a um único host – apenas para poder executar um script de exploração nele. Então, depois de alguns ajustes nos valores relacionados à sessão de login da referida conta, o invasor é capaz de executar a exploração. Levará algum tempo para começar a trabalhar, pois tem um pequeno atraso entre cada ação, para evitar disparar o alarme. Mas depois de cerca 10 minutos, o invasor terá acesso a todo o banco de dados.

Devido à natureza do kit de software Zabbix, o tipo de dados um SQLi pode vazar no processo não tem um valor tremendo. No entanto, informações sobre contagem de servidores, sua carga e status de hardware são um ponto de partida perfeito para reconhecimento. Tendo esses dados, o invasor pode seguir seu caminho para servidores específicos ou mesmo máquinas. Também, como admitiu o pesquisador, a exploração bem-sucedida pode eventualmente levar à execução remota de código. Pode possivelmente exigir algumas ações adicionais, mas ainda - Os RCE são considerados as vulnerabilidades mais perigosas por um bom motivo.

Versões afetadas

A pesquisa original nomeia toda uma série de versões do Zabbix como suscetíveis à exploração. CVE-2024-22120 pode atormentar versões desde 6.0.0, e até mesmo algumas das versões beta do mais novo 7.0. Você pode ver a tabela abaixo:

| Versões vulneráveis | Fixado em |

|---|---|

| 6.0.0 – 6.0.27 | 6.0.28rc1 |

| 6.4.0 – 6.4.12 | 6.4.13rc1 |

| 7.0.0alfa1-7.0.0beta1 | 7.0.0beta2 |

O desenvolvimento de todas essas correções é provavelmente a razão pela qual as informações sobre a falha foram divulgadas. 3 meses para publicar. Os desenvolvedores do Zabbix divulgaram não apenas as informações, mas também patches para todas as versões defeituosas. A etapa óbvia da base de clientes do software – que é bastante grande – é instalar essas atualizações. A publicação da exploração do PoC junto com o relatório deve ser apenas mais um estímulo para fazer isso.