Profissionais de segurança da Unit221b encontraram vulnerabilidades no mecanismo de criptografia do ransomware Zeppelin. Especialistas conseguiram usá-los para criar um descriptografador funcional que eles têm usado desde 2020 para ajudar as empresas vítimas a recuperar arquivos sem pagar um centavo aos invasores. O trabalho foi realizado secretamente para que os hackers não descobrissem vulnerabilidades em seu ransomware.

Unit221b conseguiu hackear o Zeppelin depois de ver operadores de ransomware direcionados a instituições de caridade, organizações sem fins lucrativos e até mesmo hospícios. Análise de malware de Cylance de amora ajudou a empresa a descobrir vulnerabilidades no ransomware.

O que é ransomware Zeppelin?

Zeppelin é uma gangue de ransomware que iniciou suas atividades na primavera de 2019, sob o nome de Vega/VegaLocker. O malware deles também apresentava o nome Jamper, Tempestade e Buran, mas alguns analistas consideram-no um spin-off em vez de uma cópia renomeada. Ao contrário de um grande número de outros grupos de ransomware, eles primeiro visaram países da ex-URSS. Desde o início de 2022, eles mudaram drasticamente sua aparência e optou por evitar países de língua russa. Como a maioria dos outros grupos, Zeppelin usa o modelo ransomware como serviço, portanto, seus desenvolvedores não participam da distribuição. Em vez de, eles oferecem seu “produto” para hackers at different Darknet marketplaces, recebendo um pagamento inicial e uma contribuição por resgate. A principal forma de distribuição que os atores da ameaça escolheram e ainda usam é o malvertising e os ataques watering hole.

Visando geralmente organizações, Zeppelin nunca seguiu a chamada “lista negra” de possíveis alvos. Essa lista é uma seleção acordada de setores que não devem ser atacados – organizações governamentais e sem fins lucrativos, hospitais, organizações humanitárias e infraestrutura educacional. O grupo atacou livremente qualquer tipo de empresa, pedindo um resgate separado para descriptografia de dados e não publicação das informações vazadas. Esta prática, called “double extortion”, às vezes pode aumentar o valor do resgate várias vezes.

Cifra de ransomware Zeppelin hackeada por Unit221b

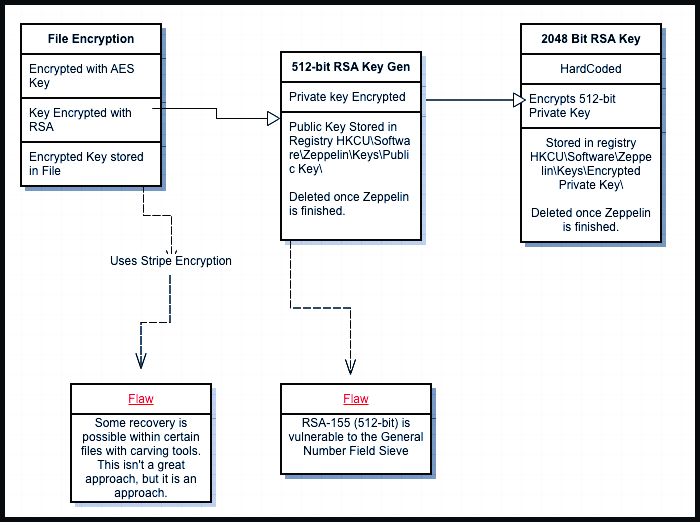

Os pesquisadores notaram que o Zeppelin usa uma chave RSA efêmera de 512 bits para criptografar a chave AES, que realmente cifra os arquivos. A chave AES foi armazenada no rodapé de cada arquivo criptografado. Por isso, se alguém pudesse quebrar a chave RSA-512, eles seriam capazes de descriptografar os arquivos sem pagar aos atacantes.

Os especialistas também descobriram que a chave pública permaneceu no registro do sistema atacado por cerca de 5 minutos após a criptografia ter sido concluída. A chave pode ser extraída de três maneiras. Esses são cortando os dados do registro do sistema de arquivos bruto, Despejo de memória Registry.exe, e diretamente do Arquivo NTUSER.Dat no “/Do utilizador/[nome de usuário]/” diretório. Os dados resultantes foram ofuscados usando RC4. Assim que os especialistas descobrirem essa camada de criptografia, eles tiveram que superar o último obstáculo – a camada de criptografia usando RSA-2048.

Para superar esse obstáculo, A unidade221b usou um total de 800 CPUs em 20 servidores, cada um lidando com pequenas porções da chave. Seis horas depois, a chave estava quebrada, e analistas conseguiu extrair a chave do rodapé do arquivo. Fundador da Unit221b, Lance James disse em sua entrevista que a empresa decidiu tornar os detalhes públicos porque as vítimas do ransomware Zeppelin caíram significativamente nos últimos meses. Lance disse que a ferramenta de descriptografia deve funcionar mesmo com as versões mais recentes do Zeppelin. Também estará disponível para todas as vítimas que deixarem um pedido.

O que então?

Zeppelin definitivamente perdeu sua imagem, mas isso provavelmente não criará muitos problemas para eles. Mês passado, sua atividade caiu para zero. As últimas submissões relacionadas ao ataque deste grupo apareceram no final de outubro. Eles provavelmente têm um ancestral – Vice Society ransomware, que ataca empresas com sucesso quase diariamente. Geral, essa não é a primeira vez que a cifra do ransomware foi hackeada. Múltiplas vulnerabilidades no ransomware HiddenTear permitiu que os analistas quebrassem a cifra facilmente. Alguns dos casos de criptografia foram resolvidos invadindo a infraestrutura da gangue de ransomware ou capturando os atores da ameaça. Mas esses casos ainda apresentam uma parcela de erros estatísticos. O ransomware foi e continua sendo um dos tipos de malware mais perigosos, cujo ataque pode custar não apenas milhares de dólares, mas também uma reputação.