Desde 2020, alguns especialistas em segurança da informação ajudaram as vítimas, como indivíduos e empresas afetadas pelo ransomware Zeppelin. O fato é que várias vulnerabilidades foram encontradas no criptografador, que foram usados para criar um descriptografador funcional.

Deixe-me lembrá-lo que conversamos sobre isso Microsoft Grupo de hackers de links Vice-Sociedade para várias campanhas de ransomware (incluindo o uso zepelim malware), e também isso Azov Ransomware tenta contratar especialistas em segurança cibernética.

A publicação Computador bipando afirma que os autores deste decodificador eram especialistas da consultoria de segurança da informação Unidade221b. De volta 2020, eles prepararam um relatório sobre vulnerabilidades no ransomware, mas acabou atrasando sua publicação para que os invasores não soubessem da possibilidade de descriptografia gratuita de arquivos.

Os especialistas da Unit221b decidiram tentar hackear o Zeppelin quando foi descoberto que operadores de malware estavam atacando organizações de caridade e sem fins lucrativos e até mesmo abrigos para moradores de rua..

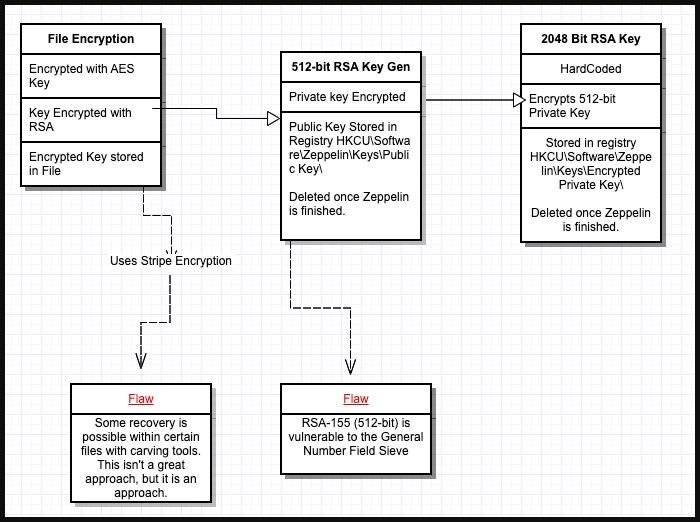

Começando com um 2019 BlackBerry Cylance relatório, os pesquisadores descobriram que o Zeppelin usa um efêmero RSA-512 chave para criptografar uma chave AES que bloqueia o acesso a dados criptografados. Ao mesmo tempo, a chave AES foi armazenada em cada arquivo criptografado, aquilo é, quebrar a chave RSA-512 permitiria descriptografar os dados e não pagar resgate aos invasores.

Como funciona a criptografia Zeppelin

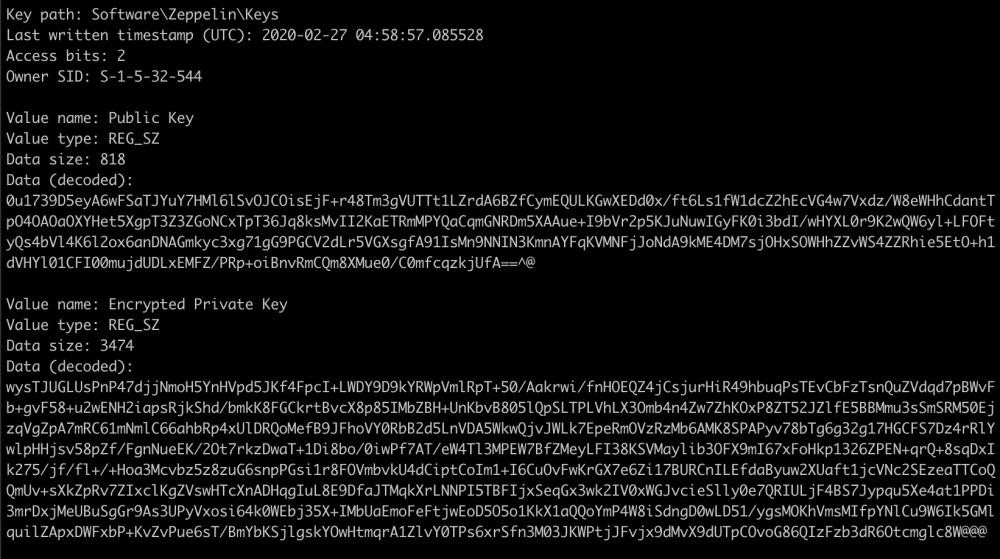

Enquanto trabalhava nesta versão, os especialistas descobriram que a chave pública permanece no registro do sistema infectado por cerca de cinco minutos após a conclusão da criptografia dos dados. Conseguimos extraí-lo por “corte” do sistema de arquivos, Registro.exe despejos de memória e diretamente de NTUSER.Dat no /Usuário/[conta de usuário]/ diretório.

Uma chave ofuscada

Os dados resultantes foram ofuscados usando RC4, e para lidar com esse problema, os especialistas usaram o poder de 800 CPUs ligadas 20 servidores (cada um com 40 CPUs a bordo), que eventualmente quebrou a chave em seis horas. Depois disso, faltou apenas extrair a chave AES dos arquivos afetados.

Fundador da Unit221b Lance James disse aos repórteres que a empresa decidiu agora divulgar publicamente os detalhes do trabalho realizado, já que o número de vítimas do Zeppelin caiu significativamente nos últimos meses. A última grande campanha utilizando este ransomware foram os ataques do Vice-Sociedade, que abandonou o Zeppelin há alguns meses.

De acordo com Tiago, a ferramenta de descriptografia de dados deve funcionar mesmo para as versões mais recentes do Zeppelin e estará disponível gratuitamente para todas as vítimas, a pedido.

Emsisoft, que muitas vezes lançam seus próprios descriptografadores gratuitos, disse aos repórteres que a necessidade de muito poder de computação para recuperar chaves, infelizmente, dificulta a criação de uma ferramenta gratuita para empresas.