A recente descoberta do Google TAG revela uma exploração de 0 dias, CVE-2023-37580, visando a colaboração Zimbra. Este é um script entre sites (XSS) vulnerabilidade explorada em quatro campanhas.

A descoberta de dia zero foi corrigida

Uma vulnerabilidade grave foi descoberta no software de e-mail Zimbra. Quatro grupos de hackers exploraram vulnerabilidades roubar dados de e-mail, as credenciais do usuário, e fichas. De acordo com a pesquisa do Google TAG, a maioria dos ataques foi relatada depois que a empresa publicou um patch inicial no GitHub.

A vulnerabilidade, CVE-2023-37580, com uma pontuação CVSS de 6.1, é um script entre sites (XSS) vulnerabilidade presente em versões anteriores 8.8.15 Correção 41. A empresa abordou o problema como parte das atualizações lançadas em julho 25, 2023. A falha pode ser explorada para executar scripts maliciosos no navegador da vítima por meio de uma solicitação XSS após simplesmente clicar em um link de URL. A pior parte é que você não precisa baixar ou instalar nada para que o ataque seja bem-sucedido.

Visão geral da exploração

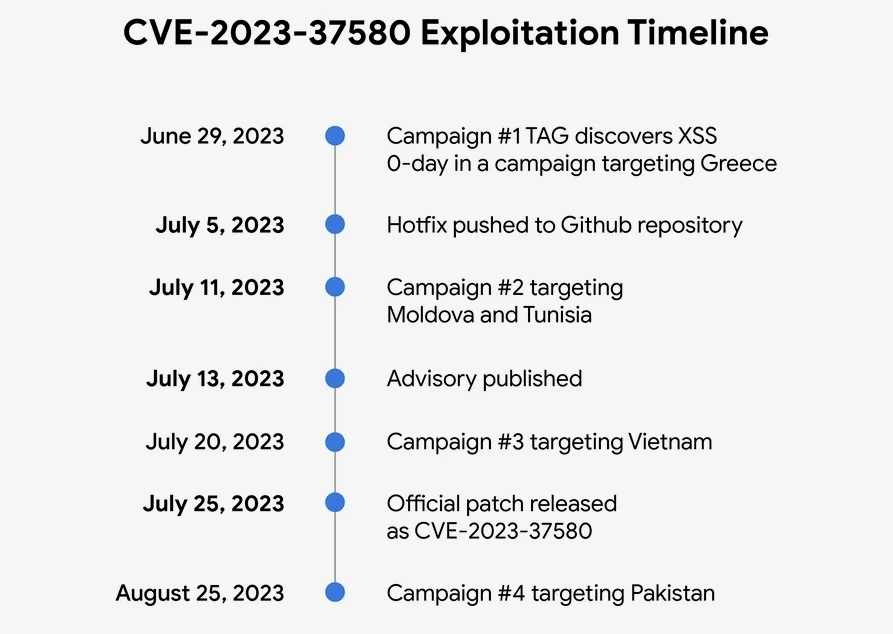

Em junho 2023, pesquisadores relataram múltiplas ondas de ataques cibernéticos. Os ataques começaram em junho 29, pelo menos duas semanas antes do Zimbra divulgar o aviso oficial. Três das quatro campanhas maliciosas foram descobertas antes do lançamento do patch. Ao mesmo tempo, o quarto foi detectado um mês após a publicação do patch.

Grécia é alvo de roubo de e-mail. A exploração inicial teve como alvo uma organização governamental na Grécia, empregando e-mails com URLs explorados. Clicar no link durante uma sessão do Zimbra levou à implantação de um framework documentado pela Volexity em fevereiro 2022. Esta estrutura utilizou XSS para roubar dados de correio, incluindo e-mails e anexos, e configurar o encaminhamento automático para um endereço de e-mail controlado pelo invasor.

Explorações de Winter Vivern após Hotfix. Após o hotfix em julho 5, um ator explorou a vulnerabilidade por duas semanas a partir de julho 11. Vários URLs de exploração direcionados organizações governamentais na Moldávia e na Tunísia, atribuído para o grupo APT Wyvern do Inverno (UNC4907). A vulnerabilidade facilitou o carregamento de scripts maliciosos.

Campanha de Phishing no Vietnã. Dias antes do patch oficial do Zimbra, um grupo não identificado explorou a vulnerabilidade em uma campanha de phishing para credenciais em uma organização governamental vietnamita. O URL de exploração é direcionado para um script exibindo uma página de phishing para credenciais de webmail.

Roubo de token de autenticação no Paquistão. Após o lançamento do patch CVE-2023-37580, uma quarta campanha teve como alvo uma organização governamental no Paquistão, focando em roubando tokens de autenticação Zimbra, exfiltrado para ntcpk[.]organização.

Recomendações de segurança

Como podemos ver, os invasores costumam observar de perto os repositórios de código aberto. Por isso, eles procuram continuamente vulnerabilidades que possam explorar. Em alguns casos, a correção para uma vulnerabilidade já pode estar disponível no repositório, mas não liberado para os usuários.

CVE-2023-37580 pode permitir que um invasor roube dados de usuários ou assuma o controle de contas de usuários. Atualize para a colaboração Zimbra (ZCS) 8.8.15 Correção 41 ou mais tarde para evitar esta vulnerabilidade. Se você não puder atualizar imediatamente, você pode mitigar o risco desta vulnerabilidade desabilitando o Zimbra Classic Web Client e usando o Zimbra Web App.