Especialistas’ temores de que os invasores usem novos domínios .zip e .mov para phishing estão começando a ser justificados. Um novo kit de phishing chamado Arquivadores de arquivos no navegador foi demonstrado, exibindo falso WinRAR ou Explorador de arquivos do Windows janelas no navegador da vítima para convencer o usuário a executar o malware.

.Domínios Zip e .Mov são usados para phishing

Deixe-me lembrá-lo que no início de maio, Google introduziu oito novos domínios de nível superior (SUD) que pode ser adquirido para hospedar sites ou endereços de e-mail: .pai, .esq., .professor, .doutorado, .nexo, .foo, bem como domínios .zip e .mov. Esta última causou polêmica entre profissionais de segurança, já que muitos os consideravam muito perigosos.

Em particular, especialistas temem que com o advento de novos TLDs, algumas plataformas de mensagens e redes sociais converterão automaticamente nomes de arquivos com extensões .zip e .mov em URLs, e todos os tipos de golpistas e phishers correrão para aproveitar novas oportunidades. As campanhas de phishing que funcionam inteiramente com este truque já estão ativos. No entanto, alguns acreditam que nada de terrível acontecerá, lembrando o uso de homóglifos e Unicode e outros problemas antigos que há muito forçam os usuários a examinar URLs.

Phishing com domínios .zip/.mov recebidos PoC

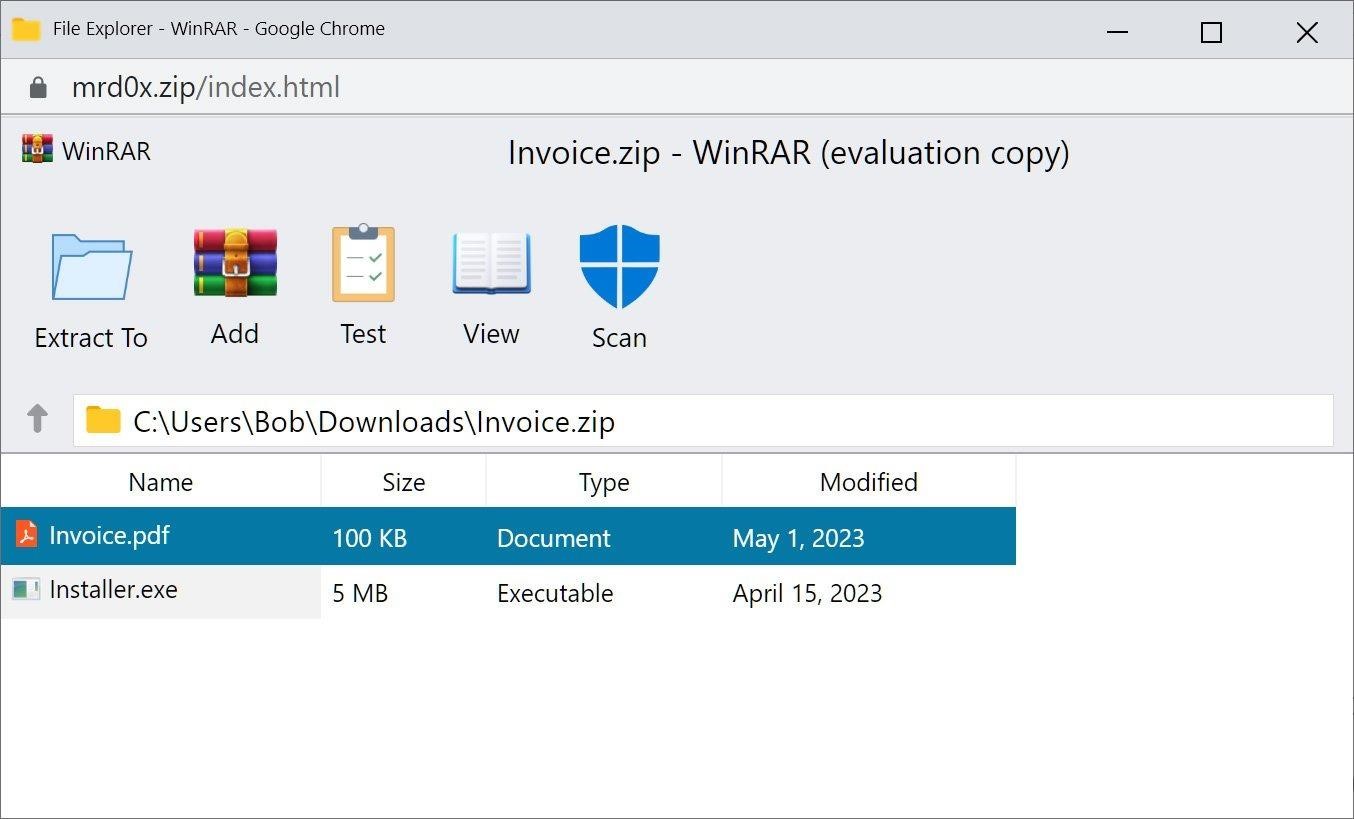

Agora pesquisador de segurança cibernética senhor.d0x (conhecido por seu ataque de conceito navegador-em-navegador) criou um kit de ferramentas de phishing PoC que demonstra que você pode criar janelas falsas do WinRar e do Windows File Explorer em domínios .zip diretamente no seu navegador. Isso fará com que os usuários acreditem que estão abrindo um arquivo ZIP. A demonstração mostra que o kit de ferramentas pode ser usado para incorporar uma janela WinRar falsa diretamente no navegador quando o domínio .zip é aberto, dando à vítima a impressão de que está abrindo um arquivo ZIP e vendo os arquivos dentro dele.

Deixe-me lembrá-lo de que também escrevemos isso Phishers podem ignorar a autenticação multifator com o Microsoft Edge WebView2.

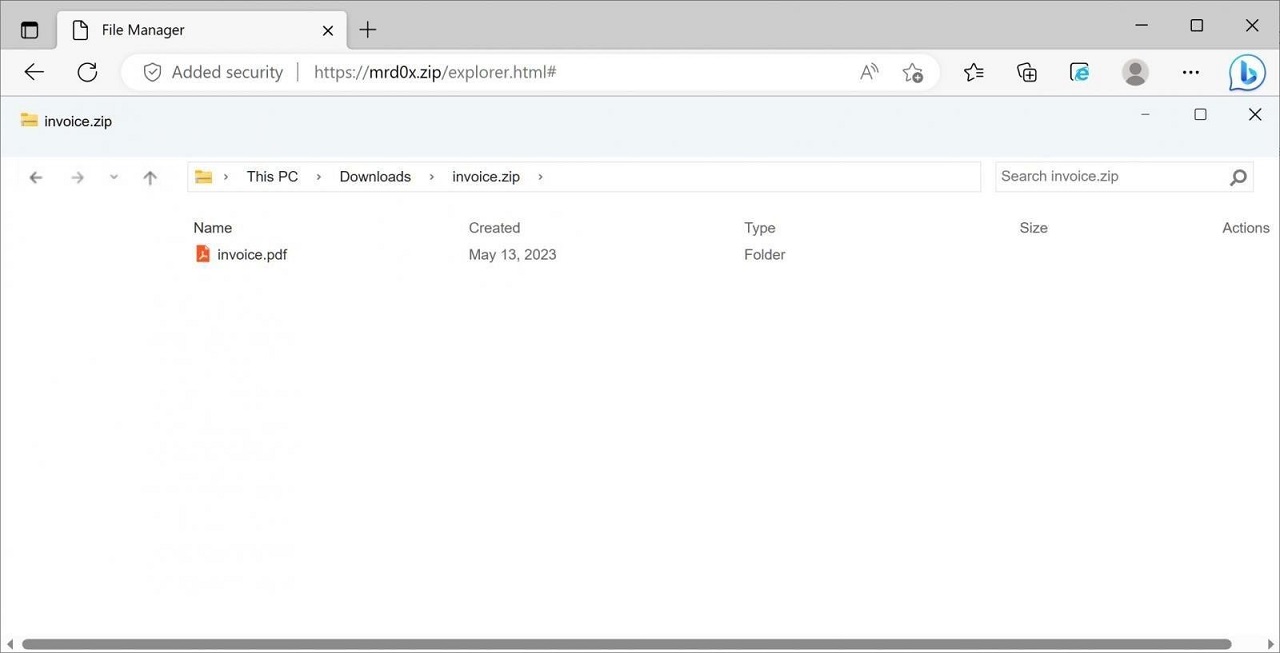

Para tornar a janela do arquivador falso mais convincente, o especialista até construiu um botão falso de “Verificação de Segurança” em seu kit, qual, quando pressionado, relata que os arquivos foram verificados e nenhuma ameaça foi encontrada. Embora uma vítima em potencial ainda possa ver a barra de endereço do navegador, tal falsificação pode fazer com que muitos usuários pensem que estão interagindo com o WinRar. Também, CSS e HTML provavelmente podem ser usados para refinar ainda mais o kit de ferramentas. Mr.d0x também criou outro ataque que exibe um File Explorer falso no navegador, enquanto simula a abertura de um arquivo ZIP. Este modelo ainda está em desenvolvimento, então alguns elementos estão faltando nele.

O especialista explica que esse kit de phishing pode ser usado tanto para roubar credenciais quanto para entregar malware. Por exemplo, se um usuário clicar em um “ficheiro PDF” em uma janela falsa do WinRar, ele pode ser redirecionado para outra página solicitando credenciais, aparentemente para visualizar corretamente o arquivo. Para entrega de malware, o mesmo “PDF” pode ser exibido, que irá baixar um .exe com o mesmo nome. Por exemplo, a janela do arquivador falso contém o arquivo document.pdf, mas quando você clica nele, document.pdf.exe é carregado (lembre-se de que o Windows não mostra extensões de arquivo por padrão).