A pesquisadora do Google Project Zero, Maddie Stone, publicou um estudo sobre vulnerabilidades de dia 0 em 2022 no GitHub chamado “0-dia de exploração selvagem em 2022… até agora”.

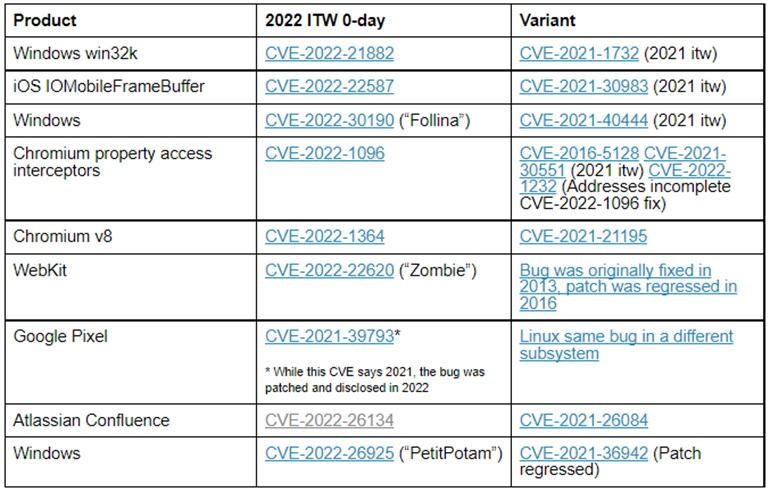

De acordo com Pedra, 9 do 18 explorado vulnerabilidades de dia zero são variantes de vulnerabilidades corrigidas anteriormente.

Em muitos casos, os ataques não eram sofisticados, e o invasor poderia ter explorado a vulnerabilidade de outra maneira. Por exemplo, o recentemente descoberto Folina vulnerabilidade para Windows (CVE-2022-30190) é uma variante de CVE-2021-40444 mshtml.dll.

Deixe-me lembrá-lo que escrevemos sobre Hackers russos usam vulnerabilidade Follina para atacar usuários na Ucrânia, assim como Microsoft Vulnerabilidade Follina corrigida e 55 Outros erros.

Muitos dos zero dias de 2022 são devido ao fato de que a vulnerabilidade anterior não foi totalmente corrigida. No caso de bugs do interceptador de acesso de propriedade do Windows win32k e Chromium, o fluxo de execução usado para testar o conceito de exploits foi corrigido, mas a causa raiz do problema não foi corrigida: os invasores conseguiram voltar e ativar a vulnerabilidade original. por outro caminho.

E no caso de problemas com WebKit e Windows PetitPotam, a vulnerabilidade original foi corrigida anteriormente, mas em algum momento regrediu para que os invasores pudessem explorar a mesma vulnerabilidade novamente. No iOS, IOMobileFrameBuffer corrigiu um erro de buffer overflow verificando se o tamanho é menor que um determinado número, mas não verificando o limite mínimo desse tamanho.

Um pesquisador no Projeto Zero do Google blog deu vários exemplos de vulnerabilidades de dia 0 e suas variantes associadas.

Para mitigar adequadamente as vulnerabilidades de dia zero, Os pesquisadores do Google recomendam investir na análise da causa raiz, opções, Conserta, e explorações.