Ataque de Zero-Day

Por que as vulnerabilidades de Zero-Day são tão assustadoras e perigosas? À primeira vista, alguns dizem que têm pouca ou nenhuma diferença em relação às outras ameaças. E assim que eles são revelados ao público, sua principal alteridade evapora. Outras pessoas podem agir de forma contrária - dizendo que não há razão para estabelecer qualquer segurança porque as violações de ataque de Zero-Day serão igualmente nulas a solução EDR de primeira linha e um ataque hackeado versão de uma ferramenta antivírus comum. Então, onde está o intermediário? Então, onde está o intermediário? E, finalmente, como proteger você e sua empresa contra ataques de Zero-Day, se possível?

O que é um ataque de Zero-Day?

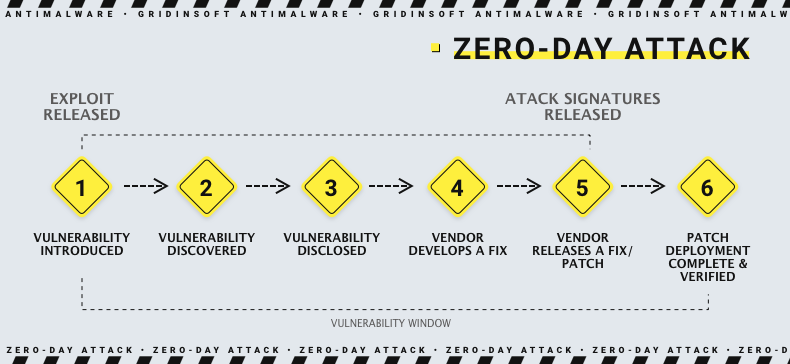

As vulnerabilidades de Zero-Day, ou explorações de Zero-Day, são as brechas de segurança nos programas que nunca foram descobertas. Exatamente, é o seu principal perigo. Embora as violações conhecidas sejam listadas e descritas em todos os detalhes nas fontes especializadas, você pode esperar apenas onde está a ameaça de Zero-Day. Analistas de segurança cibernética de todo o mundo tentam criar uma solução que pelo menos seja capaz de evitar esse problema. Enquanto isso, os fornecedores de software lançam programas de caçadores de bugs, nos quais os usuários da iniciativa recebem uma quantia substancial de dinheiro para encontrar as violações.

Os efeitos finais da violação de Zero-Day são os mesmos que em qualquer outro caso de exploração de vulnerabilidade. Os cibercriminosos usam as violações para escalar privilégios ou para executar o código de que precisam remotamente. Isso lhes dá recursos avançados para realizar a intervenção na corporação que atacaram. Pode-se dizer que o significado explorado - sejam eles de Zero-Day ou não - é a base para o ataque cibernético. Nem todos estão comprometidos com o uso deles, mas sua participação cresce continuamente.

Mas qual é o perigo de um ataque de Zero-Day? Existe uma razão para se preocupar tanto se ele conceder aos bandidos as mesmas habilidades de um exploit regular? Sim, se você usa uma solução de segurança de qualquer tipo e sabe o preço do vazamento de dados. Geralmente, quando falamos sobre as soluções EDR, elas aplicam diferentes realizações de política de confiança. O especialista que configura a proteção de endpoint escolhe em quais aplicativos confiar e deve ser verificado duas vezes. Você pode configurá-lo de maneira paranóica - até um modelo de confiança quase zero, mas isso retardará as operações. Claro, existe uma opção “não escolher nada” - usando um sistema de segurança zero-trust adequado, que não afetará tanto o desempenho. No entanto, eles são muito mais caros.

Definição de ataque de Zero-Day

Os ataques de Zero-Day são, aparentemente, os ataques cibernéticos que incluem o uso de vulnerabilidades de Zero-Day. O nível de gravidade desses ataques e o impacto no alvo podem diferir, mas sua imprevisibilidade é a principal característica desses ataques. Embora você possa proteger seu sistema ou rede de ataques clássicos usando violações conhecidas ou falhas de projeto, é impossível prever o ataque de Zero-Day.

O roteiro de ataque exato pode ser diferente. Os bandidos podem usar a violação para escalar privilégios uma vez e executar seu malware. Outra opção que é usada principalmente quando os golpistas tentam infectar toda a rede ou implantar a ameaça persistente avançada é criar uma nova conta com privilégios de administrador na máquina local . Depois disso, os bandidos costumam esconder essa conta e usá-la simultaneamente com o uso das iniciais. Tendo a conta de administrador, eles são livres para fazer o que quiserem - desde coletar as informações do PC infectado até forçar bruta os outros computadores na rede ou até mesmo o controlador de domínio.

Exatamente, no estágio em que a força bruta ou o malware se espalhando na rede, é muito fácil detectar a presença do malware se o especialista em segurança souber que algo está acontecendo. No entanto, os criminosos que fazem mais do que apenas cifrando os arquivos com ransomware e pedindo o resgate sabem como contornar a possibilidade de serem detectados. Ofuscação, disfarçando a atividade como uma de um programa legítimo, criando a distração - essas são apenas as ações básicas que os bandidos podem aplicar para atingir seu alvo.

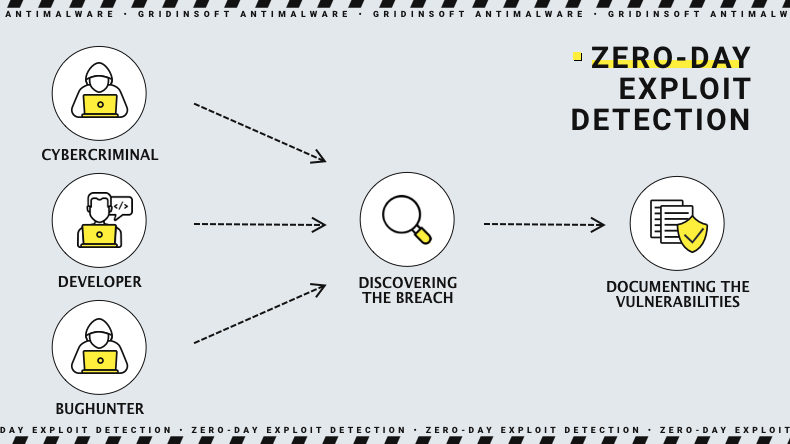

Prevenção de ataque de Zero-Day: como descobrir o perigo com antecedência

Como tudo relacionado às funções de qualquer aplicativo, você pode encontrar vulnerabilidades de Zero-Day por meio da análise de código. A questão principal é quem faz essa análise - criminosos, desenvolvedores ou caçadores de bugs. Do jeito que as coisas aconteceram, os cibercriminosos e caçadores de bugs têm uma recompensa muito mais material por sua atividade na busca de exploits. Primeiro, receba resgates e um grande furo por vender os dados na Darknet e, segundo, seja pago por cada violação encontrada. Enquanto isso, os desenvolvedores recebem apenas as coisas não materiais - como reconhecer seu software como seguro de usar. As perdas de reputação que resultam na perda de usuários não parecem tão precisas quanto um pacote de notas.

A análise profunda é insuficiente para detectar o potencial ponto fraco. Olhar para as linhas de código não indicará exatamente como os criminosos podem usar a vulnerabilidade e quais benefícios ela trará. É por isso que o kit de instrumentos para caçadores de bugs e hackers é quase o mesmo. Os especialistas que trabalham com essas coisas conhecem os principais “concentradores de estresse” – locais onde o programa acessa a rede ou solicita privilégios maiores – na maioria das vezes locais de violação. No entanto, mesmo descobrir a brecha e determinar quais bandidos podem usá-la não é suficiente para usá-la na natureza. Um exército de programadores dos mercados da Darknet está pronto para escrever um malware de exploração exclusivo por apenas US$ 10, e os antivírus comuns dificilmente o impedirão com detecções baseadas em assinatura.

Por que as vulnerabilidades aparecem?

Os analistas de segurança cibernética não consideraram um único motivo para o aparecimento de vulnerabilidades. A maioria deles são erros não intencionais - esses aparecem por falta de profissionalismo ou pela falta de pares para comparar a base de código. Às vezes, os desenvolvedores criam uma função explorável para atender a algumas necessidades atuais. Por exemplo, existe a capacidade de editar o Registro do Windows remotamente, o que foi bastante útil nos anos 90. Na época do Windows 95/98, você tinha muitos motivos para configurar algo no registro, e a possibilidade de fazer isso para todos os computadores em um clique era uma bagunça para os administradores de sistema. Infelizmente, os cibercriminosos aproveitaram esse “recurso” rapidamente até que essa função fosse definida como “desativada” por padrão. No entanto, às vezes eles o habilitam - é útil para criar acesso de backdoor multifuncional.

Em alguns casos raros, as violações são criadas intencionalmente, principalmente para usá-las de acordo com as necessidades do desenvolvedor. Essa violação é rara e sua presença geralmente é muito difícil de detectar. No entanto, o escândalo explode exponencialmente à medida que é descoberto. Embora as vulnerabilidades comuns não sejam tão críticas para a reputação da empresa, as intencionais são como uma bomba nuclear para a reputação da empresa.

A lista dos programas mais exploráveis:

- Microsoft Outlook

- Microsoft Word

- Microsoft Excel

- Adobe Premiere

- Adobe Creative Cloud

- Adobe Photoshop

- Apache Struts 2

- Pulse Connect Secure

Exemplos de explorações de Zero-Day

O mundo da segurança cibernética testemunhou vários exemplos de explorações de Zero-Day. Alguns deles foram usados com sucesso por cibercriminosos, mas a maioria foi detectada e corrigida antes que os criminosos o fizessem. Vamos verificar os casos mais notórios.

- Log4 Shell. Uma vulnerabilidade infame que surgiu no início de 2022, e foi usado com sucesso por cibercriminosos em vários ataques. A vulnerabilidade no mecanismo de log permitiu que o invasor forçasse o servidor a executar o código malicioso enquanto lia os logs. Os bandidos conseguiram colocar esse código nos logs enquanto interagiam com aplicativos baseados em Java. Mesmo que a vulnerabilidade inicial - CVE-2021-44228 - foi corrigido com um patch instantâneo, o outro apareceu nesse patch - CVE-2021-45046. Essa vulnerabilidade já levou centenas de empresas a perdas de dinheiro e provavelmente circulará por vários anos. No entanto, merece a relação CVSS de 10/10.

- LinkedIn vazou através de CVE-2021-1879. A vulnerabilidade em uma cadeia de produtos de software da Apple, em particular iOS 12.4-13.7 e watchOS 7.3.3, permitiu o universal script entre sites (XSS). Essa violação foi usada para roubar as informações de cerca de 700 milhões de usuários. Uma grande parte dos - 500 milhões - foi colocada à venda. As informações vazadas incluíam endereços de e-mail, registros de mídia social, números de telefone e detalhes de geolocalização. Essas informações podem ser úteis para spear phishing com o uso de perfis falsificados em redes sociais.

- Vulnerabilidade do Zoom Video RCE. A violação que possibilitou a execução do código nos dispositivos conectados a uma conferência foi descoberta e utilizada em meio à primeira onda da pandemia de coronavírus. Desde que o Zoom se tornou uma solução viral de videoconferência e educação, a potencial superfície de ataque parecia ser ilimitada. CVE-2020-6110 tocou nas versões 4.6.10 e anteriores do Zoom.

Como evitar explorações e ataques de Zero-Day?

A ausência da capacidade de prever de onde o perigo pode vir torna a maioria dos conselhos muito menos eficazes. Quando você sabe onde o inimigo tentará invadir, você pode presumir como ele fará isso e como se defender. Enquanto isso, contrariar os dias 0 com métodos bem conhecidos é mais como lutar contra moinhos de vento. Não há muito que você possa fazer precisamente contra esses tipos de ameaças. Portanto, listaremos apenas as formas mais eficazes de combate a malware de Zero-Day.

- Aplique o uso de EDR avançado com política de confiança zero. Muitas soluções de EDR oferecem um modelo flexível, onde você configura em quais aplicativos confiar. No entanto, não há outro caminho além do paranóico na proteção contra violação de Zero-Day. Se você quiser ter certeza de que nem programas conhecidos nem coisas estranhas do GitHub farão parte do ataque, é melhor controlar cada um com o máximo de diligência. Quase 74% de 0 ciberataques relacionados ao dia contornaram com sucesso os antivírus "regulares".

- Atualize seu software com a maior frequência possível. As violações de Zero-Day tornam-se regulares após serem descobertas, mas nunca perdem a eficácia. Como dizem as estatísticas reais, no T1 2021 quase 25% das empresas ainda estavam vulneráveis ao vírus WannaCry - um malware que se tornou mundialmente conhecido quando foi lançado em 2017. As empresas estão atrasando as atualizações de software por diferentes motivos - incompatibilidade de hardware, reclamações sobre a interface de novas versões e o desempenho geral do aplicativo. No entanto, é melhor tolerar esses problemas ou encontrar outro software do que continuar usando coisas desatualizadas que podem ser facilmente exploradas.