O que é EDR?

Endpoint Threat Detection and Response, geralmente abreviado para se adequar à abreviação “EDR”, é uma nova visão do software antimalware. No entanto, não se trata de atender a todas as necessidades possíveis, como os aplicativos anti-malware “clássicos” pretendem fazer. O EDR, como você pode entender pela abreviação, é um sistema que deve proteger terminais em vez de computadores individuais. As maiores fraquezas dos sistemas de segurança separados para cada computador da empresa foram a falta de ação conjunta para cada dispositivo atacado, a falta de controle em todas as superfícies de ataque possíveis e a ausência de registro no diário. Mas vamos verificar cada coisa passo a passo.

O que é detecção e resposta de endpoint?

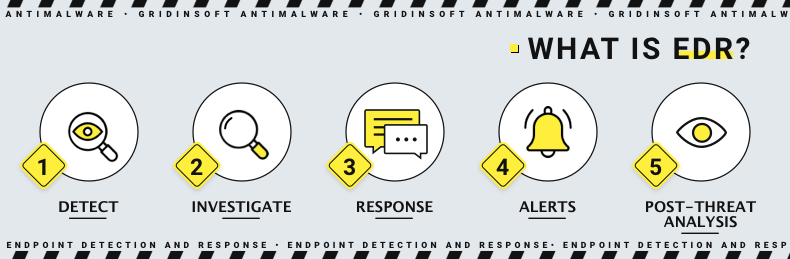

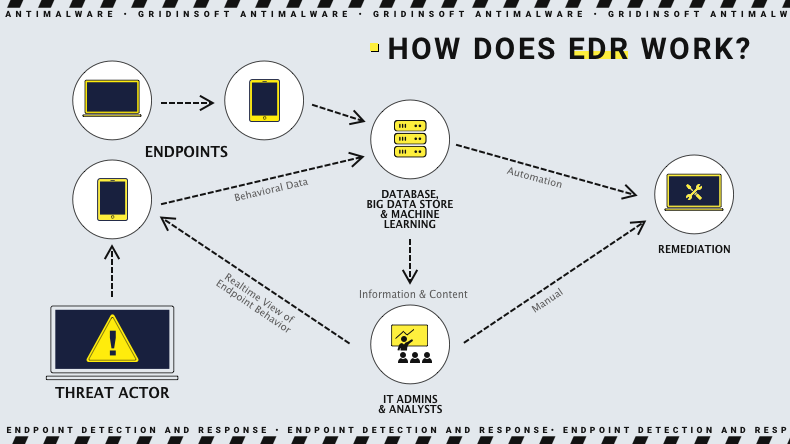

É ótimo definir a diferença entre os produtos. No entanto, isso ainda não esclarece qual é a ideia principal das soluções de EDR e como isso funciona. As soluções de segurança de endpoint geralmente são feitas para executar verificação contínua do endpoint e de todos os outros elementos da rede (controlador de domínio e computadores dos usuários que se conectam ao endpoint) para detectar a possível ameaça e criar uma resposta competitiva . O monitoramento constante de eventos requer muitos módulos adicionais ao mecanismo antimalware “clássico” e o controle persistente de um especialista em segurança. Alguns fornecedores até oferecem seus produtos EDR na forma de software como serviço.

As soluções EDR detectam a ameaça apresentada pelo seu comportamento. Além das regras heurísticas básicas, o programa também conta com redes neurais. As fontes, no entanto, podem ser diferentes dos "processos atuais" usuais - solução de proteção de endpoint supõe várias outras maneiras de obter as informações sobre eventos. Em seguida, ele verifica o item detectado com um método “clássico” baseado em banco de dados. Se encontrar uma assinatura correspondente - ele remove instantaneamente a ameaça, considerando que é um vírus. Caso contrário, ele apenas o bloqueia, dando a um humano o direito de gerenciar a remoção. Essa cúpula sobre todos os elementos de um sistema corporativo permite que ele lide até mesmo com ameaças relacionadas a humanos - como insiders ou até ameaças persistentes avançadas.

Para tornar o gerenciamento de segurança mais eficaz, a maioria das soluções divide a rede protegida em pequenos pedaços chamados nós. Isso torna possível aplicar restrições/privilégios de segurança individuais a uma determinada máquina ou até mesmo ao aplicativo escolhido. Além disso, ter toda a rede dividida nessas partes facilita muito a análise dos logs de eventos - é muito mais fácil descobrir qual foi a superfície de ataque e como o invasor agiu.

Antivírus versus EDR.

No parágrafo anterior, você pode ver três grandes problemas do software antimalware “clássico” que os tornam menos úteis na proteção de corporações. Eles são verdadeiros. No entanto, um problema muito mais sério torna ainda mais difícil compará-los. As soluções de detecção e resposta de endpoint devem ser uma coisa envolvente que protege toda a rede corporativa. Encontrar e configurar uma solução igual à cobertura e baseada no antivírus comum é viável, mas sua eficiência provavelmente será questionável. Como mostra a prática, ensinar alguns truques novos ao cachorro velho é bem difícil. É por isso que esses truques devem ser feitos por algo originalmente projetado para essa finalidade.

Por que o EDR é melhor que o antivírus comum?

Antivírus

- Pode proteger efetivamente computadores solitários;

- Suporta Windows ou macOS (às vezes, ambos simultaneamente);

- A forma primária de controle é a GUI em cada computador. Alguns deles são capazes de controle remoto. Isso geralmente requer uma versão especial do aplicativo;

- Verificações sob demanda, detecção baseada em banco de dados. As heurísticas são aplicadas no modo de proteção proativa;

- O registro é primitivo, baseado nos eventos durante as verificações e proteção proativa.

Detecção e resposta de endpoint

- Bom para proteger toda a rede, incluindo servidores e o controlador de domínio;

- Suporta todos os sistemas operacionais *NIX possíveis junto com o Windows;

- O controle remoto centralizado é a principal maneira de gerenciar. Somente ajustes locais podem ser feitos nos elementos do sistema;

- A principal forma de detecção de malware são as regras heurísticas. A solução monitora constantemente o endpoint e todos os elementos relacionados.

- Registra todos os eventos observados na rede protegida, independentemente do momento.

Agora, vamos verificar a importância dos problemas mencionados acima. A separação de sistemas de segurança para cada sistema é fundamental para estabelecer uma proteção confiável contra malware. O agrupamento é bom no projeto de rede, mas não em estruturas que exigem homogeneidade. E a proteção contra malware é exatamente essa. Diferentes sistemas com diferentes configurações de proteção para cada um diminuem a eficiência da proteção por magnitude. Claro, é possível configurar todos os sistemas de forma semelhante. Mas essa semelhança não durará muito tempo se alguém usar esse computador pelo menos uma vez por semana.

A falta de ação conjunta durante o ataque está relacionada ao parágrafo anterior. Cyberataques em corporações raramente visam um único computador - eles geralmente atacam toda a rede. E isso exige que todos os elementos dessa rede respondam simultaneamente e de forma idêntica. Tal questão é menos crítica, pois mesmo alguns sistemas EDR supõem a resposta assimétrica em algumas situações. Mas é importante ter essa capacidade - e soluções de segurança dispersas não oferecem uma.

Journaling é uma coisa muito desvalorizada, que não pode ser encontrada em software anti-malware padrão em qualquer forma utilizável. Os logs de verificação/proteção ainda não fornecem informações suficientes para analisar a situação atual ou o incidente cibernético passado. As informações sobre como isso acontece, segundo a segundo, passo a passo, ajudarão os especialistas em segurança cibernética a fazer os ajustes necessários para uma melhor proteção.

Princípios-chave de detecção e resposta de endpoints

Igual a qualquer produto corporativo de grande escala, o EDR conta em vários princípios-chave , independentemente do fornecedor. Isso é como uma lista de regras básicas que são obrigatórias a seguir para chamar seu produto de solução EDR. Esses princípios também podem ser interpretados como requisitos mínimos para o produto de software que finge ser um programa antimalware de escala corporativa.

Resposta coordenada de todas as superfícies de ataque. Como mencionado acima, é importante responder simultaneamente a todos os elementos do sistema durante o ataque. O sistema EDR deve fornecer esse recurso por padrão ou após a configuração específica.

Gerenciamento do sistema baseado em nuvem. As soluções de EDR devem ser controláveis a partir da posição remota para neutralizar o ataque e analisar a situação de qualquer lugar e a qualquer momento. Como dizem as estatísticas, a maioria dos ataques cibernéticos acontece depois do expediente - quando ninguém fica de olho na rede corporativa.

Mais taxas de proteção. Qual é a necessidade de ter um sistema de segurança caro e difícil de configurar se ele não puder neutralizar as ameaças modernas? Essa é uma pergunta retórica. A proteção em soluções de segurança de endpoint deve contar com mecanismos de detecção heurísticos e baseados em banco de dados e possivelmente em redes neurais. Organizações como a AV-Comparatives testam as soluções disponíveis regularmente e portanto, publique sua própria classificação para cada sistema EDR.

Quais ameaças o EDR visa?

Os sistemas de detecção de endpoints são capazes de detectar e remover qualquer ameaça - isso é pelo que você paga. Do adware mais simples ao spyware ou malware de backdoor ofuscado, ele pode impedir qualquer uma dessas coisas. No entanto, difere significativamente na compreensão de que o ataque está acontecendo. As empresas raramente são atacadas para injetar adware ou algum outro vírus "leve" - elas geralmente recebem ransomware ou outras coisas desagradáveis. E a maneira como o EDR o interrompe é diferente da detecção baseada em banco de dados ou da verificação heurística.

Você já pode adivinhar a partir dos princípios-chave do sistema EDR o que significa. Esses sistemas de segurança são projetados para interromper o ataque no estágio inicial - força bruta de senhas RDP, por exemplo, ou execução de exploração do navegador. Para isso, os sistemas de detecção de endpoints têm um diário de todos os eventos no sistema. Além disso, o journaling permite que os sistemas EDR neutralizem as ameaças mais perigosas de forma eficaz - as chamadas Ameaças Persistentes Avançadas, por exemplo, . Outras coisas duradouras, como backdoors e spyware, que geralmente tentam manter o sistema o maior tempo possível, também serão derrotadas com eficiência.

O EDR vale a pena?

Esta pergunta depende de muitos fatores para ter uma única resposta. Por design, o EDR é mais caro e mais complexo do que o software antivírus comum. Ao mesmo tempo, é muito mais eficaz contra ameaças do mundo real. Adware e seqüestradores de navegador são mais como um simples resfriado, enquanto ransomware ou ataques de spyware são tão sérios quanto pneumonia. Mas essa comparação nem sempre é verdadeira.

Quando você tem uma pequena empresa - por exemplo, uma rede de padarias em sua cidade/condado, a relação preço/lucro de comprar o EDR para você é muito baixa. Você não tem tantos computadores e servidores para proteger com uma solução de ponta, e seus dados e atividades não são um ponto de interesse para os cibercriminosos. Esperar que você não seja atingido não significa que você nunca será atingido. Mas ainda assim, a objetificação de suas necessidades é essencial quando se trata de grandes despesas.

Mesmo pequenas empresas podem estar à vista de fraudadores. Empresas de contabilidade e compensação que podem cooperar com bancos regionais e pequenas corretoras têm informações confidenciais passando por seu armazenamento. O mesmo vale para clínicas, agências governamentais locais e agências bancárias. Alguns grupos de ransomware concordaram em evitar atacar empresas de infraestrutura crítica, agências governamentais, instituições médicas e educacionais. Mas isso nunca significa que você está 100% seguro - mesmo alguns dos maiores grupos optaram por ignorar essas regras de “hacking ético”.