O que é Spyware?

Spyware pode ser descrito brevemente como um vírus que registra todas as suas ações e registra sua localização, seu endereço IP e vários outros dados. Como um espião real, este vírus depende da furtividade - se não for detectado, ele pode espiar quase tudo sobre você. Spyware é extremamente difícil de reconhecer sem software anti-malware, pois atua profundamente dentro do seu sistema. Além disso, ele tenta ocultar a maioria de suas atividades, de modo que mesmo alguns dos programas antivírus não conseguem detectá-lo .

Às vezes, o spyware se esconde dentro do programa legítimo. Este aplicativo pode ser distribuído por meio de canais oficiais, como sites de editores ou a loja virtual do Google. Claro, todos os elementos de spyware nesses programas são descobertos mais cedo ou mais tarde. Em alguns casos, os programas não contêm o spyware exato, mas a funcionalidade que pode ser usada como aquela que o spyware oferece. Essas funções geralmente são adicionadas involuntariamente, e o desenvolvedor geralmente remove essas funções exatamente após serem relatadas. No entanto, ainda existem muitos utilitários questionáveis que supostamente possuem elementos de spyware, mas seus desenvolvedores garantem que eles não adicionaram itens maliciosos.

Tipos de spyware

Existem diferentes tipos de spyware. Cada um reúne certas informações extras:

Keyloggers

Às vezes chamado de monitores do sistema, esse tipo de spyware registra a atividade do seu computador. Por exemplo, ele pode rastrear suas teclas, os sites que você visita, o histórico de pesquisa e a correspondência por e-mail. Muitas vezes, também faz capturas de tela de sua atividade. Alguns tipos de keyloggers também podem coletar informações de outros computadores conectados, como impressoras.

Ladrões de senhas

Esse tipo de spyware reúne senhas de computadores infectados. Isso inclui senhas armazenadas em navegadores da Web e informações de login do seu PC.

Trojan bancário

Os Trojans bancários são um tipo de spyware que registra credenciais de bancos e outras instituições financeiras como corretoras ou carteiras digitais. Os cavalos de Troia localizam vulnerabilidades de segurança em navegadores e adulteram páginas da Web e transações sem que o usuário ou a instituição saibam disso.

Ladrões de informações

Esse tipo de spyware verifica os computadores infectados em busca de informações como nomes de usuário, senhas, histórico do navegador, arquivos de log, documentos e arquivos de mídia. O software então transmite os dados para outro servidor ou os armazena em seu PC, onde os hackers podem acessá-los. Um infostealer tenta roubar suas informações. Malwares mais complexos, como trojans bancários (por exemplo, TrickBot) e stalkerware, geralmente incluem componentes de infostealer.

Sequestradores de navegador

Sequestradores de navegador literalmente sequestram seu navegador: eles permitem que hackers alterem as configurações do seu navegador e visitem sites (fraudulentos) que você não pediu para eles visite. Embora esse tipo de malware geralmente se enquadre em adware, ele também pode conter componentes de spyware. Adware é um aborrecimento e é mais ou menos inofensivo para seus PCs, mas se os sequestradores de navegador tiverem spyware, eles podem coletar seus dados e vendê-los a terceiros. Atores maliciosos podem até usá-lo para seu ganho. Portanto, se você suspeitar que foi infectado por adware, é melhor jogar pelo seguro e removê-lo imediatamente.

Exemplos de spyware em 2026:

| Spy.Win32.Vidar.tr | 1b47b08057aed1949adb36520638e1578569fcc360011fd6406809903b0a512c |

| Spy.Win64.Keylogger.sa | d2f1a8cbd4f6e007d3bde6996d15c915be6081e1ab2d5290f5f50c9fe1b9cc27 |

| Spy.Win64.Vidar.tr | 95d63301e807ee2f38661b7f2f5dcbbff5dbb5289bb8d82efb6a5e6124951200 |

| Spy.Win32.Redline.lu!heur | 793c25cdeada24a25a352641089c7e9aa8827159030f8c6f7d254951e1daf159 |

| Spy.Win32.Keylogger.ca | 75e06ac5b7c1adb01ab994633466685e3dcef31d635eba1734fe16c7893ffe12 |

| Spy.U.Vidar.tr | fdf597770b2418fb489f43f92b356cd5d30b0af04323582419538d062acf8567 |

| Spy.U.Gen.tr | 2155b32d88c980bcfd74faa4c3f6d6636c155af8c92950092b965f463b5cfad7 |

| Spy.U.Gen.tr | 0839139b6c0d3ce6df2d85873bf2a39dcd66f38d911645d51ebbfc84a0c0c29a |

| Spy.U.Gen.tr | a329b31b2fda9f72c907b2688f6ee6d64b2e1a9a0d8efd186b3d64b930550800 |

| Spy.Win32.Redline.lu!heur | b6d7f3c98be1395d0d44c6d500af407cccf3e2da79e1e9c78f5b88b9fca9211f |

Spywares e ladrões - Qual é a diferença?

Vários vírus de computador são usados como ferramentas de espionagem. Eles são muito semelhantes em seu nível básico, mas têm muitas diferenças significativas quando se trata de funcionalidade final. Spyware e ladrões são como irmãos, já que seu alvo final é único - roubar as informações valiosas e levá-las aos cibercriminosos que controlam o vírus. A diferença está nos tipos de informação sobre os quais esses vírus são orientados. O spyware visa principalmente as informações gerais - sua localização, endereço IP, horas de atividade, programas instalados, configurações do computador, etc. Ele rouba essas informações imediatamente após ser lançado, conectando ao servidor controlado por seus criadores. Para realizar a conexão, o spyware ajusta as configurações de rede, alterando as chaves de registro correspondentes e modificando as Políticas de Grupo.

Enquanto isso, os ladrões são direcionados a um determinado tipo de dados confidenciais. Ele pode caçar apenas suas senhas ou os logs de rede; ele pode tentar obter alguns dos arquivos que você mantém no seu PC. O foco desse vírus diminui as chances gerais de um ataque bem-sucedido. Às vezes, um vírus não consegue encontrar onde suas senhas são mantidas. Às vezes, ele não consegue lidar com os mecanismos de segurança que protegem as credenciais. No caso de documentos valiosos, o vírus ladrão pode perder porque você criptografou o arquivo, por exemplo. Mesmo que o ladrão entregue os dados, ele é direcionado. Não há garantia de que os fraudadores poderão lê-lo. Não se esqueça de usar o recurso de criptografia de disco!

Exemplos de spyware

Com a evolução das tecnologias de segurança cibernética, muitos programas de spyware desapareceram, enquanto outras formas mais sofisticadas de spyware surgiram. Alguns dos exemplos mais conhecidos de spyware incluem:

- Agente Tesla pode rastrear e coletar pressionamentos de tecla, fazer capturas de tela e obter credenciais usadas em vários aplicativos do sistema (por exemplo, Google Chrome, Mozilla Firefox, Microsoft Outlook, IceDragon, FILEZILLA etc.).

- AzorUlt - Pode roubar informações bancárias, incluindo senhas e detalhes de cartão de crédito, bem como criptomoedas. O trojan AzorUlt é normalmente disseminado em campanhas de ransomware.

- TrickBot - Concentra-se em roubar informações bancárias. O TrickBot normalmente se espalha por meio de campanhas de spam maliciosas. Além disso, ele pode se espalhar usando o exploit EternalBlue (MS17-010).

- Gator - Geralmente empacotado com software de compartilhamento de arquivos como o Kazaa, esse programa monitora os hábitos de navegação da vítima na web e usa as informações para veiculá-la com anúncios mais bem direcionados.

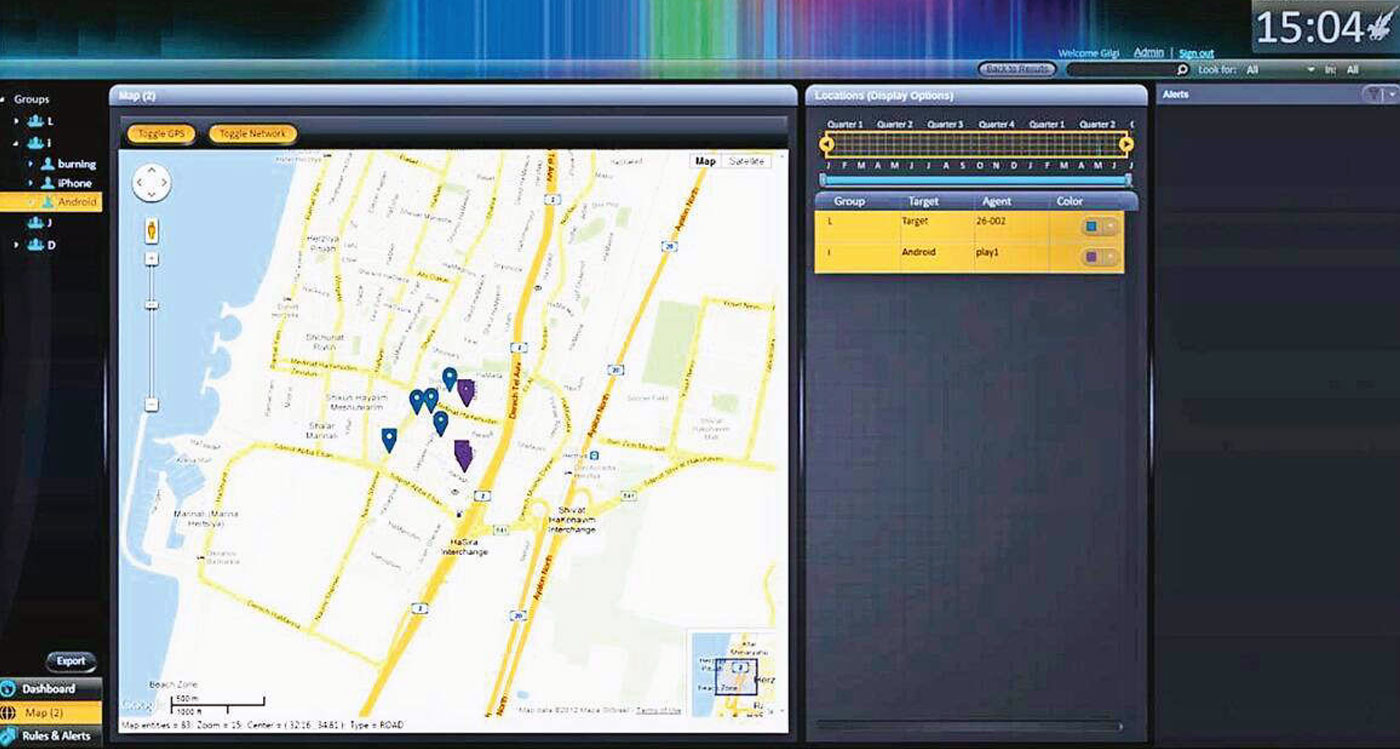

- Pegasus é um spyware desenvolvido pela empresa israelense de armas cibernéticas NSO Group. O Pegasus pode ser instalado secretamente em telefones celulares (e outros dispositivos) que executam a maioria das versões de iOS e Android. A Pegasus é supostamente capaz de explorar todas as versões do iOS até 14.6 por meio de um exploit do iMessage sem cliques. A partir de 2022, o Pegasus poderia ler mensagens de texto, rastrear chamadas, coletar senhas, rastrear localização, acessar o microfone e a câmera do dispositivo alvo e coletar informações de aplicativos. O spyware tem o nome de Pegasus, o cavalo alado da mitologia grega.

- Vidar - Trojan que oferece aos agentes de ameaças a opção de definir suas preferências para as informações roubadas. Além de números de cartão de crédito e senhas, o Vidar também pode raspar carteiras digitais. Esse spyware pode se espalhar usando várias campanhas por meio de exploits.

- DarkHotel - Líderes empresariais e governamentais direcionados usando WIFI de hotel, usando vários tipos de malware para obter acesso aos sistemas pertencentes a pessoas específicas e poderosas. Depois que esse acesso foi obtido, os invasores instalaram keyloggers para capturar as senhas do alvo e outras informações confidenciais.

- Zlob - Também conhecido como Zlob Trojan, este programa usa vulnerabilidades no codec ActiveX para fazer o download para um computador e registrar históricos de pesquisa e navegação, bem como pressionamentos de tecla.

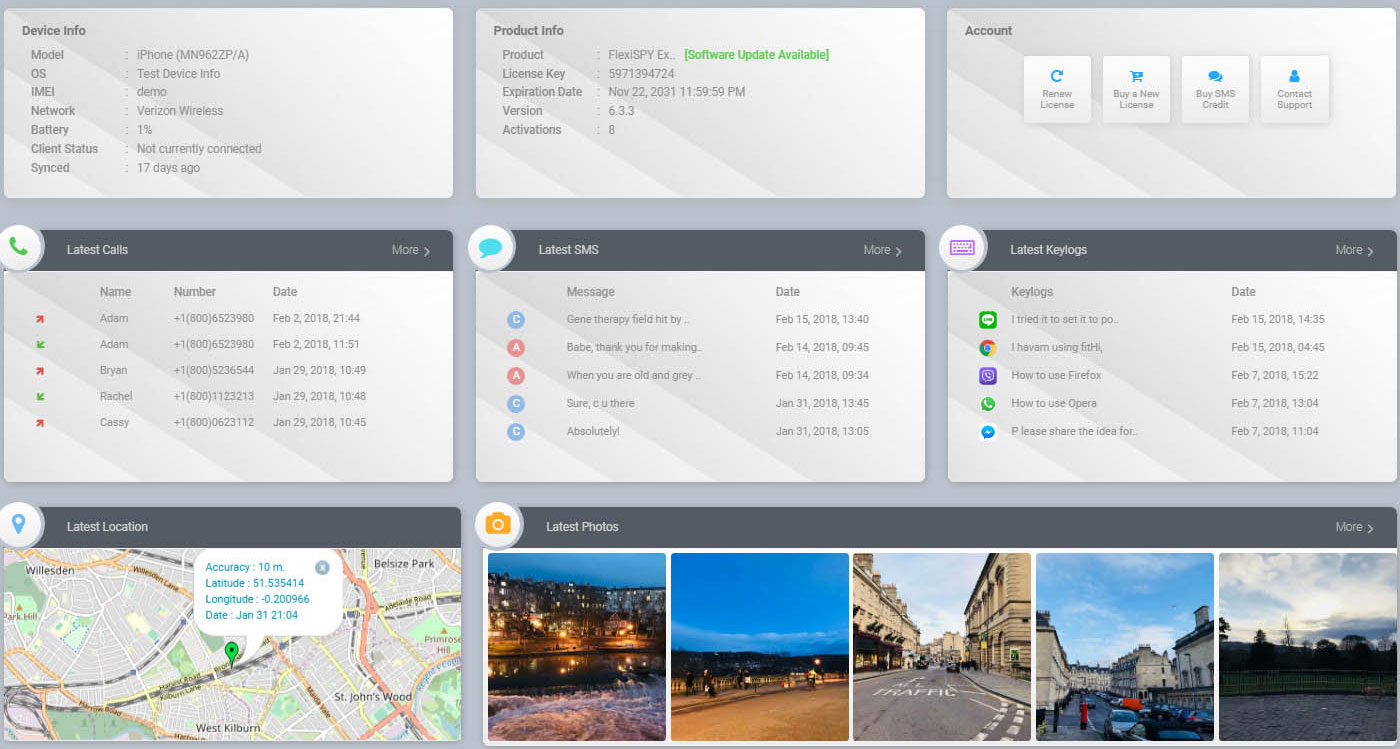

- FlexiSpy nem mesmo esconde sua verdadeira natureza. Esse spyware é popular entre usuários individuais que desejam espionar alguém.

- Cocospy - rastreamento em tempo real para iPhone ou Android. Ele reúne os registros de chamadas, agenda telefônica, dados de localização, eventos planejados no aplicativo Calendário e SMS do iMessage messenger. Esse rastreamento é feito a partir das atualizações do iCloud - caso uma esteja habilitada no dispositivo da vítima.

- Mobistealth oferece para espionar as chamadas, mensagens de texto, obter a localização do dispositivo infectado e verificar remotamente as redes sociais mais populares e mensageiros. Mobistealth pratica a instalação remota de spyware.

Spyware para celular

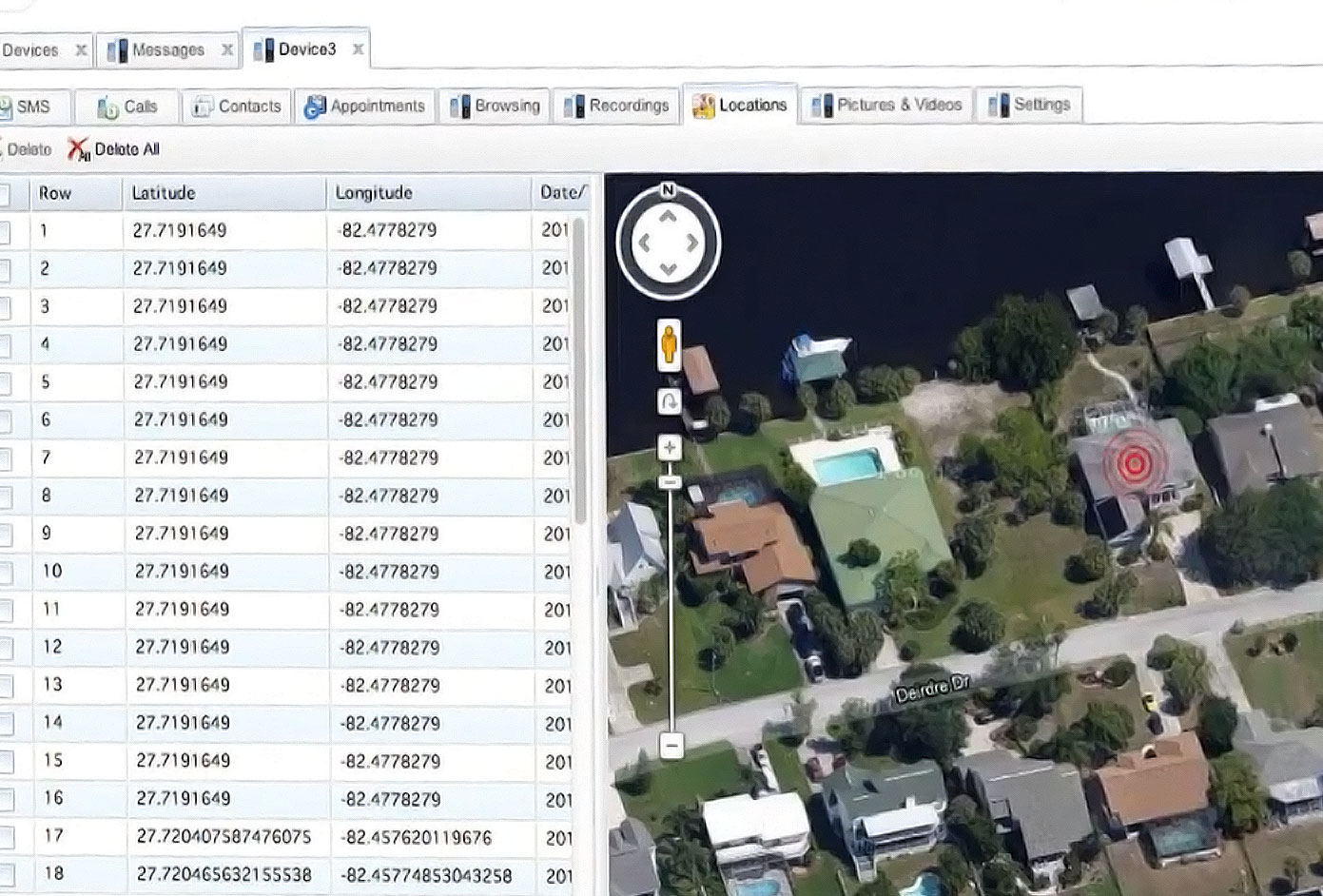

Os telefones celulares tornaram-se parte de nossa vida cotidiana há muito tempo, mas eles se tornaram parte de nós apenas com o surgimento dos smartphones. Um pequeno pedaço de alumínio e vidro contém muito sobre nós mesmos - números, fotos, mensagens, datas e até medidas fisiológicas. Ele toca todos os aspectos da nossa rotina diária - desde a hora de acordar até o fluxo de trabalho e um café à noite com Mary. É por isso que os malandros que desejam coletar nossos dados prestam tanta atenção aos dispositivos móveis.

Nos últimos anos, o iOS se tornou muito mais dura com a privacidade do usuário. Ao contrário do Android, ele oferece configurações muito mais amplas de acesso a informações privadas e pode mostrar quais aplicativos acessaram esses locais da última vez. Além disso, a Apple restringiu drasticamente o número de informações que os aplicativos podem coletar sobre os usuários do iPhone. O Facebook perdeu bilhões de dólares por causa desse recurso e os criminosos perderam a capacidade de coletar todos os dados pessoais com risco zero.

Na verdade, existe spyware para iPhones e smartphones Android. Plataformas raras como Blackberry OS ou Windows Phone estavam fora da cobertura de malware, já que gastar dinheiro para um público tão pequeno não é lucrativo. A maioria das amostras de spyware foram representadas como aplicativos “regulares” - pelo menos parecem assim. Você provavelmente irá instalá-lo após o conselho de seu amigo ou alguém na Internet. A maior parte de um acordo é permitir que ele alcance qualquer parte do sistema: as pessoas geralmente clicam nessa parte da instalação sem nenhuma compreensão. Mas por que a calculadora precisa acessar sua galeria e contatos? E onde o rastreador de fitness pode usar sua lista telefônica? Essas perguntas são retóricas e devem ser feitas a si mesmo cada vez que você vê uma demanda tão paradoxal.

Vamos revisar os exemplos mais recentes de spyware para ambos os sistemas operacionais - dois para cada.Spyware para Android

Gerenciador de processos que assume o controle da câmera e dos microfones. Essa coisa supostamente apareceu no final de março e foi descrita no início de abril de 2022. Provavelmente está relacionada à guerra russo-ucraniana, já que o endereço IP de seu servidor C&C pertence à Rússia. Possivelmente, é o exemplo mais clássico de spyware móvel - o aplicativo que tenta acessar muitas informações confidenciais. Em particular, este pediu as seguintes categorias:

- Registros de chamadas

- Lista de contatos

- Informações do GPS

- Status da conexão Wi-Fi

- Enviando SMS

- Ler SMS no cartão SIM

- Notificações de áudio

- Acesso total à câmera

Spyware para iPhone

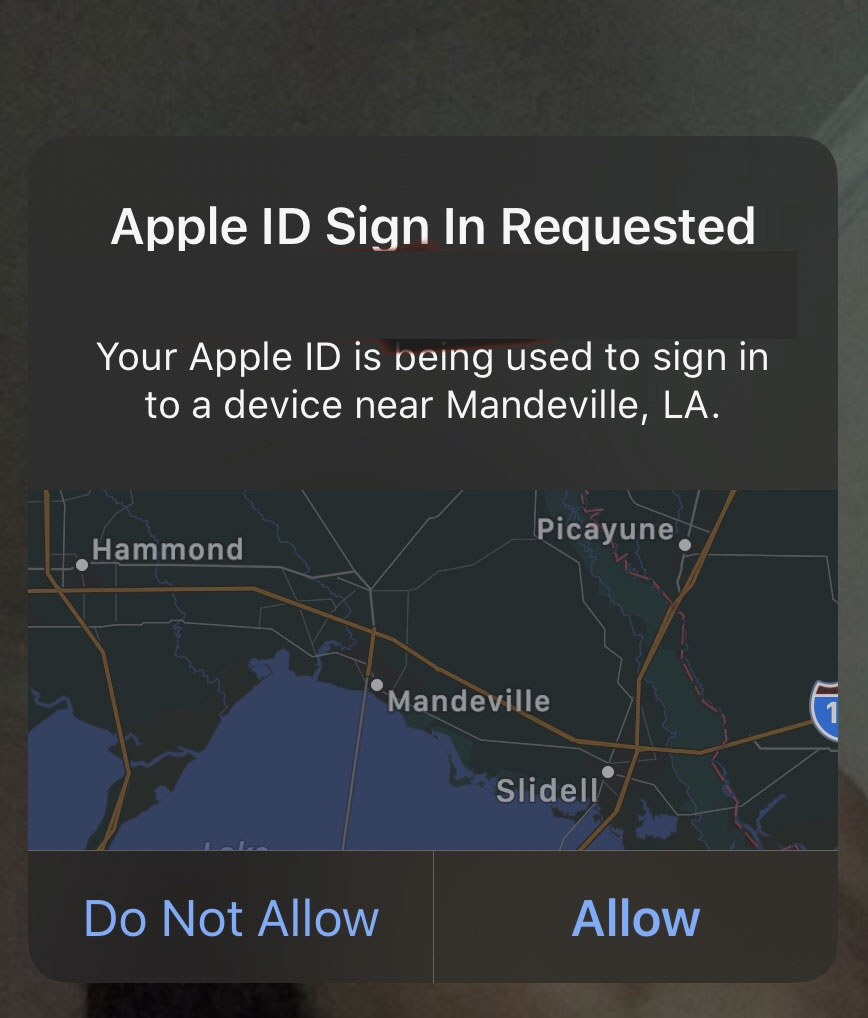

Spyware para iOS raramente obtém a forma de um aplicativo não autorizado. A AppStore é fortemente moderada. Assim, adicionar um programa com funcionalidade questionável ou mesmo maliciosa é problemático. Além disso, as restrições mencionadas acima para coleta de informações pessoais tornam ineficazes quaisquer tentativas de espionagem “moderada”. O único público que permanece disponível para esses programas são as pessoas que usam jailbreak - uma versão hackeada do iOS que permite a instalação de aplicativos de terceiros. Várias formas de instalação ainda estão disponíveis mesmo sem ele, mas você precisa interagir com o dispositivo por algum tempo ou saber as credenciais do e-mail do iCloud usado.

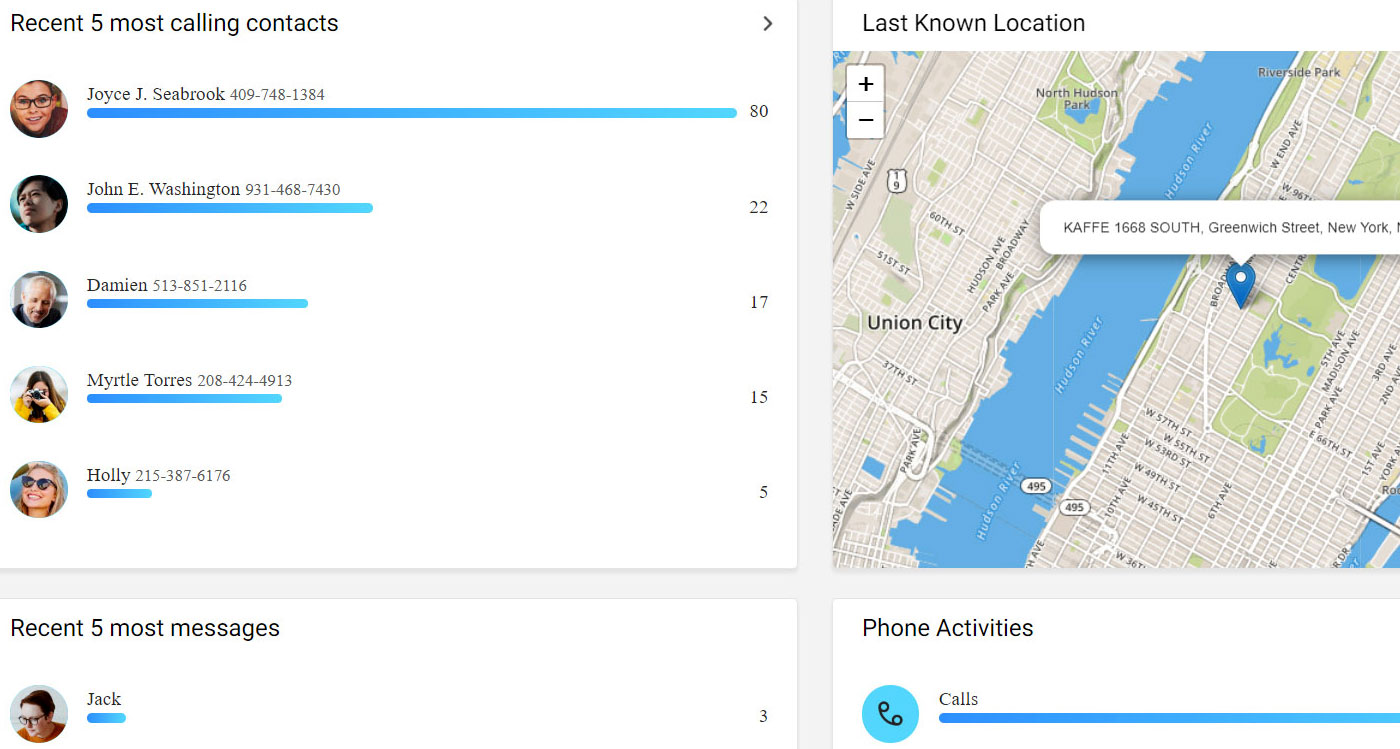

Cocospy - Software de espionagem, rastreamento e monitoramento para celular

O Cocospy promete rastreamento em tempo real do dispositivo escolhido. Ele reúne os registros de chamadas, agenda telefônica, dados de localização e eventos planejados no aplicativo Calendário e SMS do iMessage messenger. Esse rastreamento é feito a partir das atualizações do iCloud - caso estejam ativadas no dispositivo da vítima.

Mobistealth - Monitoramento remoto para dispositivos móveis Android

Mobistealth App: Outro exemplo de programa que não tem vergonha de ser uma ferramenta de espionagem. Eles podem ser suportados para espionar como chamadas e mensagens de texto, obter a localização do controle e para controlar as redes sociais e mensageiros mais populares. Ao contrário do Cocospy, ele pratica a instalação remota de spyware. No entanto, ainda requer as credenciais de login do iCloud.

FlexiSpy - Ferramenta de espionagem de monitoramento para Android e iPhone

FlexiSpy nem mesmo esconde sua verdadeira natureza. Esse spyware é popular entre usuários individuais que desejam espionar alguém. Ele é distribuído por meio de sites de terceiros e você deve trazê-lo para o dispositivo da vítima. O FlexiSpy permite que o controlador use o microfone, use a câmera, registre as teclas digitadas e monitore as conversas. Isso é um spyware completo, mas você mesmo deve cuidar de sua disseminação.

Pegasus Spyware - Android e iPhone

Qualquer conversa sobre spyware não estará completa sem mencionar aquele que é considerado o melhor e o mais perigoso. O spyware Pegasus, uma criação do grupo NSO (subsidiário do governo israelense) serve como ferramenta para espionar pessoas consideradas perigosas para o estado judeu. Pegasus tornou-se uma ferramenta do Mossad na caça aos criminosos de guerra. No entanto, os códigos-fonte desse spyware vazaram várias vezes - e ninguém pode dizer quem fez isso. Ninguém também pode provar que este era um código de spyware legítimo da Pegasus.

Pegasus é um malware multiplataforma que pode ser lançado em Android, iOS, Blackberry OS, Windows Phone e até mesmo em sistemas operacionais móveis baseados em Linux. A injeção está muito mais próxima do malware “clássico” - ele usa exploits e spear phishing. Após 2020, a maioria dos casos de disseminação do Pegasus estava relacionada ao uso de explorações de clique zero. Essas táticas sofisticadas geralmente exigem preparação diligente para o ataque, geralmente usando OSINT.

Esse “spyware de nível governamental” foi usado por vários países para satisfazer suas necessidades. Geralmente, essas necessidades são inteligência estrangeira, incluindo os militares, ou mesmo vigilância interna. Este último geralmente está relacionado a ditaduras ou países com forte censura na mídia. No total, o Pegasus foi usado por 27 países de todo o mundo.

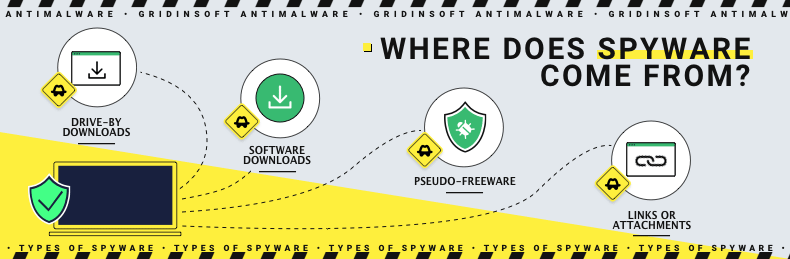

De onde vem o spyware?

Há muitas maneiras diferentes de o spyware infectar seu PC. Aqui estão algumas das formas mais comuns:

Downloads de software

Alguns downloads de software da Internet, principalmente aplicativos de compartilhamento de arquivos, também podem instalar spyware em seus dispositivos. Isso é mais comum com versões gratuitas de software que você normalmente precisa comprar.

Links ou anexos

Como a maioria dos outros malwares, o spyware pode ser enviado em um link ou anexo de e-mail. Nunca clique em um link ou anexo desconhecido e não abra e-mails de um remetente desconhecido. Isso pode resultar no download e instalação de spyware no seu computador. Clicar em links maliciosos também pode infectar seu PC com um worm. Esses worms são usados para espalhar software malicioso usando a rede à qual seu dispositivo está conectado.

Pseudo-freeware

Em alguns casos, o spyware é disfarçado como um programa gratuito. Se você remover o falso programa gratuito, o spyware permanecerá no seu computador. Você precisará de um programa antivírus forte para detectá-lo e excluí-lo.

Downloads diretos

Um site ou janela pop-up baixa automaticamente o spyware em seu dispositivo em um download drive-by. Você pode receber um aviso informando o nome do software e solicitando permissão para instalá-lo, mas em muitos casos, não há aviso.

Qual é a necessidade de spyware?

Informações pessoais são sempre valiosas. O preço de um determinado tipo de informação pode aumentar significativamente se você for uma celebridade ou tiver acesso a coisas valiosas variáveis. Mesmo que você tenha muito dinheiro, fraudadores podem roubar seus dados para forçá-lo a pagar o resgate para mantenha esta informação privada. Às vezes, os ladrões cibernéticos podem ganhar um jackpot, obtendo algumas informações secretas sobre suas vítimas. Nesses casos, os valores do resgate podem chegar a dezenas de milhares de dólares.

No entanto, é mais frequente uma venda de dados na Darknet. Alguns dados confidenciais, horas de atividade e a lista de programas instalados podem ser bastante úteis para alguém. Possivelmente, criminosos da vida real podem comprar essas informações para planejar o roubo ou entender se uma determinada pessoa tem algo valioso para roubar. Em alguns casos, os hackers podem usar spyware para espionar alguém, como uma namorada. Portanto, o vírus não causa nenhum dano significativo nesses casos, mas ainda é antiético.

Última atividade de spyware:

⇢ Trojan:Win32/Leonem - Information Stealer Analysis & Removal Guide

⇢ MaksStealer (MaxCoffe): The Minecraft Mod That's Actually Stealing Your Passwords

⇢ Top 5 Infostealer Malware of 2025: The Silent Data Snatchers

⇢ SpyLoan Virus Found in Loan Apps on Google Play Store

⇢ Fake Copyright Emails Spread Lumma, Rhadamantys Stealers

⇢ Operation Magnus Disrupts Infrasturcture of RedLine, META Stealers

Posso ver que o spyware está ativo no meu PC?

Como você pode ler acima, o spyware tenta ser o mais silencioso possível. Sua eficiência está estritamente correlacionada com sua furtividade, portanto, se você vir a atividade do spyware - é um mau exemplo desse vírus. No entanto, isso não significa que esses exemplos de malware sejam inofensivos. A atividade do spyware também é difícil de detectar porque altera os mesmos elementos que outros vírus. Portanto, é difícil entender se a mudança repentina do parâmetro de rede ocorreu devido à atividade de spyware ou se há um downloader de trojan no seu PC. Não há nada agradável em nenhum vírus, mas as formas de remoção de spyware e downloader são diferentes.

Os sinais de aviso de spyware podem ser:

- Notificações estranhas

- Um número excessivo de pop-ups

- Alteração da página inicial do navegador

- Redirecionamento espontâneo do navegador

- Computador extremamente lento para inicializar ou abrir programas

Esse tipo de vírus altera várias partes do sistema. Principalmente, as partes mais alteradas são as configurações de segurança e os parâmetros de rede. Para usuários que usam o Microsoft Defender, um ótimo motivo para alarme é assistir ao Defender desabilitado. O spyware quase sempre usa a violação de segurança, que permite que os vírus interrompam o antivírus da Microsoft sem a aprovação do UAC. Os usuários que usam os planos de dados limitados também podem ver que o consumo de tráfego aumentou significativamente. No entanto, o Windows pode consumir muitos dados sem vírus ao baixar as atualizações, por exemplo, ou carregar a telemetria para os servidores da Microsoft.

A melhor maneira de determinar se há um vírus é verificar seu computador usando um software antimalware. Por exemplo, o Gridinsoft Anti-Malware também é capaz de detectar spyware por seu comportamento, mesmo que o vírus tenha evitado a detecção por um mecanismo antivírus comum. O mecanismo heurístico é um sistema difícil de gerenciar e caro, o que permite aumentar significativamente as taxas de proteção.

Apesar do spyware tentar ser furtivo, ele faz muitas ações para se tornar mais persistente em seu sistema. Portanto, a remoção de spyware não é um processo fácil. No entanto, remover o spyware de sua pasta o interromperá por um tempo e provavelmente voltará logo depois. As alterações acima em seu sistema geralmente visam tornar o spyware uma fênix - depois de excluí-lo, espere um pouco - e ele estará de volta. É por isso que a remoção de malware desse tipo sempre requer o uso de programas específicos - software anti-spyware, em particular.