O que é um DDoS?

DDoS é uma abreviação de “negação de serviço distribuída”. Esta definição explica muito sobre a essência desta situação. Em primeiro lugar, porém, devem ser apresentadas as razões, bem como as formas de evasão. Então, antes de mais nada, vamos falar sobre como ele funciona - ele lhe dará dicas para proteger o site de qualquer ataque DDoS.

A negação de serviço distribuída ocorre quando o servidor recebe tantas solicitações que não consegue processá-las. O servidor pode não ter RAM ou CPU, mas o efeito será o mesmo - as páginas da web não serão abertas com os seguintes números de erro:

| 500 | algo está errado com o servidor, sem especificação mais precisa; |

| 502 | resposta inválida do servidor; |

| 503 | o servidor está temporariamente indisponível para lidar com uma solicitação; |

| 504 | tempo para resposta do servidor excedido; |

| 509 | o host recebe mais tráfego do que o site pode suportar; |

| 520 | o servidor retorna um erro desconhecido; |

| 521 | o servidor do site original não está disponível para o servidor intermediário (geralmente Cloudflare); |

| 522 | conexão expirou; |

| 523 | servidor intermediário (mesmo Cloudflare) não consegue se conectar ao seu servidor host; |

| 524 | a conexão por meio do servidor Cloudflare expirou. |

Como fazer um ataque DDoS?

É difícil sobrecarregar o servidor, especialmente ao discutir páginas de grandes empresas ou serviços online. Mais de uma dúzia de serviços do Google, Netflix, Amazon e Microsoft - recebem centenas de milhares de solicitações por minuto - e seus servidores continuam funcionando sem problemas. A configuração adequada do roteamento de resposta e o aluguel ou construção de mais servidores tornarão seu serviço disponível para mais clientes, além de ser mais sustentável a qualquer sobrecarga.

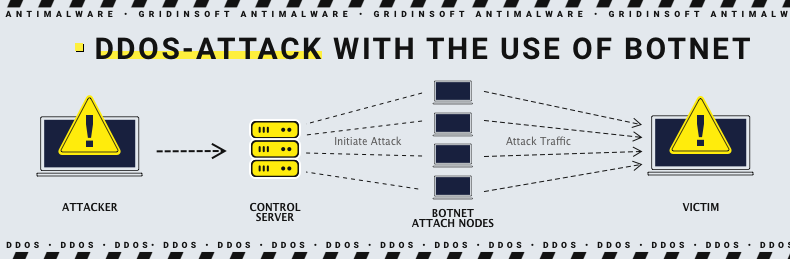

Os cibercriminosos que cometem ataques DDoS não estão inventando nada de novo. A essência desse tipo de ataque cibernético é criar uma enorme quantidade de solicitações que sobrecarregam o servidor. Esses ataques geralmente são conduzidos com a ajuda de botnets - grupos de computadores infectados com um vírus que os torna “zumbis”. Essas máquinas (algumas das botnets descobertas eram maiores que 100 mil computadores) são controladas a partir de um único centro de comando. Os bandidos podem dizer a eles para enviar solicitações para qualquer site - até mesmo para o google.com. Tendo o botnet, que é grande o suficiente, você pode desligar ou dificultar a conexão até mesmo a recursos grandes e conhecidos.

Às vezes, as pessoas fazem ataques DDoS não intencionais quando a multidão envia muitas solicitações para o mesmo servidor. Por exemplo, você pode ter testemunhado tal situação durante as eleições de 2020 nos EUA, quando as pessoas abriram massivamente o site fec.gov (onde os resultados oficiais foram publicados), causando alguns problemas devido à sobrecarga do servidor.

Tipos de ataques DDoS

Embora todos os ataques DDoS sejam baseados em botnets e cometidos com o único alvo final, eles diferem na criação de tráfego excessivo. O servidor lida com dezenas de processos diferentes relacionados a uma única solicitação simultaneamente. Um deles malformado, que causará um aumento de carga, é um dos métodos mais populares. No entanto, o poder do DDoS não está apenas nos parâmetros modificados de uma solicitação, mas também no número dessas solicitações.

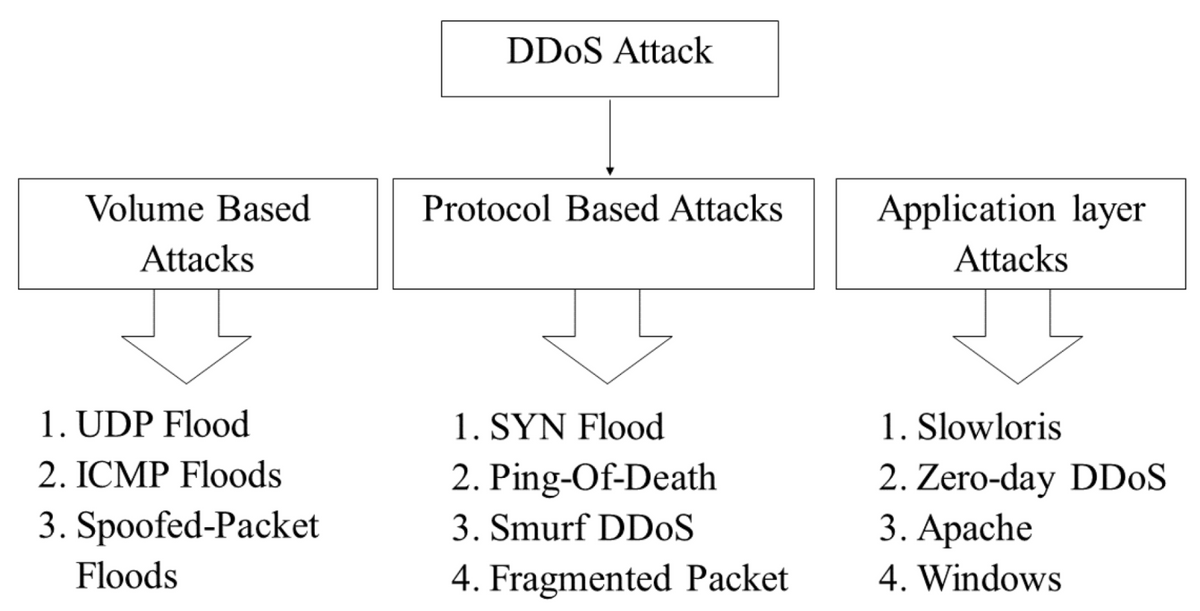

Então, o que torna a solicitação regular tão difícil de lidar? Os cibercriminosos que cometem ataques DDoS têm uma ampla variedade de ferramentas. Os especialistas dividem esses métodos em ataques baseados em volume, ataques de camada de aplicativo e ataques de protocolo. As primeiras indicam claramente como são realizadas; esses ataques são os mais simples. No entanto, a eficiência por sistema de ataque único para ataques baseados em volume é bastante baixa. Esses ataques geralmente precisam de botnets ou usuários muito maiores para serem executados.

Ataques de camada de aplicativo

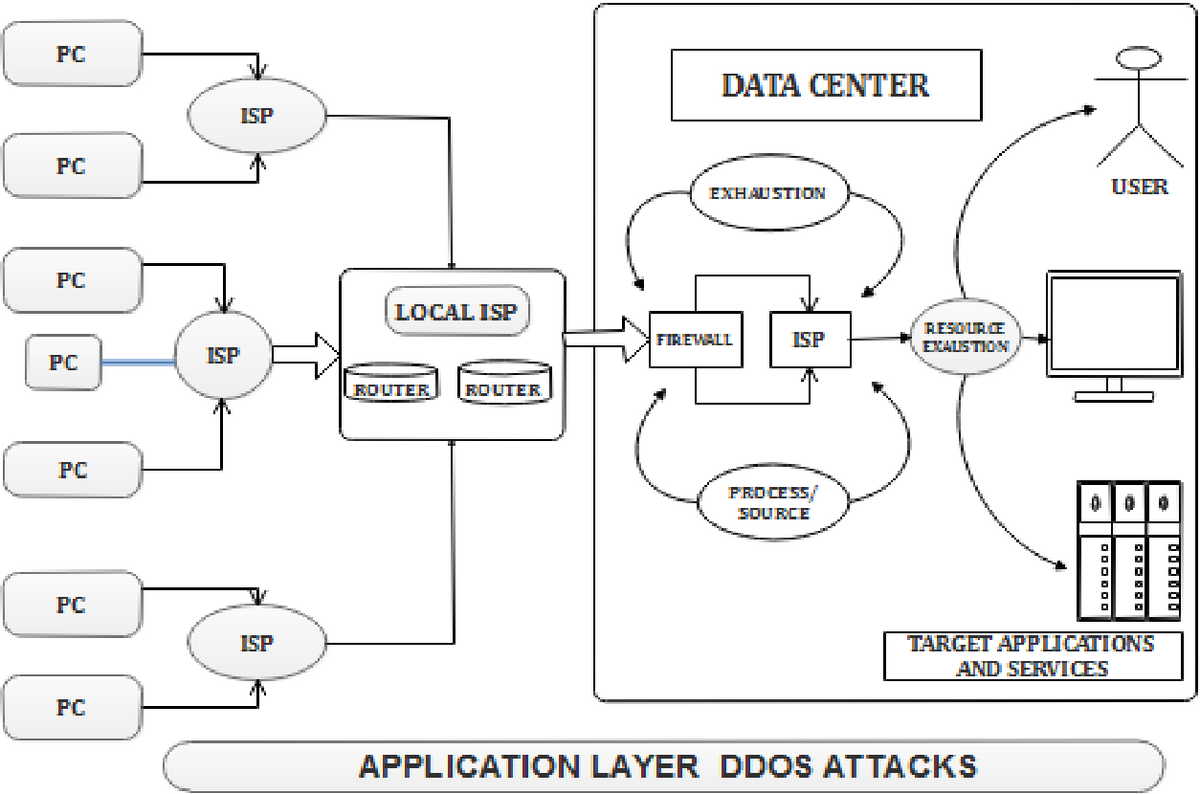

Os ataques da camada de aplicação supõem o uso de vulnerabilidades no sistema do servidor ou software de aplicação neste servidor. Em particular, uma das violações mais usadas é o HTTP GET ou solicitações POST. Criar o fluxo dessas solicitações capaz de sobrecarregar o sistema consome muito menos recursos do que outros métodos. Além disso, você nem precisa deformar os pacotes - os métodos HTTP padrão são bons o suficiente. No entanto, eles são bastante difíceis de preparar, pois o ataque deve ser direcionado a uma determinada configuração de servidor.

Ataques de protocolo

Os ataques de protocolo parecem ser a média entre os ataques de camada de aplicativo e os baseados em volume. A eficiência relativamente alta é combinada com a facilidade de uso e uma ampla variedade de métodos. Pings de mortes, ataques de pacotes fragmentados, spam SYN - isso é apenas a superfície. Cada uma dessas formas tem uma dúzia de subtipos que possibilitam encontrar a violação de segurança em qualquer sistema.

Quanto tempo duram os ataques DDoS?

Duas linhas de tempo possíveis podem interromper o processo de ataque DDoS. A primeira é atingir o alvo do ataque (leia abaixo), e a segunda é aplicar as medidas anti-DDoS emergenciais pelos mantenedores do servidor, ou mesmo ambos. Por exemplo, o A última cadeia de ataques mundialmente conhecida relacionada à guerra na Ucrânia durou quase uma semana desde o início da guerra. Uma dúzia de recursos governamentais russos e ucranianos, sites de agências de mídia e bancos estavam inacessíveis. Os invasores atingiram seu alvo, mas provavelmente pretendiam manter os sites inativos o maior tempo possível. Enquanto isso, durante esta semana, os mantenedores do site conseguiram lidar com o tráfego excedente - através de proibições de conexão ou filtragem de tráfego. Ambos os lados fizeram seu trabalho - os invasores destruíram os sites com sucesso e os administradores do sistema espelharam o ataque.

No entanto, o verdadeiro sucesso dos réus é apenas quando o ataque não afeta o site. Claro, você não pode fazer nada, e script kiddies pouco qualificados ainda não conseguirão abalar seu site. Mas o ataque real, orquestrado por hackers habilidosos, requer algumas tecnologias reais para neutralizar.

Como os sites são protegidos contra ataques DDoS?

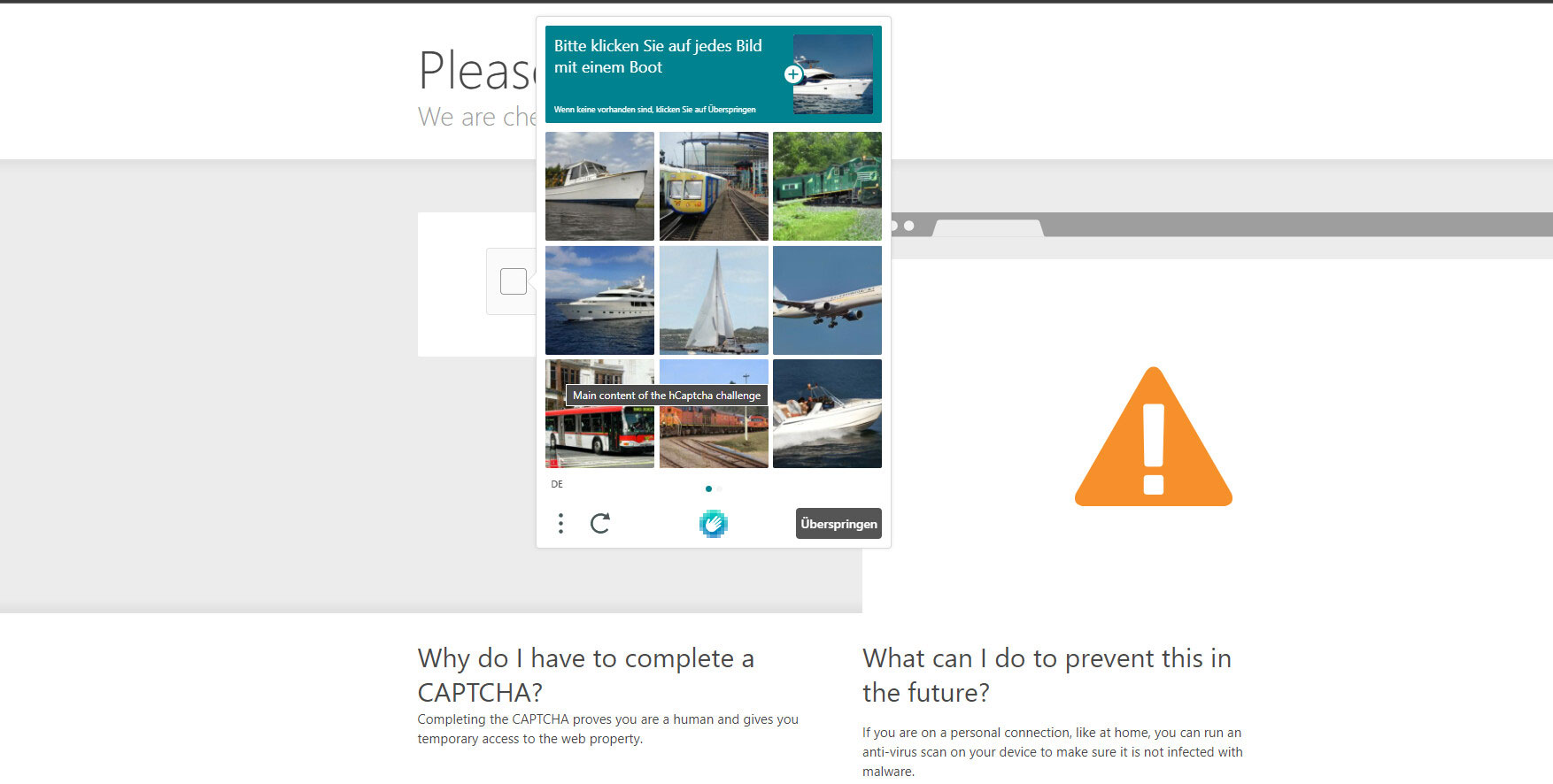

O primeiro ataque DDoS aconteceu durante a semana de 7 de fevereiro de 2000 . Esse ataque foi cometido por um garoto de 15 anos que fez uma série de ataques contra serviços de comércio eletrônico, incluindo Amazon e eBay. Desde então, os administradores de sistema descobriram muitas formas possíveis de prevenção de DDoS. Um dos mais populares e conhecidos é a resolução de captcha. Quando você faz muitos cliques, assim como um computador de uma botnet que tenta sobrecarregar o servidor com requisições, um sistema único pede para você resolver o captcha.

Outra maneira generalizada de diminuir a carga potencial do servidor é impedir qualquer solicitação do bot. Serviços como Cloudflare levam a solicitação ao seu site primeiro e oferecem o “ visitante” para resolver o mesmo captcha. Esse método é muito mais eficaz do que a solução de captcha mencionada anteriormente, pois os bots não podem atingir o ponto final do ataque.

Claro, um elemento essencial é a otimização de back-end. O back-end mal projetado pode causar problemas mesmo quando ninguém ataca seu site. No entanto, ao otimizar o código, você aumentará o limite superior de solicitações para o período e economizará uma quantia significativa de dinheiro que gastaria em atualizações de servidor.

Ataques DoS e DDoS - qual é a diferença?

Existe um cunhado dos ataques DDoS, que é menos conhecido, mas ainda encontrado no mundo real. Ataques de negação de serviço significa criar uma quantidade asfixiante de tráfego direcionado a determinada máquina ou pequena rede. Inundar a rede ou a máquina exigirá muito menos esforço do que um site bem feito com servidores distribuídos e proteção anti-DDoS. Tais ataques podem ser aplicados para suspender o trabalho de uma pequena empresa ou apenas para prejudicar um determinado usuário.

Os ataques DoS não exigem software específico, pois a maioria dos alvos desse tipo de ataque não está protegida. Os administradores de sistema podem aplicar algumas medidas restritivas, mas é muito caro salvar uma pequena rede com material anti-DDoS sério e completo. É por isso que esses ataques geralmente são bem-sucedidos. Felizmente, devido à baixa lucratividade desses ataques, eles não são tão populares.

Exemplos de DDoS

A melhor demonstração de como funciona e como combatê-lo é revisar casos de ataque passados ou em andamento. Felizmente, para maior clareza científica, houve muitos ataques nos últimos anos para revisar. O primeiro e mais recente é a cadeia acima de ataques DDoS em sites governamentais russos e páginas da web de bancos comerciais. A coisa peculiar sobre este ataque é que os voluntários o conduziram inteiramente. Os usuários pretendiam oferecer seus computadores e telefones celulares a agentes de ameaças criando o fluxo de tráfego usando scripts especiais. Esse ataque consumiu cerca de 9,8 Tbps de largura de banda, o que corresponde a uma taxa média em 2026.

Outro exemplo é sobre o registro, mas também está relacionado a uma empresa russa. Yandex, a empresa de internet tudo-em-um apelidada de Google russo, relatou um ataque DDoS recorde mundial. Devido ao aviso da empresa, eles sofreram um fluxo de 22 milhões de solicitações por segundo. Até a Cloudflare - a empresa que lida com tráfego excessivo como seu pão com manteiga - disse ter testemunhado apenas um ataque de 17,2 milhões de RPS. Esse ataque foi medido em solicitações por segundo porque foi confirmado em métodos baseados em volume. Os agentes de ameaças tentaram interromper a acessibilidade do site executando muitas solicitações e falharam - o Yandex não teve nenhum problema.

Últimos ataques DDoS:

- CVE-2025-21605 Redis DoS Vulnerability Discovered, Patch Now

- GorillaBot: Advanced Mirai Variant Targeting IoT Devices with Enhanced DDoS Capabilities

- Threat Actor Behind X DDoS Attack Revealed

- Ubiquiti G4 Vulnerability Discovered, Allowing for DDoS Attacks

- IP Stresser & DDoS Booter

- Sierra AirLink Vulnerabilities Expose Critical Infrastructure

- SLP DDoS Amplification Vulnerability Actively Exploited

- Mirai variant "Pandora" infects Android TV for DDoS attacks.