O que é Zero Trust?

A confiança zero é a política do programa de segurança que regula a classificação de confiança de determinados aplicativos. Como você pode adivinhar pelo nome, confiança zero supõe que nenhum programa é confiável. Essa medida é dura, mas extremamente eficaz quando se trata de prevenir a injeção de malware. Nesse modo, um programa anti-malware considera qualquer aplicativo em execução no sistema potencialmente perigoso e revisa os comandos executados/DLLs e pastas acessados.

Ao verificar a atividade de todos os aplicativos, a ferramenta de segurança (pode ser a solução EDR assim como o antivírus comum) pode facilmente filtrar coisas duvidosas. Em seguida, o especialista em segurança que gerencia o sistema de proteção recebe o relatório com todos esses casos e escolhe quais medidas deseja aplicar.

Qual é a necessidade de uma política de Zero Trust?

Antes, no início da disseminação do software anti-malware, todos os programas desse tipo dividiam os aplicativos de terceiros em confiáveis e não confiáveis. A terceira categoria - aplicativos do sistema - também foi posteriormente agrupada com confiáveis. Assim, os aplicativos da lista confiável eram livres para fazer o que quisessem - os programas antivírus estavam ignorando suas atividades. Aqueles que foram considerados não confiáveis foram verificados diligentemente. Essa classificação foi ótima, a menos que lembremos que foi muito fácil chegar à “confiabilidade”. Portanto, apenas alguns aplicativos duvidosos dos sites de disseminação de software, applets Java feitos à mão e scripts foram considerados inseguros.

O modelo geral parece muito bom porque ainda tem controle manual, possibilidade de edição e outras coisas que proporcionam flexibilidade. A menos que nos lembremos das vulnerabilidades, elas podem aparecer em todos os tipos de aplicativos - e os considerados seguros não são uma exclusão. Vulnerabilidades podem permitir que os hackers executem códigos arbitrários, aumentem privilégios, modifiquem configurações do sistema e façam todas as outras coisas desagradáveis. Tal situação abala completamente a eficiência do sistema de confiança dividida.

Inicialmente, o problema foi simplesmente ignorado, pois a exploração de vulnerabilidade não era tão difundida. Não havia soluções de segurança especiais disponíveis no mercado amplo - você só podia encomendá-las por um preço mais alto. E as empresas não estavam preocupadas com isso - a eficiência dos programas antivírus era suficiente por enquanto. Quando os cibercriminosos mudaram as formas de disseminação de truques clássicos para explorações, as soluções clássicas se tornaram muito menos eficazes. Pode-se dizer - inútil.

Princípios do Zero Trust

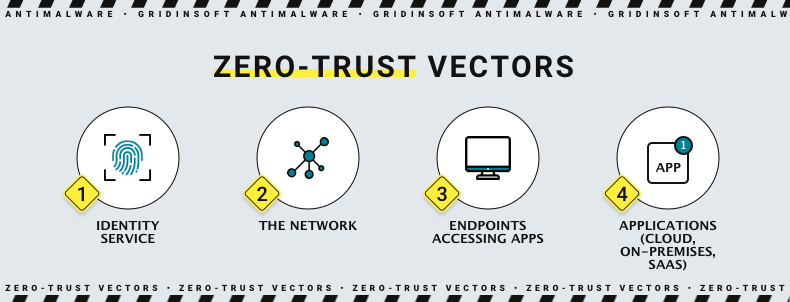

Já descrevemos o trabalho antivírus com a política Zero Trust acima. É uma descrição bastante primitiva, pois possui uma lista muito mais extensa de ações. Zero Trust é distribuído não apenas para os aplicativos atualmente em execução, mas também para os arquivos que estão presentes no disco, mas não são usados no momento. Para controlar isso, é necessário que várias soluções típicas e novas abordagens sejam aplicadas simultaneamente.

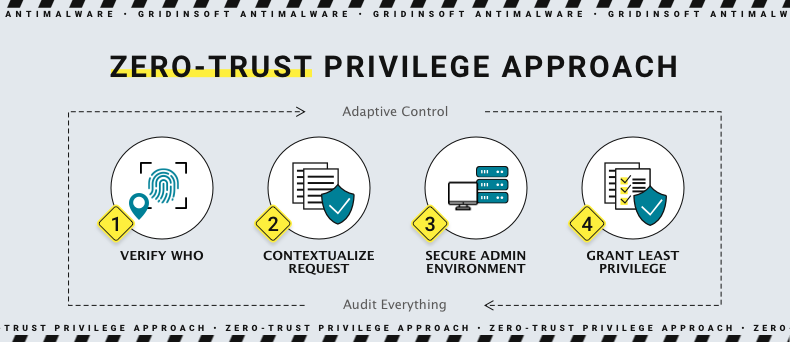

Os processos são verificados obrigatoriamente com vários mecanismos de detecção. Nas primeiras variantes, eles eram verificados durante a execução, permitindo que o programa fosse executado no sistema. Essa abordagem tem suas vantagens, mas expõe o sistema a riscos. Antivírus mais modernos com uma política de confiança zero executam cada aplicativo no sandbox antes de permitir que ele seja executado em um sistema. No caso de um site ou servidor remoto, ele pode ser lançado simultaneamente na sandbox e no navegador - para minimizar o atraso. A mesma coisa é executada para as conexões de entrada - mesmo quando elas não estão executando nenhuma ação, o programa fica de olho nela e registra todas as suas ações quando é ativada.

Na verdade, essas verificações não são novidade no software antimalware. Todos os aplicativos que possuem um mecanismo de verificação avançado executam as operações descritas. Mas com uma política de confiança zero, as precauções de segurança são aplicadas a todos os aplicativos e arquivos. Todas essas verificações devem ser apoiadas pelos melhores sistemas de detecção para fornecer a máxima eficiência. Mecanismos heurísticos e mecanismos de detecção de rede neural devem ter alto desempenho com consumo moderado de recursos. Os bancos de dados de detecção devem ser mantidos de forma correspondente - com atualizações de hora em hora e monitoramento contínuo de possíveis novas ameaças.

Como a confiança zero é quase sinônimo de sistemas EDR, o aplicativo mais eficiente para essa política pode ser atendido apenas com os recursos de uma solução de endpoint. O último geralmente oferece dividir a rede protegida em partes para tornar o sistema geral mais fácil de controlar. Nesse caso, a confiança zero permite configurar algumas verificações adicionais para os programas considerados mais perigosos ou modificar a lista de verificações aplicadas.

Zero Trust em programas antimalware

A maioria dos programas com um exemplo de política de confiança zero são soluções de detecção e resposta de endpoint, ou EDR. Esses aplicativos representam uma nova visão de de cibersegurança corporativa. Enquanto as soluções anteriores protegiam cada PC separadamente, as soluções EDR forneciam a proteção que cobre toda a rede simultaneamente. Como os cibercriminosos aplicam o uso de ameaças avançadas com bastante frequência, verificar aplicativos possivelmente comprometidos não requer tolerância.

As soluções antivírus do mercado de massa para sistemas de usuário único raramente aplicam uma política de confiança zero. O único que está presente em todos os computadores com Windows 11 é o Windows Defender - uma ferramenta de segurança infame da Microsoft. Ele mostra resultados decentes na proteção durante a execução, mas tem tantos bugs e problemas de segurança que sua usabilidade é questionável. E embora execute uma confiança zero completa, os mecanismos de segurança mencionados acima são restritos. Por exemplo, o sandboxing no modo de segurança de rede funciona apenas com o navegador Edge; mecanismos avançados de monitoramento de script estão disponíveis apenas para scripts do PowerShell.

Por que os fornecedores de antimalware atrasam a aplicação desta política?

"Zero Trust" pode parecer uma pílula mágica para a segurança do computador. A nova ideologia de como o software anti-malware reage aos programas no sistema pode aumentar drasticamente sua eficiência sem nenhuma melhoria no mecanismo de detecção. No entanto, algumas armadilhas o tornam menos perspectiva ou até mesmo inútil.

- A confiança zero afeta o desempenho do PC. A mesma ferramenta consumirá uma quantidade muito maior de RAM e principalmente CPU para fazer todos os check-ups e executar o sandbox. Imagine que você tenha a proteção em execução habilitada, mas ela exige a execução das operações que precisam de três vezes mais poder de cálculo. Claro, você não sofrerá nenhum problema significativo nos sistemas de ponta, mas os produtos anti-malware são voltados para o mercado de massa - caso contrário, não valerá a pena. Os EDRs com uma política de confiança zero sofrem muito menos porque a maioria dos cálculos é feita no controlador de domínio.

- Usuários individuais raramente são atacados com ameaças avançadas. Embora as empresas enfrentem constantemente o risco de serem atacadas com o uso de malware complicado, os indivíduos não não. A quantidade de lugares onde a confiança zero pode ser útil para um único usuário é escassa comparada com os efeitos negativos que mencionamos no parágrafo anterior. Para espelhar o ataque com malware “clássico”, o antivírus comum com uma lista de confiança é suficiente.

- Uso complicado. Zero Trust não é apenas controlar o que está sendo executado em seu sistema. Para atingir a eficiência máxima, a ferramenta de segurança deve ser configurada especificamente para o sistema em que será executada - caso contrário, é apenas bloatware. E como você pode imaginar, as configurações manuais não são uma coisa que o mercado de massa ficará feliz. Passando horas em manuais e configurações, o aplicativo é bom para administradores de sistema que estabeleceram a proteção na corporação, mas não tão bom quando você deseja que o programa funcione bem fora da caixa.

Zero Trust é uma política muito prospectiva para software antimalware. No entanto, mal pode existir no mercado de massa por causa dos problemas acima. Parece que será o elemento complementar ou mesmo obrigatório das soluções de EDR - mostra eficiência máxima lá. Mas mal podemos imaginar seu futuro como parte de uma solução antimalware regular - pelo menos no mercado de massa.