O que é Cibersegurança?

Então, o que é cibersegurança? Essa ciência pode parecer uma maneira de evitar a injeção de malware, evitar vazamentos de dados ou organizar um armazenamento de informações mais confiável. No entanto, a segurança cibernética pesquisa todas essas coisas simultaneamente, por isso pode ser chamada de ciência da proteção de dados digitais.

A cibersegurança é definida como a defesa de redes, dados e informações contra acesso não autorizado, adulteração ou destruição. Todas as redes, dados e conhecimento têm algo em comum; eles são o equivalente a dados e dados armazenados em um banco. Um invasor pode acessar fisicamente o prédio e manipular os sistemas de segurança para entrar nos cofres do banco.

Isso acontece porque, no mundo físico, os criminosos não podem manipular sistemas físicos como os encontrados em TI. Então a ideia é usar essas vulnerabilidades para atacar as informações contidas na rede de computadores.

Um influxo de novas ameaças, tecnologias e modelos de negócios surgiu no espaço de segurança cibernética à medida que o mundo mudou para um modelo de trabalho mais remoto em resposta à pandemia de COVID-19.

O cenário tecnológico que está mudando constantemente não é uma nova revelação, mas certamente foi levado a um novo nível no ano passado. Aqui, analisamos o cenário de ameaças emergentes resultante e quais tendências de segurança cibernética representam o maior risco em 2026 e além.

Por que a segurança cibernética é importante?

Atualmente, muitas coisas dependem da forma digital de armazenamento e transferência de dados. Cada empresa tem um banco de dados com clientes, documentos de trabalho, estatísticas e outras coisas. É importante ter certeza de que essas informações podem ser alcançadas a qualquer momento e apenas pelos usuários designados principalmente. Como uma das formas de proporcionar este último, a cibersegurança oferece o uso de mecanismos de segurança e métodos de combate ao malware. Outra coisa que esta ciência tenta controlar é o fator humano - ainda um dos motivos mais frequentes para violações de dados em grandes empresas.

O foco principal dessa ciência é como proteger os dados de invasores de terceiros. Esse invasor pode ser um programa malicioso chamado spyware ou uma pessoa que obteve acesso não autorizado a esses dados. De qualquer forma, você deve entender como evitá-lo e combatê-lo se isso acontecer. Ter que lidar com todos os problemas possíveis simultaneamente é uma tarefa não trivial - é por isso que todas as soluções são muito complexas. Assim, a cibersegurança é uma ciência que busca maneiras de proteger as redes de computadores e os dados armazenados e transferidos nelas.

O que são ameaças à segurança cibernética?

É hora de mencionar os perigos que a cibersegurança é chamada a enfrentar com mais detalhes. Eles geralmente dependem de qual alvo eles visam. Quanto mais informações importantes ou valiosas essas vítimas tiverem, mais complicadas serão as ferramentas de segurança que elas supostamente usam. Portanto, as formas de roubar essas informações (ou seja, passar por todas as barreiras) devem se tornar gradualmente mais complexas. Roubar conversas de PCs de usuários individuais é muito mais fácil do que obtê-las de uma empresa com muitos recursos de segurança. E truques relacionados a malware e humanos serão muito mais complicados.

Vamos dar uma olhada na maioria das ameaças de segurança cibernética contemporâneas. Eles são posicionados pelo seu nível de complicação.

Malware

Malwares. Você já ouviu essa palavra e provavelmente sabia sua definição. No entanto, a maioria dos usuários mal consegue dizer mais alguma coisa. Malware é mais do que apenas “software malicioso”, como as pessoas costumavam descrever essa definição, e, na verdade, não é sinônimo de “vírus”. Então, como ele pode ser caracterizado corretamente?

Software malicioso nos cerca desde o final dos anos 90 e certamente existirá enquanto os computadores existirem. Mesmo que nem todas as amostras de malware sejam uma ameaça direta às informações, é provável que haja uma maneira de alcançá-las. Atualmente, até coisas como adware podem roubar cookies e histórico de pesquisa. E imagine o que spyware ou ladrões podem fazer.

Phishing

A engenharia social complicada nem sempre visa vender algo para nós. Quando se trata de ações maliciosas, o phishing é bastante popular para obter as credenciais dos usuários de redes sociais ou contas bancárias online. Existem muitas páginas falsificadas on-line que imitam o Facebook, o Twitter ou outras redes generalizadas. Eles geralmente são espalhados via spam em redes sociais ou em e-mails. No entanto, as maiores perdas são relacionadas às falsificações de sites e aplicativos bancários: diga a eles sua senha e também diga “tchau” às suas economias.

Ransomware

The thing that is right amidst the orientation of individuals and corporations. There are enough ransomware variants that attack only individuals and only companies; some of them take both. It is obvious that attacks on companies bring much more profit but can also expose the ransomware group to a significant risk. Meanwhile, the ransomware market among the groups that aim at individuals got its leader and monopolist several years ago. STOP/Djvu has a share of more than 75%.

While attacks on individuals are based on bait emails and illegal software - pretty classic methods, groups that aim at companies were forced to find less predictable ways. And they did - vulnerabilities in RDP are one of the most exploited among all other ones. Besides that, crooks sometimes use hack tools and spyware - to get confidential information from the company and then ask a separate ransom for this info to remain unpublished.

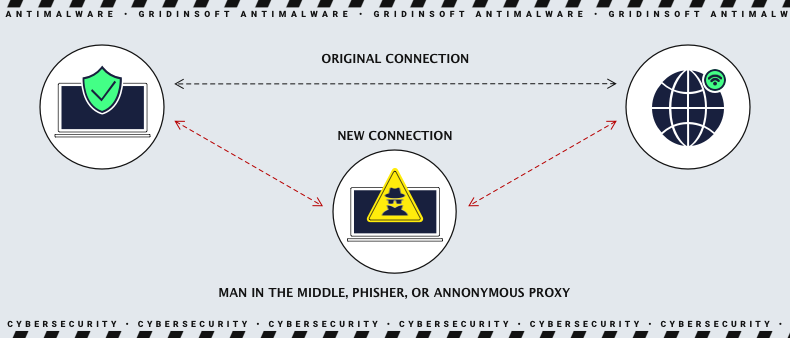

Man-in-the-Middle

A coisa antiga foi quase totalmente apagada usando o padrão de criptografia HTTPS em navegadores da web. Este ataque supõe a interceptação de pacotes de tráfego a caminho do servidor. Enquanto os ataques MitM “clássicos” foram executados na rede Wi-Fi não segura, os ataques modernos geralmente são feitos como parte da atividade de ameaças internas. O bandido disfarçado fareja os pacotes que são transferidos para a rede corporativa local sem qualquer criptografia. Mas ainda assim, mesmo dentro de redes corporativas, a transferência de dados sem nenhuma medida de segurança é rara. Man-in-the-Middle está quase sem uso atualmente.

DDoS

Esse tipo de ameaça à segurança cibernética é mais para bloquear o acesso a quaisquer dados do que para roubá-los. Inundar os servidores com solicitações para que eles não respondam parece muito fácil até você pensar em onde obter todas essas solicitações. A negação de serviço distribuída mal ocorrerá por causa das solicitações de uma dúzia de computadores. Portanto, os cibercriminosos que atacam algo mais sério do que o site de uma rede local de supermercados no Texas geralmente usam botnets ou coisas semelhantes.

Ocasionalmente, as pessoas podem cometer um ataque DDoS não intencional em um determinado site. Por exemplo, tal situação ocorreu durante o último concurso de músicas do Eurovision, quando as pessoas inundaram o site com os resultados. Mas o verdadeiro ataque DDoS é quase sempre complementado com tentativas de força bruta no painel de administração do site.

Ameaças internas

Quase inevitável se sua empresa for grande e conhecida. Uma pessoa que trabalha para seus rivais, ou mesmo para os fraudadores exatos. Não é obrigatório para um novo funcionário - uma das pessoas que você achava que estava bem comprovada também pode ser um insider. O terceiro poderia oferecer-lhe uma grande remuneração por um trabalho tão astuto. Um insider, especialmente aquele que trabalha para você há algum tempo, pode fazer coisas muito ruins - desde vazamentos de dados até injeção de malware.

Ameaças persistentes avançadas (APT)

Exatamente, o rei de todas as ameaças. Mais complexo e mais bem-sucedido se tudo for feito corretamente. Esse tipo de ameaça à segurança cibernética supõe o uso de várias ferramentas que atuam durante um período relativamente longo. Pode ser tanto spyware, ladrão ou outro malware que pode fornecer dados confidenciais, em combinação com um insider que gerencia todas essas coisas. No entanto, há muito mais combinações possíveis.

Tendências de cibersegurança

Para responder às ameaças que você pode ver acima, a cibersegurança como ciência desenvolveu soluções para diferentes vetores de ataque. É essencial entender que eles têm alta eficiência apenas quando aplicados em conjunto e na escala correspondente às ameaças. E para ser o mais competitivo contra todos os perigos possíveis, é melhor implementar medidas específicas contra certas ameaças e elementos comuns de segurança cibernética.

Segurança de rede

Atualmente, a maioria dos softwares de aplicativos incorpora elementos de segurança de rede. certificados HTTPS são usados em quase todos os sites, e a maioria dos navegadores bloqueia o acesso para aqueles que não o têm. Do seu lado, a segurança está prestes a ser fornecida com senhas em roteadores Wi-Fi e senhas complicadas na rede local.

Segurança na nuvem

Em algumas situações, os aplicativos locais de segurança cibernética não são suficientes. A segurança da conexão com os serviços em nuvem pode estar em perigo, pois uma solução de segurança raramente a controla. E enquanto eles se tornaram cada vez mais populares como forma de armazenar dados e cooperar, os riscos cresceram de forma correspondente. Para garantir que o ataque não seja possível, as soluções de segurança na nuvem oferecem controle sobre a conexão entre o funcionário e o serviço na nuvem.

Segurança do aplicativo

Manuseio de dados, regras de autenticação de usuário, protocolos de rede - todos esses elementos nos aplicativos que você usa devem ser aplicados por design. Mesmo que você não esteja preocupado com os desenvolvedores coletando suas informações pessoais, é melhor tê-las protegidas. A maioria dos aplicativos de qualidade empresarial geralmente faz de tudo para evitar a exposição de dados do usuário.

Segurança de armazenamento

Quando falamos de casos embaraçosos, o mais triste é quando você fez de tudo para proteger seus dados de perigos externos e teve seu data center colapsado. Unidades de armazenamento - HDD ou SSD - podem falhar por diferentes motivos. Felizmente, é muito fácil neutralizar esses casos desagradáveis - comprando os discos com maior vida útil ou protegendo o equipamento contra danos.

Outra vantagem da segurança de armazenamento é mais sobre a segurança física do local onde os dados são mantidos. Tal sala deve ser acessada apenas por pessoal autorizado e - o que é mais importante - sem nada que possa ser usado para extrair dados. Proteger os computadores com senhas diferentes e cifrar os discos é uma medida padrão.

Segurança da informação

Regulamento Geral de Proteção de Dados, ou GDPR, é algo que explica quase tudo. Este regulamento da lei europeia de proteção de dados representa a máxima privacidade para os dados das pessoas que usam qualquer aplicativo disponível ao público. Todas as informações sobre usuários que são mantidas em servidores devem ser criptografadas. Caso contrário, você enfrentará ações judiciais das autoridades oficiais da UE. Caso alguém descubra isso, é claro.

Segurança da infraestrutura crítica

Essa parte da segurança cibernética é para organizações governamentais vitais, e não para empresas. Essas organizações geralmente têm muitas informações confidenciais e, em geral, a funcionalidade dessas estruturas é uma questão de importância nacional. O vazamento dessas informações pode influenciar significativamente pessoas ou organizações não governamentais. O ataque cibernético no pipeline colonial é um ótimo exemplo de tal caso.

É por isso que essas organizações às vezes adotam medidas de segurança paranoicas. Você não tem permissão para tirar uma foto ou vídeo de dentro, não pode usar unidades removíveis em suas redes e todas as ações nesses sistemas exigem autorização com uma senha.

Segurança móvel

Em contraste com a segurança globalizada da infraestrutura crítica, a segurança móvel depende mais da escolha de cada usuário em particular. Se você quiser (ou mesmo precisar) proteger os dados do seu telefone, é melhor usar programas anti-malware e ferramentas de criptografia de disco. Também é recomendado seguir as regras de segurança de rede - use apenas redes e sites seguros com certificados HTTPS.

Educação do usuário final

Qualquer ameaça será ineficaz quando os usuários souberem como reconhecê-la antes do lançamento. O conhecimento sempre dá o primeiro passo, e até mesmo as melhores ferramentas de segurança falharão quando tudo for feito intencionalmente errado. Usar drives USB duvidosos, visitar sites não confiáveis e abrir qualquer anexo no e-mail é a maneira de se infectar, independentemente de quão bem você esteja protegido.

Tecnologias de segurança cibernética e dicas a serem seguidas

Zero-trust

A maioria dos programas anti-malware atualmente usa a regra “se o programa for instalado e executado pelo usuário - é legítimo”. Portanto, esses programas ignorarão tudo o que está sob essa regra. Tal decisão é normal de um certo ponto de vista, mas a evolução da disseminação do malware torna esta regra perigosa para o sistema protegido. O desenvolvimento de malware profundamente integrado facilitou a exploração dessa regra para fornecer persistência adicional à ameaça. Quando se trata de ameaças relacionadas a humanos, a confiança de funcionários que trabalham há muito tempo é algo para se abusar.

As soluções específicas para segurança corporativa - aplicativos de detecção e resposta de endpoints - geralmente usam a política de confiança zero. Isso significa que qualquer coisa, desde um script simples até um aplicativo completo, deve ser verificado como potencialmente perigoso. Essa paranóia pode minimizar o risco de injeção de malware profundamente incorporado e nem mesmo fornecerá falsas detecções com tecnologias modernas. Outro exemplo do programa que oferece política de confiança zero é o Microsoft Defender - provavelmente é conhecido por todos.

Gerenciamento de identidade e acesso (IAM)

Este princípio significa definir os privilégios de acesso restritos não para cada grupo de usuários - para cada usuário específico. Pode parecer exagero, mas quando você lida com dados confidenciais ou classificados - é exatamente o que você precisa. No entanto, essa divisão pode começar com algumas etapas simples - proíba seus funcionários de usar uma conta de administrador para o trabalho. A maioria dos aplicativos funciona muito bem com privilégios de usuário; você pode inserir a senha de administrador, se necessário. Uma etapa tão fácil reduz significativamente a chance de uso bem-sucedido de malware de exploração.

Quando se trata de um nível superior, é essencial restringir o acesso a informações confidenciais para funcionários que não precisam delas. As pessoas são curiosas por natureza, então ter acesso a algumas informações secretas fará com que elas tentem verificá-las. Você precisa entender que cada usuário com acesso aos documentos secretos é uma fonte potencial de vazamento. Dar aos funcionários acesso apenas aos documentos necessários para o trabalho significa ter sua empresa protegida.

Informações de segurança e gerenciamento de eventos

Como mencionado várias vezes, o malware está em constante evolução e seus métodos de distribuição. Ter informações completas sobre como ele tenta entrar no sistema e fornecer persistência torna a proteção contra todos os ataques posteriores. O aplicativo de proteção que registra todos os eventos que ocorrem em sua rede mostrará claramente onde seus pontos fracos são. Mas mesmo sem ataques, esse registro pode ajudá-lo a detectar a atividade suspeita dos aplicativos que você usa ou até mesmo de seus funcionários.

Mitos e equívocos de segurança cibernética

Há muitos mitos e fatos errados sobre segurança cibernética. Alguns deles são baseados em eventos reais, mas são apenas coincidências aleatórias. Mal-entendidos mais críticos aparecem em tópicos que são massivamente cobertos pela mídia. Vamos dar uma olhada nas opiniões falsas mais populares.

Os riscos podem ser facilmente estimados

Os cibercriminosos nunca agem da mesma maneira duas vezes. Alguns passos podem se repetir de um ataque para outro, mas você nunca pode prever o quanto eles irão agarrar. Os criminosos podem roubar seus dados, deixá-los em paz, alcançar seu controlador de domínio e criptografá-los ou até mesmo falhar nas etapas iniciais. É sempre bom esperar o melhor e estar pronto para o pior.

Os ataques são cometidos da mesma forma. Basta estar protegido de vetores de ataque conhecidos

Esta afirmação é verdadeira e falsa simultaneamente. Sim, você tornará impossível que cibercriminosos preguiçosos o ataquem se nenhuma violação “clássica” estiver disponível. Mas como você pode ler no parágrafo anterior, é melhor estar preparado para o pior. E, como mostram as estatísticas, os invasores mais inventivos são os mais bem-sucedidos. O grupo LockBit - a principal gangue de ransomware - é notório exatamente por sua não linearidade em novos ataques.

Todos os crimes cibernéticos são cometidos de fora

A imprensa cobre a maioria dos ataques cibernéticos como algo que é feito por bad boys em máscaras de Guy Fawkes, que não têm relação com a empresa-alvo. No entanto, a pesquisa detalhada dos ataques amplamente conhecidos revela muitos detalhes que refutam tal tese. Os ataques cibernéticos costumam acontecer por negligência dos funcionários, mas os casos de colaboração com bandidos não são únicos. Prestar atenção às ações estranhas de seus funcionários é a forma de evitar ciberataques e vazamentos de dados.

Minha empresa não será atacada. Não é atrativo para bandidos/funciona no setor que não será atacado

Muitas empresas exalaram alegremente quando grupos de ransomware declararam a lista de setores que evitariam em seus ataques. A notícia foi agradável, mas algumas empresas se tornaram muito imprudentes após este anúncio. Nem todos os grupos de ransomware concordaram em seguir essas regras, e há ainda mais grupos novos que nunca disseram nada sobre sua opinião sobre “hacking ético”. Portanto, é muito cedo para relaxar.

A realidade da segurança cibernética em números

- 85% dos ataques cibernéticos são causados por erro humano

- 61% dos ataques cibernéticos visam pequenas empresas

- 65% das violações de dados envolvem insiders

- 50% das empresas com uma política de BYOD sofreram uma violação de dados móveis

- 81% das violações de dados são causadas por senhas de usuário fracas, roubadas e padrão

- 68% dos executivos C-suite sentem que seus riscos de segurança cibernética estão aumentando

- 7% das pastas das empresas estão adequadamente protegidas, em média

- ~200 dias - Tempo médio para identificar uma violação em 2021

- ~1,2 bilhão registros foram violados no primeiro semestre de 2021

- 4.421 – Número médio de ataques de hackers em um dia